For managed services providers (MSPs), Active Directory and Lightweight Directory Access Protocol (AD and LDAP) are so common and familiar that they rarely bother to discuss their functions and how to use them most effectively. This is unfortunate as the AD and LDAP are critical to all the work that IT experts do. For this reason, it is imperative that these concepts are thoroughly understood and reflected on to show how they can be applied most effectively within IT organizations. To help facilitate this understanding, we have decided to explain the important relationships between LDAP and AD and some of the key differences between them.

Active Directory and Its Services

Active Directory (AD) is a Microsoft tool used to manage network users, called directory service. A directory is simply a database that contains information on the users of a company, including their names, logins, passwords, titles, profiles, etc.

Some main features of AD are:

- Centralized authentication

- Controlled security level

- Subdivision of domains into logical units

- Provides data replication capabilities

- Facilitates assignment and maintenance of multiple domains

- DNS-based name system unification

- Provides an index of available resources on the network

How Does Active Directory (AD) Work?

There are two ways to view how AD functions.

How AD functions from a User's Perspective

From the users' perspective, AD works so that they can access the available resources on the network. They only need to log on once in the local network environment to accomplish this (normally, when starting the Operating System). When a user inputs his login and password, AD determines whether the data they have provided is valid and, if so, performs authentication. The Active Directory's directory service will then control all access to shared resources across the corporate network.

AD functioning from a technical perspective

We can understand that the Active Directory (AD) works as a database (in a directory model) that performs a specific function within a Computer Network that uses Windows Server: the management of network users.

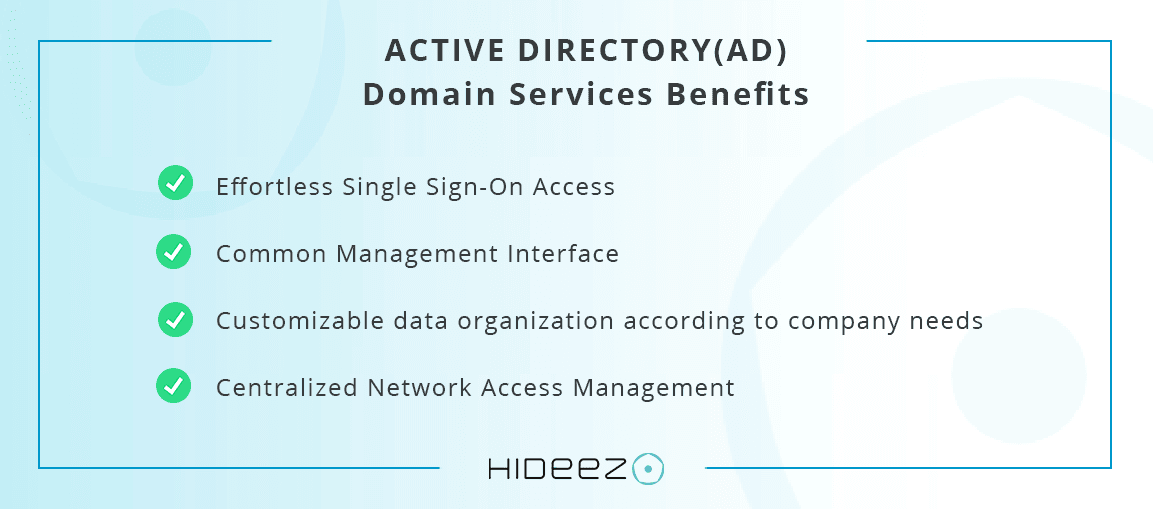

Key Features in Active Directory Domain Services

To coordinate networked components, Active Directory Domain Services uses a tiered layout structure made up of domains, trees, and forests. Of the main tiers, forests are the largest, and domains are the smallest.

The same domain will contain many objects, such as users and devices, that share the same database.

A tree is one or a collection of domains with a hierarchy of trust relationships.

A forest is a collection of several trees. While domains, which share a common database, can be configured for settings like authentication and encryption, forest provides security boundaries.

What Is LDAP and What Is LDAP Used For?

It's important to properly manage the data and user credentials when there are several computers on a network. A system like LDAP is crucial, for the creation of hierarchical structures. As it will enable us to correctly store, administer, and safeguard the information of all the equipment and will also be in charge of managing all the users and assets.

Lightweight Directory Access Protocol Definition

Lightweight Directory Access Protocol, better known as LDAP, is an open, vendor-free, industry standard application protocol for accessing and maintaining distributed directory information services over an Internet Protocol (IP) network. It is also known as "Lightweight Directory Access Protocol," which is a TCP/IP application layer protocol that allows access to an ordered and distributed directory service, to search for any information in an environment network.

What LDAP Is Used For

Typically, an LDAP server is in charge of keeping track of authentication data, such as the login and password, which will later be used to grant access to another protocol or system service. It can keep more than just the login and password, including the user's contact information, the location of nearby network resources, digital certificates for the users themselves, and much more. Without having to create several users in the operating system, we can access the local network's resources using the far more flexible and powerful LDAP access protocol. LDAP, for instance, enables authentication and authorization activities for users of various software, including Docker, OpenVPN, file servers like those used by QNAP, Synology, or ASUSTOR among others, and many more uses. An LDAP server is typically found on a private network, or local area network, to authenticate the various apps and users, although it can also operate on public networks.

With LDAP, we can also interchange data between several servers. If we authenticate ourselves on one server and it doesn't have the information we need, we may query another server on the same local network to see if we truly do have this information or not. It is comparable to what happens when DNS servers communicate with one another as they move up the tree until they reach the root servers.

LDAP for SSO

Using secure and effective user identification systems has become a crucial need as businesses grow in size and complexity. SSO with LDAP or SSO using LDAP is a highly popular authentication method currently in use. SSO systems enable access to a number of systems with a single login, while LDAP is used as the authentication protocol utilized by these SSO systems.

An email client searching for the email addresses of persons residing in a certain location, such as a city or even a town, is an excellent illustration of how LDAP is put to use. LDAP is used for more than just making it easier for people to get contact information. With difficulties like encryption certificates in machines, its use is quite thorough, and it also looks through additional resources attached to the network such as scanners and printers.

The LDAP server can be public or even small workgroup servers. As with other servers, the admin sets the permissions that are allowed for these databases.

On the other hand, SSO stands for single sign-on and is a solution that enables a user to sign in only once in order to access numerous systems. The many systems that are part of the user's system do not provide any additional sign-in prompts. Utilizing the SSO system provides better security and reduced phishing activity as its key advantages. The fewer authentication attempts are also encouraging because it prevents end users from getting password fatigue. This results in lower costs for operating the help desk.

Looking at these two applications, the difference that can be discussed is that LDAP is an application protocol that is used to cross-check data on the server end. SSO, on the other hand, uses user authentication, with the user providing access to multiple systems.

Active Directory vs LDAP

AD and LDAP can cooperate to improve the security of the companies as a whole, yet they have different philosophies, functionalities, and standards.

First off, LDAP is an open application protocol that operates outside of the Windows framework and is mostly targeted towards Unix and Linux environments. On the other hand, AD is Microsoft's proprietary solution for accessing and organizing directories.

Second, LDAP is a fundamental protocol that is compatible with directory service providers like Active Directory, Red Hat Directory Servers, Open LDAP, and IBM Security Directory Server. Users can use it to search for and modify items in directories. On the other hand, AD is primarily a directory service implementation with features such as group and user management, policy administration, and authentication.

Third, since LDAP is an open-source solution, it differs conceptually from SSO. The AD, however, supports domains and SSO. For instance, if the network operating system (NOS) contains numerous AD domains, you can configure SSO on clients to work across domains.

Finally, Active Directory is one of the solutions that can provide services that use LDAP. On the other hand, LDAP is a protocol and is more widely used than Active Directory. You will most likely use LDAP whether you use Active Directory, OpenLDAP, or any other directory service provided by other businesses.

Does Active Directory Use LDAP?

Although LDAP and AD are not equivalent, they can complement one another to the advantage of your business or organization. AD is a directory service for Microsoft that makes key information about people accessible on a restricted basis within a certain organization. Meanwhile, LDAP is a protocol, which is not just used by Microsoft that allows users to query an AD and authenticate access to it.

Simply put, LDAP is a way of communicating with Active Directory. It is a protocol that many different directory services can understand, so it is a directory services protocol. While Active Directory is a directory server that uses the LDAP protocol.

In this modern age, where digital security can never be comprehensive enough, it is impossible to emphasize the significance of IT experts comprehending these ideas and putting them to use in ways that are suitable to their business.

Reliable Protection for Your AD Environment

For the past 12 years, our company has been engaged in solving complex predicaments for enterprise clients with a simple mission. “We build reliable and convenient Identity and Access Management Solutions”. Since then, we gained positive reviews from Centrify, CyberArch, Cyphort, ISACA, Arzinger, Saife, etc.

Hideez Authentication Service consolidates all existing authentication methods - Passwords, One-Time-Passwords, Strong Two Factor Authentication (FIDO U2F), Passwordless Authentication (FIDO2), and Single Sign-On (SSO) in one solution that easily integrates with Enterprise environment based on the capabilities of integating Hideez Enterprise Server with LDAP and SAML. Your IT team can save time, costs, and be rest assured that all users are securely authenticated to the network and gain access only to what is allowed.

For more information, schedule a personalized demo and learn how Hideez can help protect your Active Directory / Azure Active Directory environment.