Para los proveedores de servicios administrados (MSP), Active Directory y Lightweight Directory Access Protocol (AD y LDAP) son tan comunes y familiares que rara vez se preocupan por discutir sus funciones y cómo utilizarlos de la manera más efectiva. Esto es lamentable, ya que AD y LDAP son fundamentales para todo el trabajo que realizan los expertos en TI. Por esta razón, es esencial comprender a fondo estos conceptos y reflexionar sobre cómo pueden aplicarse de la manera más eficaz dentro de las organizaciones de TI. Para facilitar esta comprensión, hemos decidido explicar las relaciones importantes entre LDAP y AD y algunas de las diferencias clave entre ellos.

Active Directory y Sus Servicios

Active Directory (AD) es una herramienta de Microsoft utilizada para gestionar los usuarios de la red, llamada servicio de directorio. Un directorio es simplemente una base de datos que contiene información sobre los usuarios de una empresa, incluyendo sus nombres, inicios de sesión, contraseñas, títulos, perfiles, etc.

Algunas de las principales características de AD son:

- Autenticación centralizada

- Nivel de seguridad controlado

- Subdivisión de dominios en unidades lógicas

- Proporciona capacidades de replicación de datos

- Facilita la asignación y mantenimiento de múltiples dominios

- Unificación del sistema de nombres basado en DNS

- Proporciona un índice de recursos disponibles en la red

¿Cómo Funciona Active Directory (AD)?

Existen dos maneras de ver cómo funciona AD.

Cómo Funciona AD Desde la Perspectiva del Usuario

Desde la perspectiva de los usuarios, AD funciona de tal forma que ellos pueden acceder a los recursos disponibles en la red. Solo necesitan iniciar sesión una vez en el entorno de red local para lograr esto (normalmente, al iniciar el sistema operativo). Cuando un usuario ingresa su nombre de usuario y contraseña, AD determina si los datos proporcionados son válidos y, si es así, realiza la autenticación. Luego, el servicio de directorio de Active Directory controlará todo el acceso a los recursos compartidos en la red corporativa.

Cómo Funciona AD Desde una Perspectiva Técnica

Podemos entender que Active Directory (AD) funciona como una base de datos (en un modelo de directorio) que desempeña una función específica dentro de una red de computadoras que utiliza Windows Server: la gestión de los usuarios de la red.

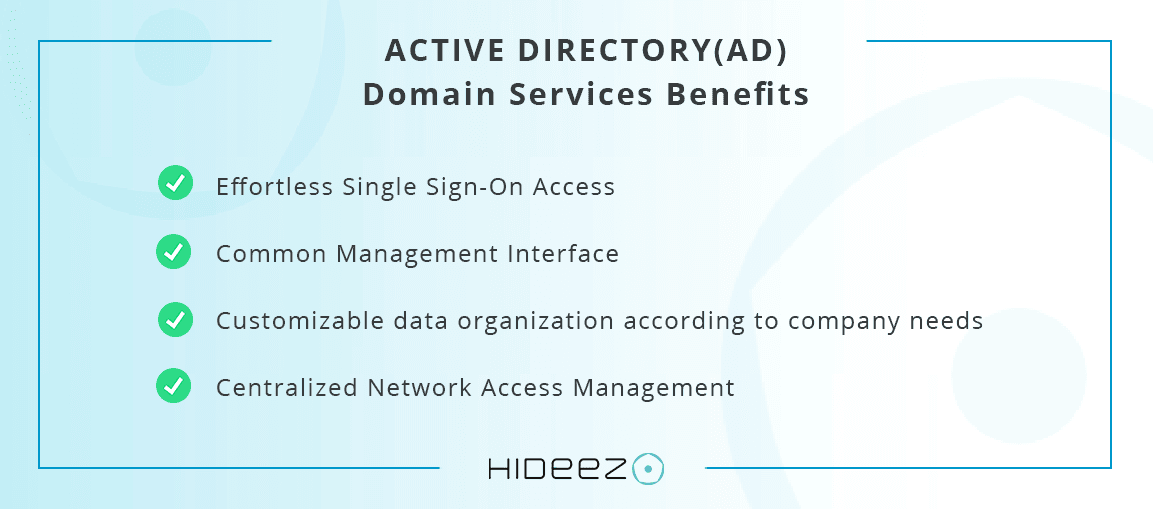

Características Clave en los Servicios de Dominio de Active Directory

Para coordinar los componentes en red, Active Directory Domain Services utiliza una estructura jerárquica compuesta de dominios, árboles y bosques. De los niveles principales, los bosques son los más grandes y los dominios los más pequeños.

El mismo dominio contendrá muchos objetos, como usuarios y dispositivos, que comparten la misma base de datos.

Un árbol es uno o un conjunto de dominios con una jerarquía de relaciones de confianza.

Un bosque es una colección de varios árboles. Mientras que los dominios, que comparten una base de datos común, pueden configurarse para ajustes como autenticación y encriptación, el bosque proporciona límites de seguridad.

¿Qué es LDAP y Para Qué se Utiliza?

Es importante gestionar correctamente los datos y las credenciales de los usuarios cuando hay varios equipos en una red. Un sistema como LDAP es crucial para la creación de estructuras jerárquicas. Esto permitirá almacenar, administrar y proteger adecuadamente la información de todos los dispositivos y también se encargará de la gestión de todos los usuarios y recursos.

Definición de Lightweight Directory Access Protocol

El Lightweight Directory Access Protocol, mejor conocido como LDAP, es un protocolo de aplicación abierto, gratuito y estándar en la industria para acceder y mantener servicios de directorio distribuidos sobre una red de Protocolo de Internet (IP). También se le conoce como "Lightweight Directory Access Protocol", un protocolo de capa de aplicación TCP/IP que permite el acceso a un servicio de directorio ordenado y distribuido, para buscar cualquier información en un entorno de red.

Para Qué se Utiliza LDAP

Normalmente, un servidor LDAP se encarga de mantener un registro de los datos de autenticación, como el nombre de usuario y la contraseña, que luego se utilizarán para conceder acceso a otro protocolo o servicio del sistema. Puede almacenar más que solo el nombre de usuario y la contraseña, incluyendo la información de contacto del usuario, la ubicación de recursos de red cercanos, certificados digitales para los propios usuarios, y mucho más. Sin tener que crear múltiples usuarios en el sistema operativo, podemos acceder a los recursos de la red local utilizando el protocolo de acceso LDAP, mucho más flexible y poderoso. Por ejemplo, LDAP permite actividades de autenticación y autorización para usuarios de diversos software, como Docker, OpenVPN, servidores de archivos como los usados por QNAP, Synology o ASUSTOR, entre otros, y muchos otros usos. Un servidor LDAP se encuentra típicamente en una red privada o red de área local para autenticar varias aplicaciones y usuarios, aunque también puede funcionar en redes públicas.

Con LDAP, también podemos intercambiar datos entre varios servidores. Si nos autenticamos en un servidor y este no tiene la información que necesitamos, podemos consultar otro servidor en la misma red local para ver si realmente disponemos de esta información o no. Esto es similar a lo que ocurre cuando los servidores DNS se comunican entre ellos mientras ascienden en el árbol hasta alcanzar los servidores raíz.

LDAP para SSO

El uso de sistemas de identificación de usuarios seguros y efectivos se ha convertido en una necesidad crucial a medida que las empresas crecen en tamaño y complejidad. SSO con LDAP o SSO utilizando LDAP es un método de autenticación muy popular actualmente en uso. Los sistemas SSO permiten el acceso a varios sistemas con una sola autenticación, mientras que LDAP se usa como el protocolo de autenticación que utilizan estos sistemas SSO.

Un ejemplo de cómo se utiliza LDAP es un cliente de correo electrónico que busca las direcciones de correo de personas que residen en una determinada ubicación, como una ciudad o incluso una región. LDAP se utiliza no solo para facilitar la obtención de información de contacto, sino también en problemas como los certificados de encriptación en las máquinas y busca también otros recursos conectados a la red, como escáneres e impresoras.

El servidor LDAP puede ser público o incluso servidores de pequeños grupos de trabajo. Como con otros servidores, el administrador establece los permisos permitidos para estas bases de datos.

Por otro lado, SSO significa "inicio de sesión único" y es una solución que permite a un usuario iniciar sesión solo una vez para acceder a varios sistemas. Los múltiples sistemas que forman parte del sistema del usuario no proporcionan mensajes adicionales de inicio de sesión. Utilizar el sistema SSO proporciona una mejor seguridad y una reducción en la actividad de phishing como ventajas principales. Además, el menor número de intentos de autenticación es alentador porque evita que los usuarios finales sufran la fatiga de las contraseñas. Esto se traduce en menores costos operativos para el servicio de asistencia.

Al observar estas dos aplicaciones, la diferencia que se puede discutir es que LDAP es un protocolo de aplicación que se utiliza para verificar datos en el servidor. SSO, por otro lado, utiliza la autenticación del usuario, permitiendo el acceso del usuario a varios sistemas.

Active Directory vs LDAPAD y LDAP pueden trabajar juntos para mejorar la seguridad de las empresas en su conjunto, aunque tienen diferentes filosofías, funcionalidades y estándares.

Primero, LDAP es un protocolo de aplicación abierto que opera fuera del marco de Windows y está principalmente orientado a entornos Unix y Linux. Por otro lado, AD es la solución propietaria de Microsoft para acceder y organizar directorios.

En segundo lugar, LDAP es un protocolo fundamental que es compatible con proveedores de servicios de directorio como Active Directory, Red Hat Directory Servers, Open LDAP e IBM Security Directory Server. Los usuarios pueden utilizarlo para buscar y modificar elementos en directorios. Por otro lado, AD es principalmente una implementación de servicio de directorio con funciones como administración de grupos y usuarios, administración de políticas y autenticación.

En tercer lugar, dado que LDAP es una solución de código abierto, se diferencia conceptualmente de SSO. Sin embargo, AD admite dominios y SSO. Por ejemplo, si el sistema operativo de red (NOS) contiene numerosos dominios AD, puede configurar SSO en clientes para trabajar en varios dominios.

Por último, Active Directory es una de las soluciones que puede proporcionar servicios que utilizan LDAP. Por otro lado, LDAP es un protocolo y es más ampliamente utilizado que Active Directory. Es probable que utilices LDAP, ya sea que utilices Active Directory, OpenLDAP o cualquier otro servicio de directorio proporcionado por otras empresas.

¿Utiliza Active Directory LDAP?

Aunque LDAP y AD no son equivalentes, pueden complementarse entre sí en beneficio de tu empresa u organización. AD es un servicio de directorio para Microsoft que hace que la información clave sobre las personas esté accesible de manera restringida dentro de una organización específica. Mientras tanto, LDAP es un protocolo, no utilizado solo por Microsoft, que permite a los usuarios consultar un AD y autenticar el acceso a él.

En pocas palabras, LDAP es una forma de comunicarse con Active Directory. Es un protocolo que muchos servicios de directorio pueden entender, por lo que es un protocolo de servicios de directorio. Mientras que Active Directory es un servidor de directorios que utiliza el protocolo LDAP.

En esta era moderna, donde la seguridad digital nunca es suficiente, es imposible enfatizar la importancia de que los expertos en TI comprendan estos conceptos y los apliquen de manera adecuada a sus negocios.

Protección Confiable para Su Entorno AD

Durante los últimos 12 años, nuestra empresa ha estado comprometida en resolver problemas complejos para clientes empresariales con una misión simple: "Construimos soluciones confiables y convenientes para la gestión de identidad y acceso". Desde entonces, hemos recibido críticas positivas de Centrify, CyberArch, Cyphort, ISACA, Arzinger, Saife, etc.

Hideez Authentication Service consolida todos los métodos de autenticación existentes - Contraseñas, Contraseñas de un solo uso, Autenticación fuerte de dos factores (FIDO U2F), Autenticación sin contraseña (FIDO2) e Inicio de sesión único (SSO) en una sola solución que se integra fácilmente con el entorno empresarial basado en las capacidades de integración de Hideez Enterprise Server con LDAP y SAML. Tu equipo de TI puede ahorrar tiempo, costos y estar seguro de que todos los usuarios están autenticados de manera segura en la red y obtienen acceso solo a lo que está permitido.

Para obtener más información, programa una demostración personalizada y descubre cómo Hideez puede ayudar a proteger tu entorno Active Directory / Azure Active Directory.