Con il passare degli anni, gli hacker sviluppano strumenti e programmi sempre più sofisticati per rimanere un passo avanti e creare non pochi grattacapi agli esperti di cybersecurity. Tuttavia, uno strumento che esiste da decenni e continua a essere pericoloso come al momento della sua invenzione è il keylogger.

I keylogger sono noti per la loro capacità di raccogliere tutti i tuoi dati personali senza che tu te ne accorga. Operano silenziosamente in background, monitorando ogni parola digitata senza fornire alcun segnale della loro presenza.

Ma cos’è il keylogging e quanto può essere dannoso? Ancora più importante, esistono suggerimenti affidabili su come rilevare e prevenire gli attacchi di keylogging? In questa guida, condivideremo i migliori modi per garantire la protezione contro il keylogging e discuteremo preziosi consigli su come rilevare il software di keylogging.

Cos’è il Keylogging?

Prima di parlare degli aspetti più complessi del keylogging, iniziamo con le basi, partendo dalla definizione di keylogging. Se ti stai chiedendo cosa significhi keylogging, questo termine può in realtà riferirsi a due cose.

Innanzitutto, il keylogging può riferirsi al keystroke logging, ovvero l’attività di tenere un registro dettagliato di ogni tasto premuto su una tastiera. Inoltre, può descrivere gli strumenti keylogger, dispositivi o programmi utilizzati per registrare queste sequenze di tasti.

Per loro natura, i keylogger possono essere utilizzati per scopi di ricerca legittimi. Tuttavia, sono principalmente associati ad attività illegali o dannose in cui hacker malintenzionati sfruttano vittime ignare per profitto.

Come Funziona il Keylogging?

I keylogger possono funzionare in modi diversi a seconda del metodo di installazione sul dispositivo target e del modo in cui raccolgono i dati. Esistono due tipi principali di keylogger:

- Keylogger Hardware - Questi keylogger non possono essere rilevati da software antivirus o antimalware, poiché non sono installati sul computer. Utilizzano invece una memoria interna per archiviare le informazioni. I keylogger hardware richiedono accesso fisico al target, ad esempio installando una tastiera falsa su un bancomat.

- Keylogger Software - Questi keylogger sono molto più comuni poiché sono più discreti e possono facilmente nascondersi nel sistema. Possono operare a livello di Kernel, API, schermo o browser.

Con questo in mente, ci sono due modi principali in cui un keylogger può raggiungere il tuo dispositivo. I keylogger hardware devono essere installati fisicamente, mentre i keylogger software possono infettare il tuo dispositivo da remoto. Ecco le forme più comuni di malware keylogger:

- Email di Phishing - Puoi accidentalmente scaricare un keylogger facendo clic su un link in un’email di phishing.

- Virus - I cybercriminali spesso utilizzano virus Trojan mascherati da file o programmi legittimi. Una volta scaricati e installati, il Trojan inizia automaticamente a registrare le tue informazioni.

- Exploits Zero-day - Queste vulnerabilità si verificano quando gli hacker scoprono falle di sicurezza in un sistema o programma prima degli sviluppatori.

I Principali Pericoli dei Keylogger

I keylogger possono essere utilizzati per scopi legittimi, come monitoraggio dell’esperienza utente o controlli parentali. Tuttavia, gli esempi negativi di utilizzo superano di gran lunga quelli positivi. Se un keylogger viene installato sul tuo dispositivo, un hacker può vedere tutto ciò che digiti, inclusi credenziali di accesso, email e altre informazioni sensibili.

Questi dati possono essere usati per furto d’identità, frodi finanziarie, ricatti o altri crimini informatici. Per questo è fondamentale imparare a prevenire e rilevare i keylogger.

Come Rilevare un Keylogger?

Ecco alcuni passi pratici per rilevare e rimuovere un keylogger:

- Controlla il Software

Verifica tutti i programmi sul tuo computer. Rimuovi quelli sospetti, ma assicurati di non eliminare strumenti essenziali. - Controlla il Browser

Verifica le estensioni del browser e rimuovi quelle sconosciute o non attivate da te. - Esegui un Ripristino delle Impostazioni di Fabbrica

Se necessario, un ripristino cancellerà tutti i dati, inclusi file e software dannosi.

Come Prevenire il Keylogging?

Ecco alcuni consigli utili:

- Non scaricare file da fonti sconosciute

- Abilita la autenticazione a due fattori

- Usa una tastiera virtuale

- Installa un antivirus robusto

- Usa un gestore di password

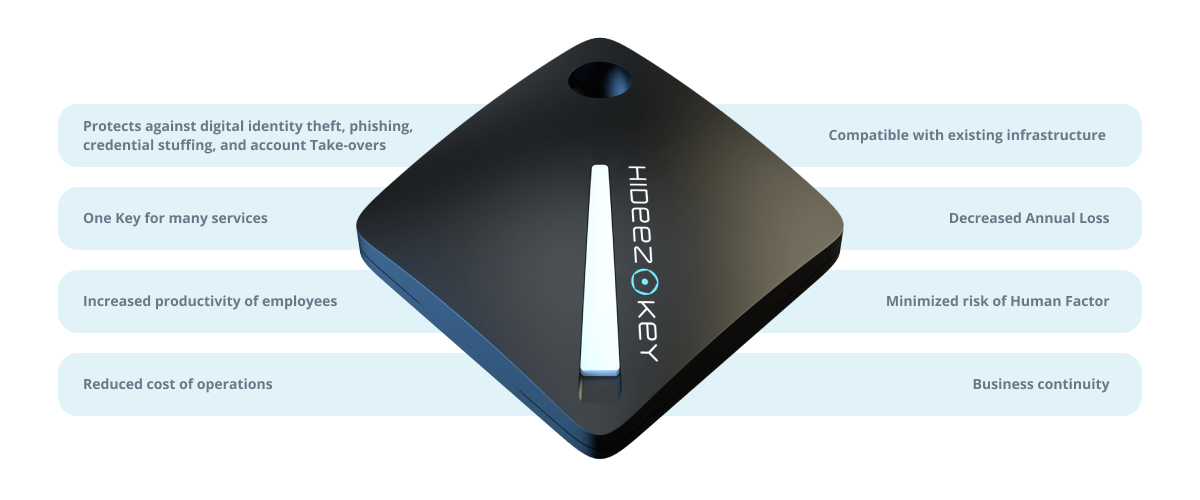

- Utilizza una chiave di sicurezza hardware

Una chiave di sicurezza come la Hideez Key elimina la necessità di digitare manualmente le credenziali, proteggendoti dai keylogger.

Con Hideez Key, puoi prevenire keylogging, phishing e attacchi man-in-the-middle. Scopri la versione enterprise per aziende con una prova gratuita di 30 giorni.