Mit jedem Jahr entwickeln Hacker immer ausgefeiltere Tools und Programme, um einen Schritt voraus zu bleiben und Sicherheitsexperten viel Kopfzerbrechen zu bereiten. Aber ein Tool, das seit Jahrzehnten existiert und immer noch genauso gefährlich ist wie bei seiner Erfindung, ist ein Keylogger.

Keylogger sind berüchtigt für ihre Fähigkeit, alle Ihre persönlichen Daten zu sammeln, ohne dass Sie es überhaupt bemerken. Sie arbeiten leise im Hintergrund und überwachen jedes von Ihnen getippte Wort, ohne dabei Anzeichen ihrer Existenz zu zeigen.

Aber was genau ist Keylogging und wie schädlich kann es sein? Noch wichtiger ist vielleicht die Frage, ob es zuverlässige Tipps gibt, wie man Keylogging erkennen und Angriffe durch Keylogging verhindern kann. In diesem Leitfaden werden wir die besten Methoden zum Schutz vor Keylogging erläutern und wertvolle Hinweise geben, wie man Keylogging-Software erkennen kann.

Was ist Keylogging?

Bevor wir über komplexere Aspekte des Keyloggings sprechen, fangen wir mit den Grundlagen an und beginnen mit der Definition von Keylogging. Wenn Sie sich fragen, was Keylogging bedeutet, kann dieser Begriff tatsächlich auf zwei Dinge verweisen.

Erstens kann Keylogging auf Tastenanschlagprotokollierung verweisen. Dies ist die Aktivität, bei der detaillierte Aufzeichnungen jedes Tastendrucks auf einer Tastatur geführt werden. Darüber hinaus kann es auch Keylogger-Tools beschreiben. Dabei handelt es sich um Geräte oder Programme, die verwendet werden, um diese Tastenanschläge aufzuzeichnen.

Vom Wesen her können Keylogger für legitime Forschungszwecke verwendet werden. Aber wir bringen sie meist mit illegalen oder schädlichen Aktivitäten in Verbindung, bei denen böswillige Hacker ahnungslose Ziele für ihren eigenen Profit ausnutzen.

Wie funktioniert Keylogging?

Keylogger können je nach ihrer Installationsmethode auf dem Zielgerät und der Art der Datensammlung unterschiedlich arbeiten. Es gibt zwei Arten von Keyloggern. Diese sind:

- Hardware-Keylogger - solche Keylogger können nicht von Antiviren- und Antimalware-Software erkannt werden, da sie nicht auf dem Computer installiert sind. Stattdessen verwenden sie ihren eigenen internen Speicher zur Datenspeicherung. Hardware-Keylogger sind schwieriger einzurichten, da sie physischen Zugang zum Ziel erfordern, beispielsweise durch Installation eines gefälschten Tastatur-Overlays an einem Geldautomaten.

- Software-Keylogger - diese Art von Keyloggern ist viel verbreiteter, da sie diskreter sind und sich leicht in Ihrem System verstecken können. Diese Keylogger können Ihr Gerät auf Kernel-Ebene, API-Ebene oder sogar auf Bildschirm- und Browser-Ebene erreichen.

In diesem Zusammenhang gibt es zwei Hauptarten, wie ein Keylogger auf Ihr Gerät gelangen kann. Ein Hardware-Keylogger muss physisch installiert werden, während Software-Keylogger Ihr Gerät remote infizieren können. Aus diesem Grund werden Software-Keylogger häufig mit Malware in Verbindung gebracht. Genauer gesagt umfassen die verbreitetsten Formen von Tastatur-Malware:

- Phishing-E-Mails - Sie können versehentlich einen Keylogger herunterladen, indem Sie auf einen Link in einer Phishing-E-Mail oder Textnachricht klicken.

- Viren - Cyberkriminelle verwenden häufig Trojaner-Viren, die als legitime Dateien oder Programme getarnt sind. Sobald Sie sie herunterladen und installieren, beginnt der Trojaner automatisch, Ihre wertvollen Informationen zu keyloggen.

- Zero-Day-Exploits - Diese Sicherheitslücken treten auf, wenn Angreifer Sicherheitslücken in einem System oder Programm entdecken, bevor die Entwickler dies tun. Sie nutzen dies aus, um die Malware zu verbreiten, bevor die Entwickler den Programmierfehler entdecken.

Die größten Bedrohungen durch Keylogger

Um dieses Thema einmal aus einer anderen Perspektive zu betrachten, können Keylogger für völlig legitime Zwecke verwendet werden, wie wir zuvor erwähnt haben. Sie können sie absichtlich herunterladen oder von einer vertrauenswürdigen Plattform kaufen, um verschiedene Forschungsaktivitäten durchzuführen.

Einige der häufigsten Beispiele für die legale Nutzung von Keyloggern umfassen IT-Fehlerbehebung, Benutzererfahrungsüberwachung oder den unternehmensweiten Datenaustausch und -überwachung. Sie können sogar Keylogging-Tools verwenden, um die Online-Aktivitäten Ihrer Kinder zu überwachen und zu beaufsichtigen, indem Sie Kindersicherungseinstellungen festlegen.

Leider gibt es jedoch viele weitere negative Beispiele für den Einsatz von Keyloggern. Darüber hinaus sind die Bedrohungen durch Keylogger zahlreich und oft sehr besorgniserregend. Wenn es Cyberkriminellen gelingt, einen Keylogger auf Ihrem Gerät zu installieren, können sie alles sehen und aufzeichnen, was Sie eingeben.

Stellen Sie sich vor, wie viele Informationen sie sammeln können, indem sie Ihre Anmeldeinformationen, E-Mails, Texte und Interessen beim Surfen im Web sehen. Nachdem sie Ihre persönlichen und sensiblen Informationen gestohlen haben, können sie diese für verschiedene kriminelle Zwecke ausnutzen.

Zum Beispiel können Cyberkriminelle Ihre Identität stehlen, finanziellen Betrug in Ihrem Namen begehen, die gesammelten Daten zur Erpressung verwenden, Sie online belästigen oder viele andere böswillige Handlungen ausführen. Aus diesem Grund ist es entscheidend zu lernen, wie man Keylogging verhindern kann, und zu erfahren, wie man erkennt, ob bereits ein Keylogger auf Ihrem Gerät installiert ist. Dies bringt uns zum nächsten wichtigen Punkt.

Wie erkennt man Keylogging?

Zu diesem Zeitpunkt sind Sie wahrscheinlich besorgt über all die potenziellen Gefahren und Unterbrechungen, die Keylogger Ihnen bereiten können. Dies ist sicherlich wahr, aber zum Glück gibt es viele praktische Maßnahmen, die Sie ergreifen können, um Keylogger zu erkennen und von Ihrem Gerät zu entfernen. Hier sind einige hilfreiche Schritte, die Sie unternehmen können, um einen Keylogger zu erkennen und zu entfernen:

Das erste, was Sie tun sollten, ist, die Liste aller Software auf Ihrem Computer durchzugehen. Seien Sie gründlich und aufmerksam, da einige Keylogger sich möglicherweise mit anderen Softwareprogrammen vermischen oder ähnliche Namen haben, was ihre Erkennung erschwert.

Sobald Sie ein verdächtiges Programm oder eine verdächtige Datei gefunden haben, entfernen oder deinstallieren Sie es. Aber stellen Sie sicher, dass Sie doppelt prüfen, denn selbst einige Programme, die fragwürdig erscheinen mögen, könnten notwendig sein. Seien Sie also sicher, dass es sich nicht um ein wichtiges Werkzeug handelt, bevor Sie es löschen.

Wie wir bereits kurz erwähnt haben, konzentrieren sich einige Keylogger nur auf Ihren Browser, was bedeutet, dass sie nur durch Browser-Erweiterungen Ihr Gerät infizieren. Natürlich ist es einfacher, dies zu überprüfen, als alle Ihre Softwareprogramme zu überprüfen.

Wenn Sie irgendwelche unbekannt klingenden Erweiterungen entdecken oder Erweiterungen, die Sie nicht selbst aktiviert haben, stellen Sie sicher, dass Sie diese deaktivieren und entfernen, da sie potenziell bösartig sein könnten.

Manchmal helfen selbst die oben genannten Schritte nicht, um Keylogging-Tools auf Ihrem Gerät zu finden. Und selbst wenn Sie einige Keylogger finden und entfernen, können Sie nie sicher sein, dass Sie alle bösartigen Softwareprogramme losgeworden sind.

Aus diesem Grund ist die beste Sicherheitsmaßnahme, um Keylogger von Ihrem Gerät zu entfernen, ein Factory Reset des Geräts. Auf diese Weise löschen Sie alle Daten von Ihrem Gerät, einschließlich aller schädlichen Dateien und Software.

Wie man Keylogging vermeidet?

Während es nützlich ist zu wissen, wie man Keylogging-Software erkennt, ist es möglicherweise noch bequemer, geeignete Maßnahmen zur Keylogging-Prävention zu erlernen. In diesem Zusammenhang sind hier einige der besten Tipps, wie Sie sich vor Keylogging schützen können:

- Vermeiden Sie das Herunterladen von Dateien aus unbekannten Quellen

- Aktivieren Sie Zwei-Faktor-Authentifizierung

- Verwenden Sie eine virtuelle Tastatur

- Verfügen Sie über ein robustes Antivirenprogramm

- Verwenden Sie Spracheingabe anstelle einer Tastatur

- Nutzen Sie einen Passwort-Manager

- Verfügen Sie über einen physischen Sicherheitsschlüssel

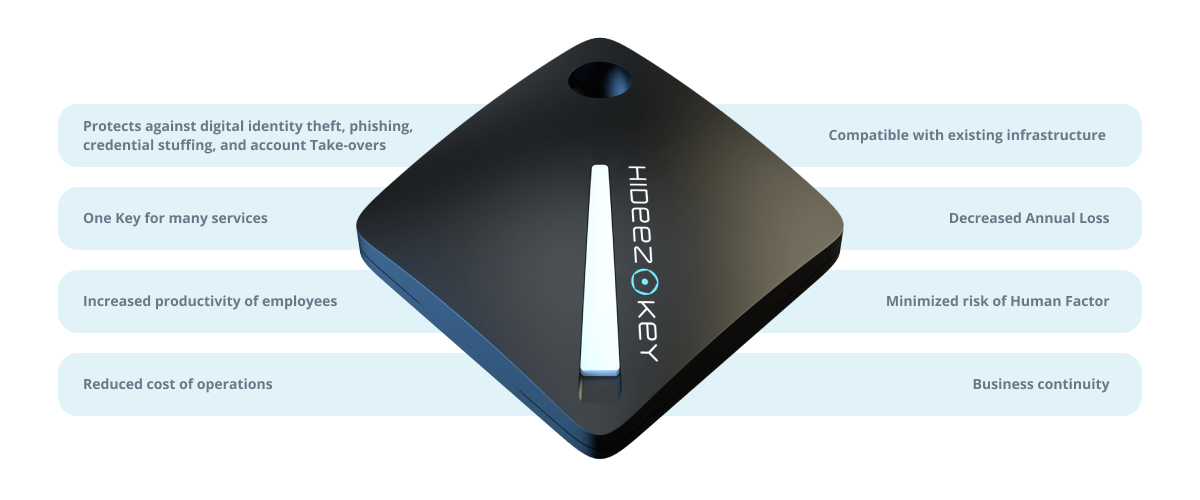

Die Verwendung eines Hardware-Sicherheitsschlüssels und eines Passwortmanagers wie dem Hideez Key gewährleistet einen starken Schutz vor Keyloggern. Da Sie den Prozess der manuellen Eingabe von Informationen eliminieren, können die Keylogger keine Ihrer Anmeldeinformationen oder andere wertvolle Informationen aufzeichnen.

Alles, was Sie tun müssen, ist, Ihren Hideez Key über Bluetooth oder NFC mit Ihrem PC zu verbinden und die Hideez Client Software für Windows herunterzuladen. Dann können Sie Ihre Anmeldeinformationen für bis zu 1000 Konten importieren oder hinzufügen. Mit diesem Schritt können Sie Ihre Kontodaten automatisch ausfüllen, neue starke Passwörter generieren und sogar Einmalpasswörter als Ihren zweiten Faktor generieren.

Als Ergebnis sind Sie vor Keylogging und anderen Online-Bedrohungen wie Phishing, Spoofing und Man-in-the-Middle-Angriffen geschützt. Wenn Sie eine geschäftliche Version dieser bequemen und überaus sicheren Lösung benötigen, bieten wir auch eine Enterprise-Option in Form des Hideez Authentication Service an.

Die Vorteile der Nutzung von Hideez Keys:

- Hardware-Passwort-Manager - Der Hideez Key fungiert als verschlüsselter Passwort-Manager mit Autofill. Die spezifische Sicherheitsarchitektur des Schlüssels verschlüsselt sowohl die privaten und sensiblen Daten als auch den Kommunikationskanal selbst.

- Sicherheitskey - Der Hideez Key ist FIDO-zertifiziert, was bedeutet, dass Sie ihn als Hauptverifizierungsfaktor auf Websites verwenden können, die eine passwortlose Authentifizierung und passwortlose 2FA unterstützen. Dazu gehören Websites und Dienste wie Microsoft, Facebook, Google und viele mehr.

- Proximity-Authentifizierung - Mit dem Hideez Key können Sie Ihren Computer basierend auf Bluetooth-Nähe sperren oder entsperren, wenn Sie sich dem PC nähern oder sich davon entfernen.

- RFID-Schlüsselfob - Schließlich können Sie den Schlüssel programmieren, um jede elektronische Türverriegelung zu öffnen, was Ihnen bequemeren Zugang zu Ihrem Büro, Parkplatz oder einem häufig genutzten Ort ermöglicht.

Wenn Sie Ihren Computer vor Keylogging-Malware schützen möchten, haben wir spezielle Angebote für Sie vorbereitet! Verwenden Sie den Promo-Code TRYHIDEEZ beim Checkout, um einen 10% Rabatt beim Kauf des Hideez Key für den persönlichen Gebrauch zu erhalten. Außerdem, wenn Sie eine Enterprise-Lösung suchen, können Sie auch eine persönliche Demo planen oder eine kostenlose Pilotversion anfordern, indem Sie unten auf die entsprechenden Schaltflächen klicken: