Anche se non sei molto interessato alla sicurezza informatica e non sei particolarmente esperto di tecnologia, probabilmente hai sentito parlare del termine phishing. Ma sai come funziona e quali sono le forme più comuni di phishing?

Si stima che ogni giorno vengano inviate circa 15 miliardi di email di spam. Più preoccupante, in media, un'e-mail su 99 è un attacco di phishing, il che significa che il tasso di attacco complessivo è di poco superiore all'1%.

Inoltre, circa il 90% di tutte le violazioni si verifica a causa del phishing. Tutti questi numeri parlano di quanto sia importante sapere come funziona il phishing e quali sono le migliori pratiche di protezione contro di esso.

In questa pagina dettagliata, esamineremo varie forme di phishing, le differenze tra loro e condivideremo con te esempi di e-mail di phishing per aiutarti a capire tutto ciò che devi sapere su questa minaccia alla sicurezza informatica.

Cosa significa phishing?

Il primo passo per proteggersi dal phishing è capire cos'è e come funziona. Quindi, qual è il significato di phishing e come si ottiene il phishing? In termini semplici, il phishing è una forma di attacco di ingegneria sociale che gli aggressori utilizzano per rubare i tuoi dati personali.

Nella sua essenza, il phishing è una forma di attacco molto semplicistica. Riguarda l'inganno della vittima bersaglio impersonando una fonte affidabile. Fidandosi del mittente, la vittima inconsapevolmente infetta il proprio dispositivo con malware, blocca il proprio sistema o condivide informazioni sensibili che non rivelerebbe a estranei.

A seconda della gravità dell'attacco di phishing, potrebbero esserci conseguenze molto gravi per la vittima. L'obiettivo potrebbe subire un furto di identità o perdere tutti i propri soldi. Quando si tratta di chi sono gli obiettivi, chiunque può cadere vittima di un simile attaccoInoltre, il phishing non colpisce solo le persone. È anche un evento comune nel mondo degli affari.

Che cos'è il phishing via e-mail?

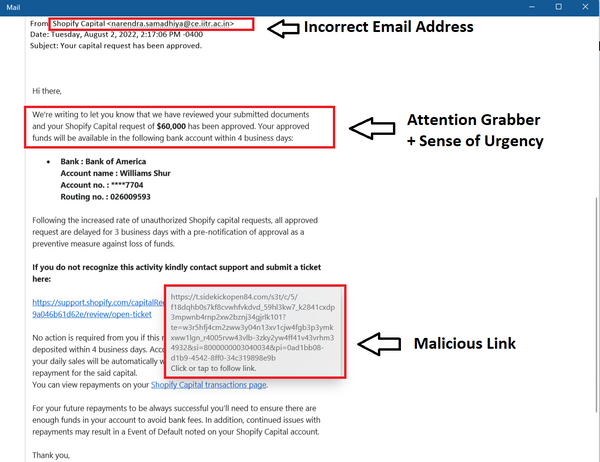

La maggior parte degli attacchi di phishing viene effettuata tramite e-mail, quindi è fondamentale evidenziare questo metodo per aiutarti a riconoscerlo. Il processo è abbastanza semplice. Le tecniche di phishing via e-mail coinvolgono gli aggressori che registrano domini falsi e creano credenziali false che assomigliano a quelle provenienti da fonti legittime.

Ad esempio, potresti ricevere un'e-mail che impersona l'addetto all'assistenza della tua banca o un rappresentante che ti invita a cambiare la tua password, fare clic su un collegamento per compilare alcune informazioni o semplicemente scaricare alcuni allegati con gli ultimi aggiornamenti.

Molte persone ignare presumono che, solo perché l'email sembra provenire da un indirizzo riconoscibile, sia sicuro interagire con. Tuttavia, per evitare di essere oggetto di phishing tramite un collegamento o un allegato e-mail, assicurati sempre di ricontrollare l'indirizzo e-mail del mittente e accertarti che l'e-mail sia autentica.

Esempio di attacco di phishing

Sebbene questo esempio di phishing sia il più comune che colpisce gli utenti online, esistono molti altri tipi di phishing di cui dovresti essere a conoscenza. Per aiutarti a riconoscere altri tipi prevalenti di phishing, evidenziamoli rapidamente:

- Smishing: questa forma di phishing sostituisce la comunicazione via e-mail con gli SMS. Coinvolge gli aggressori informatici che inviano alla vittima un messaggio simile con un collegamento o un allegato, esortandoli a fare clic sul contenuto dell'SMS.

- Vishing: come la precedente forma di phishing, include il targeting del telefono della vittima, ma questa volta tramite un messaggio vocale. Gli aggressori lasciano messaggi vocali cercando di indurre la vittima a rivelare preziose informazioni personali o finanziarie.

- Angler Phishing - L'angler phishing è diventato sempre più diffuso nell'era odierna dei social media. Gli aggressori si travestono da rappresentanti dell'azienda o agenti del servizio clienti per ottenere informazioni personali, credenziali dell'account o altri dati di altri utenti di social media.

Cos'è lo Spear Phishing?

Lo spear phishing è un tipo di phishing più sofisticato. A differenza del normale phishing, che di solito lancia una rete più ampia nella speranza di catturare una vittima, lo spear phishing è molto più mirato. Quindi, nel contesto di spear phishing vs phishing, quest'ultimo si concentra maggiormente sulla quantità. Mentre gli attacchi di phishing spesso interagiscono con migliaia di destinatari, gli attacchi di spear phishing non si avvicinano neanche lontanamente a questo numero.

Invece, gli attacchi di spear phishing prendono di mira te come individuo. Prima di inviarti un'e-mail di spear phishing, gli aggressori si dedicano all'ingegneria sociale, cercando di scovare quante più informazioni possibili su di te per far sembrare che ti conoscano.

Con questo in mente, gli attacchi di spear phishing hanno spesso come obiettivo un obiettivo molto specifico. Molto spesso, si presentano come qualcuno della tua vita lavorativa o personale, chiedendoti di inviare loro denaro e inoltrandoti istruzioni di cablaggio apparentemente autentiche.

Whaling vs Spear Phishing vs Phishing

Oltre allo spear phishing, esiste un tipo di attacco ancora più mirato, chiamato caccia alle balene. Questa forma di phishing prende di mira solo amministratori delegati e dipendenti ad alti livelli nel mondo aziendale. Gli attacchi di caccia alle balene spesso richiedono agli aggressori di effettuare ricerche approfondite e preparazione al fine di personalizzare l'e-mail di phishing per avere le migliori possibilità di successo.

In breve, gli attacchi di caccia alle balene funzionano in modo identico a quelli normali di phishing, solo con un pretesto più specifico. Ad esempio, gli aggressori informatici impersonano il capo o il collega di un dipendente e di solito chiedono un favore o forniscono loro una sorta di opportunità che li indurrà a interagire con l'e-mail dannosa.

Esempio di attacco di phishing

Esempi di attacchi di phishing

Poiché il phishing è la minaccia alla sicurezza più comune nel mondo online, esistono innumerevoli esempi di attacchi di phishing. Tanto che anche alcune delle più grandi aziende del mondo non sono impermeabili a tali minacce. Con questo in mente, vogliamo condividere due noti attacchi di phishing che si sono verificati negli ultimi anni.

Proprio quest'anno c'è stato un attacco agli account Microsoft 365 basato su tattiche AITM (Adversary-in-the-Middle). L'attacco è stato così ben mirato che ha funzionato anche sugli account di posta elettronica degli utenti con MFA abilitato.

Esempio di attacco di phishing

Ma questo non è stato l'unico grande attacco di phishing riuscito nel 2022. Anche la rinomata azienda statunitense Cloudflare ha subito un attacco di phishing quando i suoi dipendenti sono stati indotti a inserire le proprie credenziali di lavoro su un sito di phishingIn meno di un minuto, almeno 76 dipendenti di Cloudflare hanno ricevuto un messaggio di phishing, e molti di loro sono rimasti vittime dello stratagemma.

Esempio di attacco di phishing

Come fermare un attacco di phishing?

Fermare un attacco di phishing è impegnativo, poiché la maggior parte delle persone nota cosa sta succedendo solo quando è troppo tardi. Tuttavia, esistono alcuni metodi di prevenzione che puoi utilizzare per assicurarti di non cadere vittima di un attacco di phishing. Ecco quattro migliori consigli su come prevenire un attacco di phishing:

- Verifica sempre prima di fare clic: Questo semplice suggerimento è molto efficace per aiutarti a evitare le truffe di phishing. Pensa sempre prima di fare clic su un collegamento o un allegato ed evita di fare clic su qualcosa di cui non sei sicuro al 100%.

- Mantieni private le tue informazioni: Non rivelare le tue informazioni private a meno che non sia necessario. Anche quando desideri accedere o acquistare qualcosa online, non farlo tramite e-mail o collegamenti SMS. Vai direttamente al sito di origine.

- Mantieni tutto aggiornato: I browser e i programmi antivirus tradizionali pubblicano regolarmente patch per affrontare nuovi rischi per la sicurezza, quindi assicurati di non ritardare gli aggiornamenti quando richiesto.

- Usa un token di sicurezza: I token di sicurezza che soddisfano gli standard FIDO U2F/FIDO2 sono forse il modo migliore per proteggersi dal phishing. Riconoscono automaticamente il dominio originale ed eliminano la necessità di digitare manualmente le password.

Proteggerti dal phishing senza indugio

Nel 2017, Google ha implementato un nuovo requisito che neutralizzava completamente gli attacchi di phishing ai propri dipendenti. Con circa 140.000 dipendenti, Google non ha subito attacchi di phishing dal 2017. Potrebbe sembrare un miracolo logistico, ma in realtà è stato realizzato con una semplice modifica.

Nel 2017, tutti i dipendenti di Google hanno dovuto smettere di utilizzare le password per accedere. Anche l'uso di codici monouso era proibitoInvece, ogni dipendente di Google ha dovuto iniziare a utilizzare codici di sicurezza fisica per accedere ai propri account.

Un portavoce di Google ha affermato che i token di sicurezza ora costituiscono la base di tutti gli accessi agli account di Google. "Non abbiamo avuto alcuna violazione di account segnalata o confermata da quando abbiamo implementato i token di sicurezza in Google", ha affermato il portavoce. "Agli utenti potrebbe essere chiesto di autenticarsi utilizzando la loro chiave di sicurezza per molte app/motivi diversi. Tutto dipende dalla sensibilità dell'app e dal rischio dell'utente in quel momento”.

Naturalmente, questi vantaggi e funzionalità di sicurezza non sono riservati solo alle grandi aziende tecnologiche e alle organizzazioni con budget enormi. Tutti possono ottenere software anti-phishing gratuitamente o a un costo minimo e proteggersi dai pericoli degli attacchi di phishing.

In Hideez, abbiamo creato una chiave di sicurezza universale economica che è abbastanza robusta e affidabile da proteggere da una varietà di attacchiIl nostro Hideez Key 4 può proteggerti da attacchi di phishing, attacchi MITM, spoofing e qualsiasi altro tipo di minaccia relativa alle password.

La cosa migliore è che non va in bancarotta, quindi è una soluzione accessibile per le piccole imprese e i singoli utenti. Per soli $ 49, otterrai una soluzione di sicurezza completa, che combina componenti hardware e software. Ciò include un gestore di password hardware con una funzione di compilazione automatica, un generatore di password complesse, una chiave di sicurezza che supporta gli standard FIDO/U2F e un portachiavi RFID.

Conoscendo le numerose minacce alla sicurezza informatica che esistono nel panorama odierno, non dovresti lasciare la tua sicurezza al caso. Contattaci subito per richiedere una prova gratuita per le aziende!