Anche nel 2024, ci affidiamo principalmente ai metodi tradizionali di autenticazione basati su una combinazione di nome utente e password. Tuttavia, non solo questo metodo diventa impraticabile man mano che aumentano le password da ricordare, ma esistono anche metodi più efficienti e sicuri per l'autenticazione cibernetica.

Uno dei metodi di autenticazione sempre più popolari è il Login basato sulla prossimità. Utilizzando un sistema di accesso senza contatto, si ottiene un accesso senza password molto più sicuro rispetto all'approccio convenzionale basato su password.

Allora, cos'è l'autenticazione basata sulla prossimità e come funziona? In questa guida concisa, esploreremo gli strumenti di blocco/sblocco basati sulla prossimità, i pro e i contro di questo sistema di autenticazione, e tutti gli altri aspetti importanti che dovresti conoscere su questa forma emergente di autenticazione.

Cos'è il login di prossimità?

Utilizzando la distanza dell'utente come fattore principale, il login di prossimità permette un ambiente senza password che offre una sicurezza avanzata con accessi rapidi e fluidi. Un sistema di login di prossimità aggiunge uno strato di sicurezza prezioso e può essere utilizzato come parte di un sistema di autenticazione multi-fattore. Questo può essere applicato quando gli utenti accedono a dati o funzionalità particolarmente sensibili.

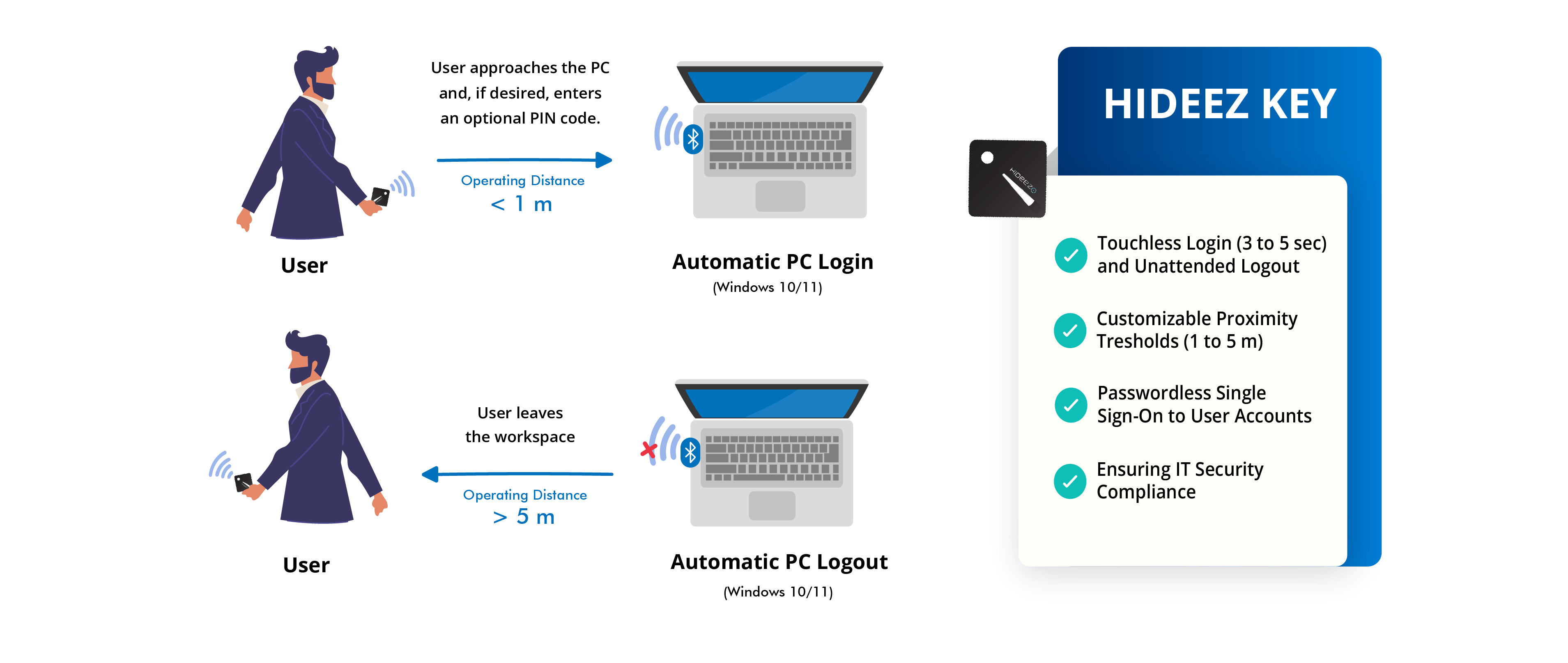

Allo stesso modo, il logout di prossimità funziona sullo stesso principio per garantire la massima protezione del dispositivo o delle risorse. Una volta che una persona non è più vicina al dispositivo, questo si disconnette automaticamente fino al loro ritorno.

Come funziona? - Spiegazione degli strumenti di login di prossimità

I log-in di prossimità sono una modalità passiva di autenticazione. L'utente non deve fare nulla se non essere fisicamente vicino al dispositivo a cui desidera accedere. Detto questo, affinché questo sistema di autenticazione funzioni, oltre al dispositivo a cui si desidera accedere, è necessario anche un dispositivo secondario, che è uno strumento fondamentale in questo processo di autenticazione.

Il dispositivo principale (quello a cui si sta accedendo) dovrebbe avere sensori o rilevatori che supportino questo tipo di sistema di login. Quindi, il dispositivo secondario, di solito uno smartphone o un comodo indossabile come un token di sicurezza o una tessera, indica la tua prossimità al dispositivo e ne permette l'accesso.

In termini di protocolli specifici, l'autenticazione basata sulla prossimità può funzionare attraverso:

BLE

Bluetooth Low Energy, o semplicemente BLE, è una soluzione eccellente per l'autenticazione a corto raggio. Ad esempio, un sistema di controllo degli accessi e di sicurezza per l'ingresso alle porte o un login di prossimità di Windows possono utilizzare un login di prossimità Bluetooth. Come suggerisce il nome, questo tipo di Bluetooth utilizza meno energia rispetto al Bluetooth regolare. Ciò significa che può funzionare con costi di manutenzione più economici ed è ideale come token di prossimità per i sistemi che non necessitano di scambiare molte informazioni.

Un token di sicurezza BLE di prossimità può offrire range di lettura regolabili, rendendolo una soluzione ottimale per organizzazioni che potrebbero averne bisogno per diverse applicazioni. Inoltre, l'uso di lettori Bluetooth ha costi di configurazione più bassi rispetto agli RFID, poiché non ci sono costi aggiuntivi nell'acquisire oggetti come portachiavi o schede RFID.

RFID

L'RFID, acronimo di Radio-Frequency Identification, utilizza onde radio per comunicare. Da un lato, il sistema di login di prossimità RFID avrà un lettore che avrà una o più antenne per ricevere segnali.

Il secondo componente di questo sistema di autenticazione è l'etichetta RFID (che può essere passiva o attiva). Conserva le informazioni che emette tramite onde radio quando è vicino al lettore.

NFC

Come i precedenti metodi di autenticazione, la Near-Field Communication utilizza un tag e un lettore, con quest'ultimo, in questo caso, essendo un chip. In questo caso, il chip del lettore è il componente attivo, poiché legge le informazioni e attiva la risposta dal tag. Il tag è il componente passivo, che riceve comandi dal lettore.

Un esempio comune di questo sono i pagamenti tramite smartphone che utilizzano la tecnologia NFC. Il terminale di pagamento è il lettore che invia il comando, mentre il tag NFC del telefono lo riceve e invia le informazioni appropriate per completare la transazione.

Accesso Wi-Fi/alla rete

Un sistema di autenticazione basato sulla prossimità Wi-Fi è un'eccellente soluzione per grandi organizzazioni che hanno molti dipendenti e vogliono coprire un'ampia area fisica. In questo sistema, il dispositivo principale è collegato alla rete locale.

Quando l'utente è presente nella posizione coperta, il loro dispositivo si connette alla rete. Ciò indica che sono fisicamente in quel luogo e autentica la loro identità.

Vantaggi e svantaggi dell'autenticazione basata sulla prossimità

Come ogni altro sistema di sicurezza, l'uso delle credenziali di prossimità per l'autenticazione ha i suoi pro e i suoi contro. Indubbiamente, i maggiori vantaggi di un sistema di login senza contatto sono la velocità e la convenienza.

- Velocità di autenticazione. Quando si implementa un sistema di login di prossimità, non è necessario ricordare password o PIN. Inoltre, non è necessario effettuare continuamente il login e il logout dai dispositivi, poiché tutto avviene automaticamente. Questa facilità d'uso porta anche una sicurezza aggiuntiva, poiché non è necessario preoccuparsi di aver effettuato il logout o di aver bloccato il dispositivo prima di allontanarsi.

- Sicurezza avanzata. Non solo, un sistema del genere rende molto difficile per potenziali attori malintenzionati eseguire un attacco informatico. Poiché questo metodo di autenticazione si basa sulla presenza fisica dell'individuo, sarebbe estremamente difficile per qualcuno compromettere questo sistema di sicurezza se non è presente nelle vicinanze.

- Semplicità d'uso. Questa combinazione di velocità, sicurezza e semplicità lo rende una soluzione ideale per ambienti aziendali dinamici che includono molti lavoratori, dispositivi o sedi. Ad esempio, può essere utilizzato per proteggere l'accesso a un edificio o per proteggere i dispositivi desktop in una clinica dove infermieri e medici si spostano costantemente tra diverse stanze durante i loro turni.

Osservando l'altro lato della medaglia, non ci sono drawback evidenti, poiché i vantaggi superano nettamente gli svantaggi. I principali contro includono le sfide di configurazione e la determinazione del miglior tipo di strumento di autenticazione basata sulla prossimità da utilizzare, che, ammettiamolo, non sono problemi molto preoccupanti rispetto ai benefici.

Implementazione del login e del logout di prossimità di Windows

Configurare un sistema di login e logout automatico per computer di prossimità può aumentare la sicurezza e la produttività della tua organizzazione. Se desideri implementare una soluzione di autenticazione di prossimità senza intoppi per la tua organizzazione, considera la soluzione di autenticazione basata sulla prossimità di Hideez.

Questo servizio consente di effettuare login di prossimità utilizzando lo stato delle ard Hideez Keys come chiavi di sicurezza hardware o un'applicazione autenticatore mobile. Significa che gli utenti possono beneficiare di login senza contatto per le workstation Windows utilizzando la biometria o un fattore fisico anziché digitare una password Windows.

In modo altrettanto importante, le Hideez Keys dispongono anche di una funzione di logout di prossimità. Quando gli utenti lasciano il luogo, le loro workstation si bloccheranno automaticamente. Questo stabilisce un cerchio di sicurezza chiuso che protegge i dispositivi e le risorse della tua organizzazione.

Puoi scegliere tra diversi metodi di sblocco che meglio si adattano agli scenari di autenticazione e ai requisiti di sicurezza. Una chiave può essere collegata a un numero qualsiasi di workstation utilizzando i protocolli NFC e Bluetooth. La chiave sostituirà anche tutte le tue password con un robusto SSO senza password e MFA. Scopri di più o richiedi una prova gratuita della nostra soluzione enterprise.