Auch im Jahr 2024 verlassen wir uns immer noch hauptsächlich auf traditionelle Authentifizierungsmethoden basierend auf Benutzernamen-/Passwort-Kombinationen. Diese Methode ist jedoch nicht nur unpraktisch, je mehr Passwörter man sich merken muss, sondern es gibt auch deutlich effizientere und sicherere Methoden zur Cyber-Authentifizierung.

Eine zunehmend beliebte Form der Authentifizierung ist die nähebasierte Authentifizierung. Mit einem kontaktlosen Login-System erhalten Sie einen reibungslosen und passwortfreien Zugang, der wesentlich sicherer ist als der herkömmliche Passwortansatz.

Aber was ist ein Proximity-Login und wie funktioniert er? In diesem kompakten Leitfaden führen wir Sie durch die verschiedenen Tools zum Sperren/Entsperren per Nähe, die Vor- und Nachteile dieses Systems und weitere wichtige Aspekte, die Sie über diese neue Form der Authentifizierung wissen sollten.

Was ist Proximity Login?

Durch Nutzung der Entfernung des Nutzers als Hauptfaktor ermöglicht Proximity Login eine passwortfreie Umgebung mit verbesserter Sicherheit und schnellen, reibungslosen Logins. Ein solches System kann als Teil einer Multi-Faktor-Authentifizierung verwendet werden – etwa beim Zugriff auf besonders sensible Daten oder Funktionen.

Ebenso funktioniert Proximity Logout nach dem gleichen Prinzip: Wenn sich die Person vom Gerät entfernt, wird automatisch ausgeloggt, bis sie wieder in der Nähe ist.

Wie funktioniert es? – Proximity Login Tools erklärt

Proximity Logins sind eine passive Authentifizierungsmethode. Der Nutzer muss nichts weiter tun, als sich in der Nähe des Geräts zu befinden, das er nutzen möchte. Damit dieses System funktioniert, braucht es jedoch neben dem Zielgerät ein zweites Gerät, das als Schlüssel dient.

Das primäre Gerät (das zu verwendende Gerät) benötigt Sensoren oder Detektoren, die diese Art von Anmeldung unterstützen. Das zweite Gerät – meist ein Smartphone oder ein Wearable wie ein Sicherheitstoken oder eine Zugangskarte – signalisiert die Nähe und ermöglicht den Zugang.

Die Nähebasierte Authentifizierung kann über folgende Protokolle erfolgen:

BLE

Bluetooth Low Energy (BLE) ist ideal für die Authentifizierung über kurze Distanzen. Beispielsweise für Zutrittskontrollen oder Windows-Proximity-Logins. BLE verbraucht weniger Energie als herkömmliches Bluetooth – das senkt die Betriebskosten und macht es zu einer guten Lösung für Systeme mit geringem Datenbedarf.

BLE-Sicherheitstokens bieten variable Reichweiten und sind damit vielseitig einsetzbar. Zudem sind Bluetooth-Lesegeräte günstiger als RFID-Systeme, da keine Zusatzobjekte wie Schlüsselanhänger oder Karten nötig sind.

RFID

RFID (Radio-Frequency Identification) verwendet Funkwellen zur Kommunikation. Ein RFID-Login-System besteht aus einem oder mehreren Antennen-Lesegeräten.

Das Gegenstück ist ein RFID-Tag (aktiv oder passiv), das Informationen speichert und überträgt, wenn es sich in Lesenähe befindet.

NFC

Ähnlich funktioniert auch NFC (Near Field Communication). Dabei kommunizieren ein Tag und ein Leserchip miteinander. Der Chip ist aktiv und löst beim Tag eine Reaktion aus. Dieser wiederum ist passiv und empfängt Befehle vom Leser.

Ein gängiges Beispiel ist das Bezahlen mit dem Smartphone. Das Terminal sendet den Befehl, das Smartphone reagiert über sein NFC-Tag und übermittelt die nötigen Zahlungsdaten.

WLAN/Netzwerkzugriff

Ein WLAN-basiertes Proximity-System eignet sich hervorragend für große Unternehmen mit vielen Mitarbeitenden und einer weiten Fläche. Das Zielgerät ist mit dem lokalen Netzwerk verbunden.

Sobald sich der Nutzer am Standort befindet, verbindet sich sein Gerät mit dem Netzwerk – ein klares Signal seiner Anwesenheit, das zur Authentifizierung dient.

Vorteile & Nachteile der Proximity-Authentifizierung

Wie jedes Sicherheitssystem hat auch die Nähebasierte Authentifizierung Vor- und Nachteile. Die wichtigsten Vorteile eines kontaktlosen Login-Systems sind Geschwindigkeit und Komfort.

- Authentifizierungsgeschwindigkeit. Man muss sich keine Passwörter oder PINs merken und sich nicht ständig ein- oder ausloggen – das geschieht automatisch. Das erhöht auch die Sicherheit, da man sich keine Sorgen machen muss, ob das Gerät gesperrt ist, wenn man weggeht.

- Erhöhte Sicherheit. Diese Methode erschwert es Angreifern erheblich, einen Cyberangriff durchzuführen, da sie die physische Anwesenheit erfordert.

- Benutzerfreundlichkeit. Die Kombination aus Schnelligkeit, Sicherheit und Einfachheit macht das System ideal für Unternehmen mit vielen Mitarbeitenden, Geräten oder Arbeitsplätzen – z. B. Kliniken, in denen Personal zwischen Räumen wechselt.

Die Nachteile sind gering – meist sind es Herausforderungen bei der Einrichtung oder bei der Wahl des passenden Proximity-Typs. Diese wiegen jedoch gegenüber den Vorteilen wenig.

Implementierung von Windows Proximity Login & Logout

Die Einrichtung eines funktionierenden Proximity-Login-/Logout-Systems kann die Sicherheit und Effizienz Ihres Unternehmens steigern. Für eine reibungslose Authentifizierungslösung sollten Sie die nähebasierte Authentifizierungslösung von Hideez in Betracht ziehen.

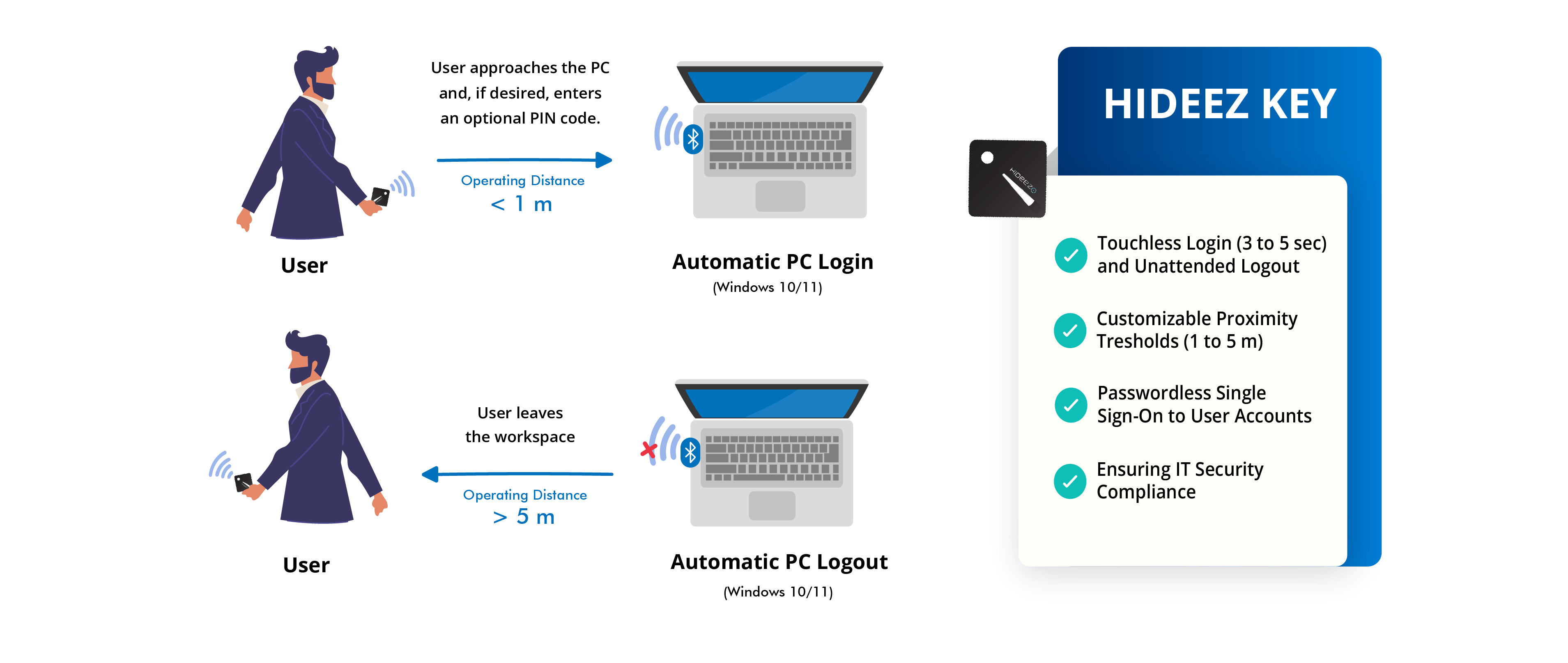

Dieser Dienst ermöglicht Proximity-Logins mit modernen Hideez Keys als Sicherheitsschlüssel oder über eine mobile Authenticator-App. Damit können Nutzer sich kontaktlos an Windows-Workstations anmelden – über biometrische Verfahren oder einen physischen Faktor anstelle eines Passworts.

Ebenso wichtig: Die Hideez Keys verfügen auch über eine Proximity-Logout-Funktion. Verlässt der Nutzer den Arbeitsplatz, wird das Gerät automatisch gesperrt – ein geschlossener Sicherheitskreislauf zum Schutz von Geräten und Ressourcen.

Sie können zwischen mehreren Entsperrmethoden wählen, die zu Ihren Sicherheitsanforderungen passen. Ein Schlüssel kann mit beliebig vielen Workstations über NFC und Bluetooth verbunden werden. Zudem ersetzt er alle Passwörter durch sicheres passwortloses SSO und MFA. Erfahren Sie mehr oder fordern Sie eine kostenlose Testversion unserer Enterprise-Lösung an.