Même en 2024, nous nous appuyons encore principalement sur des méthodes traditionnelles d'authentification basées sur une combinaison nom d'utilisateur/mot de passe. Cependant, non seulement cette méthode est-elle peu pratique lorsque vous avez besoin de vous souvenir de plusieurs mots de passe, mais il existe également de nombreuses méthodes d'authentification cybernétique plus efficaces et plus sécurisées.

Une des formes d'authentification de plus en plus populaire est l'authentification basée sur la proximité. En utilisant un système de connexion sans contact, vous obtenez un accès simplifié et sans mot de passe qui est beaucoup plus sécurisé que l'approche conventionnelle basée sur les mots de passe.

Alors, qu'est-ce que l'authentification par proximité et comment fonctionne-t-elle ? Dans ce guide concis, nous vous guiderons à travers les différents outils de verrouillage/déverrouillage par proximité, les avantages et les inconvénients de ce système d'authentification, et couvrirons tous les autres aspects importants que vous devez connaître sur cette forme émergente d'authentification.

Qu'est-ce que la connexion par proximité ?

En utilisant la distance de l'utilisateur comme facteur principal, la connexion par proximité permet un environnement sans mot de passe offrant des connexions rapides et fluides avec une sécurité accrue. Un système de connexion par proximité ajoute une couche de sécurité précieuse et peut être utilisé comme partie intégrante d'un système d'authentification multi-facteurs. Cela peut être appliqué lorsque les utilisateurs accèdent à des données ou à des fonctionnalités particulièrement sensibles.

De la même manière, la déconnexion par proximité fonctionne sur un principe identique pour assurer une protection maximale de l'appareil ou de la ressource. Une fois qu'une personne n'est plus à proximité de l'appareil, celui-ci se déconnectera automatiquement jusqu'à ce qu'elle revienne à proximité.

Comment ça fonctionne ? - Explication des outils de connexion par proximité

Les connexions par proximité sont un mode d'authentification passif. L'utilisateur n'a rien à faire excepté être physiquement proche de l'appareil auquel il souhaite accéder. Cela dit, pour que ce système d'authentification fonctionne, en plus de l'appareil que vous souhaitez accéder, vous avez également besoin d'un second appareil, qui est un outil vital dans ce processus d'authentification.

L'appareil principal (celui que vous utilisez) doit avoir des capteurs ou des détecteurs qui prendraient en charge ce type de système de connexion. Ensuite, le second appareil, généralement votre smartphone ou un objet portable pratique comme un jeton de sécurité ou une carte-clé, indique votre proximité avec l'appareil et lui accorde l'accès.

En ce qui concerne les protocoles spécifiques, l'authentification par proximité peut fonctionner grâce à :

BLE

Bluetooth Low Energy, ou simplement BLE, est une solution excellente pour l'authentification à courte portée. Par exemple, un système de contrôle d'accès et de sécurité d'entrée de porte ou un système de connexion par proximité sur Windows peut utiliser une connexion Bluetooth par proximité. Comme son nom l'indique, cette forme de Bluetooth utilise moins d'énergie que le Bluetooth normal. Cela signifie qu'elle peut fonctionner avec des coûts de maintenance moins élevés et est idéale comme jeton de proximité pour les systèmes qui n'ont pas besoin d'échanger beaucoup de données.

Un jeton de sécurité par proximité BLE peut offrir des plages de lecture ajustables, ce qui en fait une excellente solution pour les organisations qui pourraient en avoir besoin pour différentes applications. De plus, l'utilisation de lecteurs Bluetooth a des coûts de configuration moins élevés par rapport à la RFID, car il n'y a pas de coûts supplémentaires liés à l'acquisition d'objets comme des porte-clés ou des cartes RFID.

RFID

RFID, qui signifie identification par radiofréquence, utilise des ondes radio pour communiquer. D'un côté, le système d'authentification par proximité RFID aura un lecteur qui aura une ou plusieurs antennes pour recevoir des signaux.

Le deuxième composant de ce système d'authentification est l'étiquette RFID (qui peut être passive ou active). Elle stocke les informations qu'elle émet par des ondes radio lorsqu'elle est proche du lecteur.

NFC

Tout comme les moyens d'authentification précédents, la communication en champ proche utilise une étiquette et un lecteur, le second, dans ce cas, étant une puce. Dans ce cas, la puce du lecteur est le composant actif, car elle lit les informations et active la réponse de l'étiquette. L'étiquette est le composant passif, recevant des commandes du lecteur.

Un exemple courant de ceci sont les paiements par smartphone utilisant la technologie NFC. Le terminal de paiement est le lecteur qui envoie la commande, tandis que l'étiquette NFC du téléphone la reçoit et envoie les informations appropriées pour terminer la transaction.

Accès Wi-Fi/Réseau

Un système d'authentification par proximité Wi-Fi est un excellent système pour les grandes organisations qui ont de nombreux employés et veulent couvrir une grande superficie physique. Dans ce système, l'appareil principal est connecté au réseau local.

Lorsque l'utilisateur est présent à l'endroit couvert, son appareil se connectera au réseau. Cela indiquera qu'il est physiquement à cet endroit et authentifiera son identité.

Avantages et inconvénients de l'authentification par proximité

Comme pour tout autre système de sécurité, l'utilisation de badges de proximité pour l'authentification présente des avantages et des inconvénients. Indéniablement, les avantages les plus significatifs d'un système de connexion sans contact sont la rapidité et la commodité.

- Vitesse d'authentification. Lorsque vous mettez en place un système de connexion par proximité, vous n'avez pas besoin de vous souvenir de mots de passe ou de codes PIN. De plus, vous n'avez pas besoin de vous connecter et de vous déconnecter constamment des appareils, car tout se fait automatiquement. Cette facilité d'utilisation apporte également une sécurité supplémentaire, car vous n'avez pas à vous soucier de savoir si vous vous êtes déconnecté ou si vous avez verrouillé votre appareil avant de vous éloigner.

- Sécurité renforcée. De plus, un tel système rend très difficile l'exécution d'une cyberattaque pour les acteurs malveillants potentiels. Comme cette méthode d'authentification repose sur la présence physique de l'individu, il serait extrêmement difficile pour quelqu'un de compromettre ce système de sécurité s'il n'est pas présent à proximité.

- Facilité d'utilisation. Cette combinaison de rapidité, de sécurité et de simplicité en fait une excellente solution pour les environnements professionnels dynamiques comprenant de nombreux travailleurs, appareils ou sites. Par exemple, cela peut être utilisé pour sécuriser l'accès à un bâtiment ou protéger les appareils de bureau dans une clinique où les infirmières et les médecins se déplacent constamment entre différentes pièces pendant leurs quarts de travail.

En regardant l'autre côté de la médaille, il n'y a pas de gros inconvénients, car les avantages l'emportent largement sur les inconvénients. Les principaux inconvénients incluent les défis de configuration et la détermination du meilleur type d'outil d'authentification par proximité que vous devriez utiliser, ce qui, il faut l'admettre, ne sont pas des problèmes très préoccupants comparés aux avantages.

Implémentation de la connexion et déconnexion par proximité sur Windows

Mettre en place un système de connexion et de déconnexion par proximité fonctionnel peut renforcer la sécurité et la productivité de votre organisation. Si vous souhaitez mettre en place une solution d'authentification par proximité fluide pour votre organisation, envisagez la solution d'authentification par proximité de Hideez.

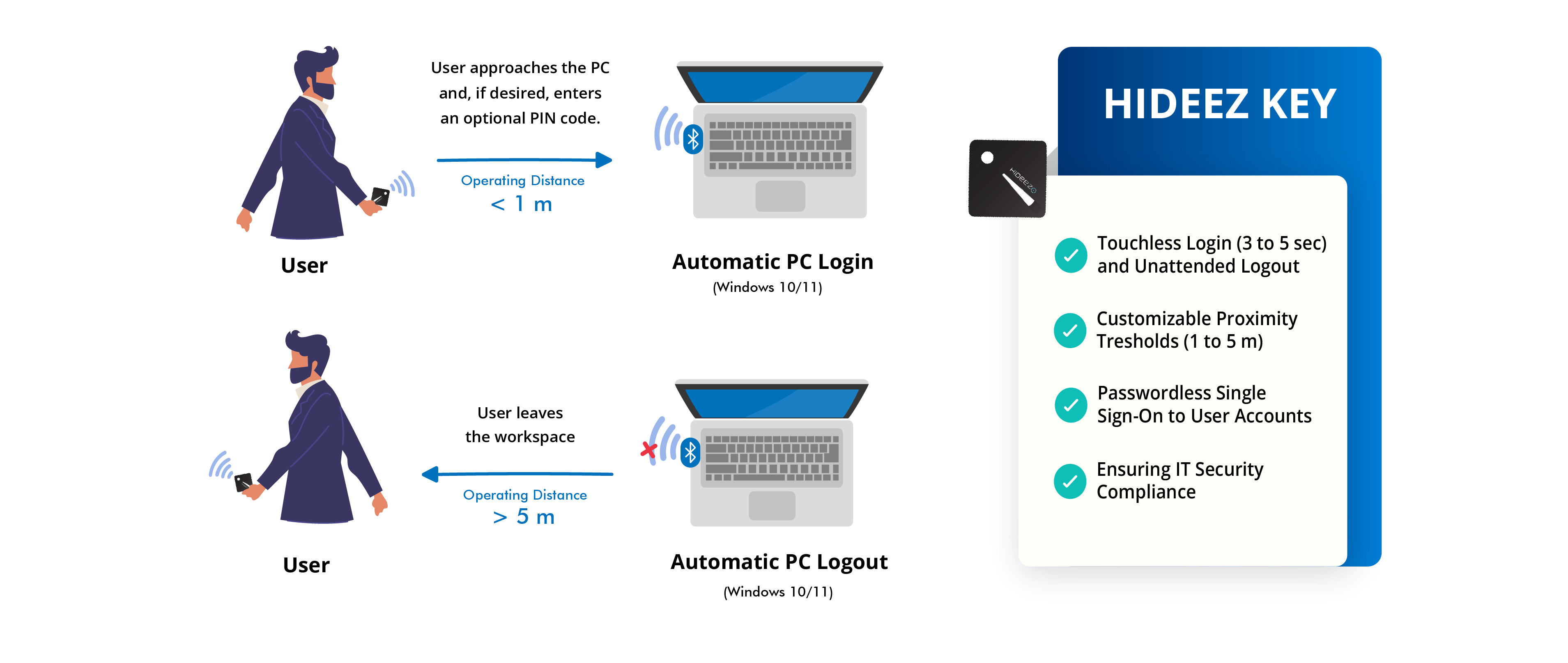

Ce service permet des connexions par proximité en utilisant l'état des clés Hideez en tant que clés de sécurité matérielles ou une application d'authentification mobile. Cela signifie que les utilisateurs peuvent profiter de connexions sans contact pour les postes de travail Windows en utilisant des biométries ou un facteur physique au lieu de taper un mot de passe Windows.

De manière tout aussi importante, les clés Hideez disposent également d'une fonction de déconnexion par proximité. Lorsque les utilisateurs quittent les locaux, leurs postes de travail se verrouillent automatiquement. Cela établit une boucle de sécurité fermée qui protège les appareils et les ressources de votre organisation.

Vous pouvez choisir entre plusieurs méthodes de déverrouillage qui correspondent le mieux à vos scénarios d'authentification et à vos exigences en matière de sécurité. Une clé peut être connectée à un nombre illimité de postes de travail à l'aide des protocoles NFC et Bluetooth. La clé remplacera également tous vos mots de passe par une solution robuste de SSO (authentification unique) sans mot de passe et de MFA (authentification multi-facteurs). Pour en savoir plus ou demander un essai gratuit de notre solution d'entreprise.