La cybersecurity ha fatto molta strada negli ultimi due decenni, tanto che pratiche di gestione delle identità adeguate sono diventate una base per sistemi di sicurezza informatica robusti. In breve, devi sempre assicurarti che tutti siano chi affermano di essere quando richiedono l'accesso. È altrettanto importante essere certi che abbiano il permesso di accedere a ciò che stanno richiedendo.

Tenendo questo a mente, scegliere un approccio specifico alla gestione delle identità può essere impegnativo, specialmente quando si tratta di soluzioni aziendali per la gestione delle identità. Per aiutarti a scegliere la politica di gestione delle identità più adatta, copriremo tutto ciò che devi sapere su questo argomento complesso, tutto in un unico posto.

Cos'è la Gestione delle Identità?

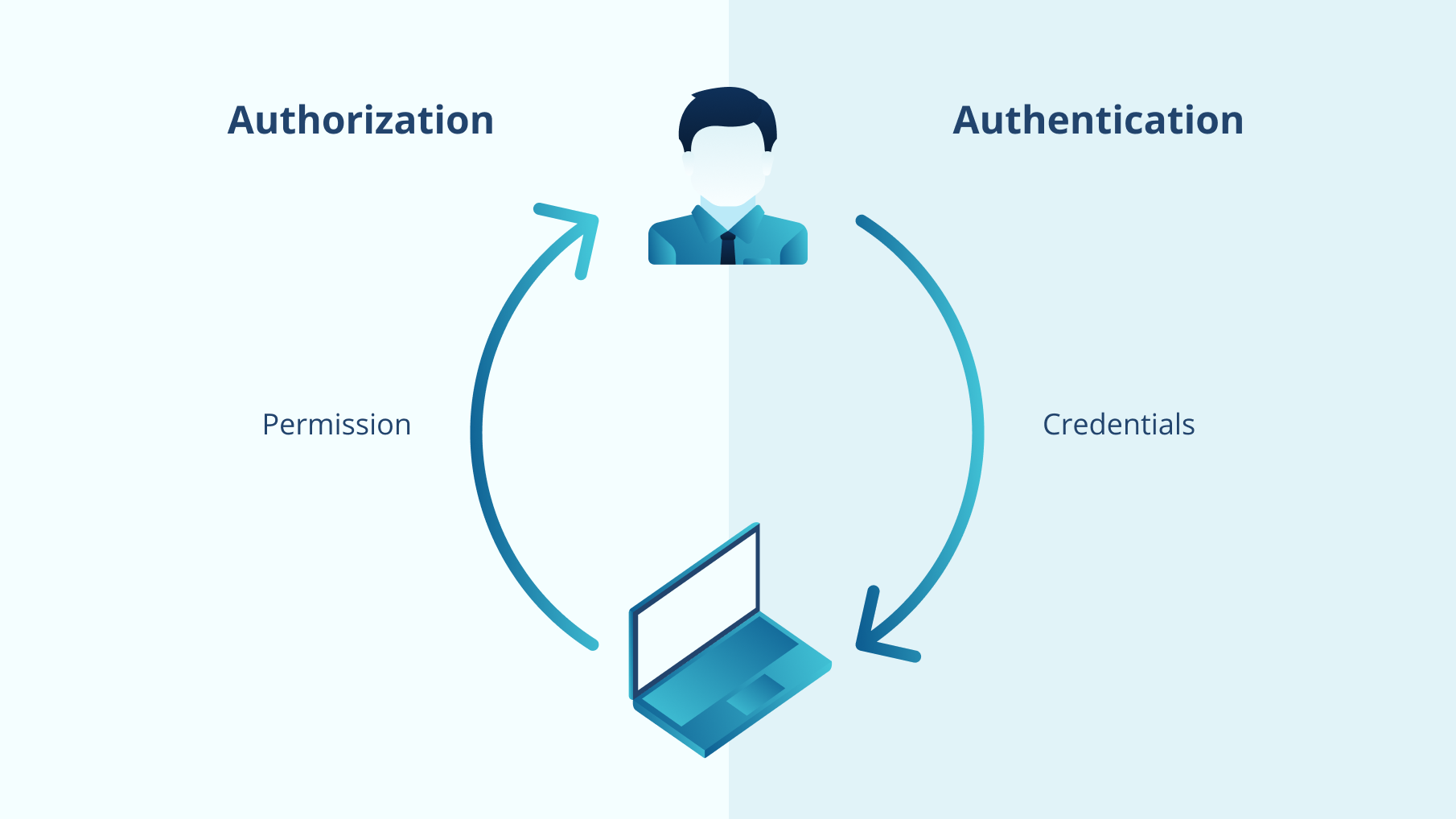

La gestione delle identità (IdM), nota anche come gestione delle identità e degli accessi (IAM), è spesso definita come un sistema utilizzato dai dipartimenti IT per avviare, memorizzare e gestire identità utente e permessi di accesso. IAM include due processi importanti: autenticazione e autorizzazione.

In termini semplici, l'autenticazione risponde alla domanda "chi sei?" confrontando il tuo login e la tua password con i tuoi dati nel database. L'autorizzazione verifica quali accessi e permessi hai. Pertanto, il sistema IAM serve a prevenire qualsiasi accesso non autorizzato e a segnalare tentativi di accesso da parte di utenti o programmi non autorizzati.

Inoltre, è importante distinguere tra Gestione delle Identità e Gestione degli Accessi. Il modo più semplice per farlo è ricordare che la gestione delle identità riguarda la gestione degli attributi relativi a un utente, un gruppo di utenti o qualsiasi altra entità che richiede l'accesso. La gestione degli accessi, invece, valuta questi attributi per fornire una decisione positiva o negativa sull'accesso.

La metodologia IAM garantisce che gli utenti abbiano accesso alle risorse di cui hanno bisogno, come sistemi, infrastruttura, software e informazioni, ma che le risorse non siano accessibili a utenti non autorizzati. La chiave per una gestione sicura delle identità e un controllo degli accessi efficace sta nella combinazione di credenziali forti, permessi appropriati, risorse specificate e il contesto giusto. Le politiche e le procedure IAM sono sviluppate con l'obiettivo principale di prevenire l'esposizione di dati sensibili.

Concetti di Gestione delle Identità e degli Accessi

Le soluzioni IAM, come l'Hideez Authentication Service, includono tipicamente i seguenti elementi fondamentali:

- un repository di identità con dati personali utilizzati dal sistema per identificare gli utenti;

- strumenti per la gestione del ciclo di vita degli accessi (utilizzati per aggiungere, modificare, aggiornare o eliminare tali dati);

- un sistema di regolamentazione degli accessi che applica politiche di sicurezza e privilegi di accesso;

- un sistema di reportistica e audit che monitora l'attività nell'intero sistema.

Gli strumenti IAM possono includere software di provisioning automatico, gestori di password, applicazioni per l'applicazione delle politiche di sicurezza, app di monitoraggio, autenticazione a più fattori, single sign-on e altro ancora.

Con l'avanzare delle tecnologie e l'aumento delle violazioni dei dati, non basta un login e una password forti per proteggere un account. Ecco perché sempre più soluzioni IAM utilizzano biometria, token fisici, machine learning e intelligenza artificiale nei loro sistemi.

Casi d'Uso per la Gestione delle Identità

Gestione delle Identità degli Utenti

Le identità degli utenti sono gestite dalla soluzione IAM. L'IAM può integrarsi con ruoli di gestione delle identità esistenti, sincronizzarsi con essi o essere la fonte unica di verità. In ogni caso, un sistema di gestione delle identità viene utilizzato per creare, modificare ed eliminare utenti.

Provisioning e De-Provisioning degli Utenti

Il reparto IT è responsabile del provisioning degli utenti. Deve inserire nuovi utenti nel sistema e specificare a quali app, software, siti, directory e altre risorse possono accedere.

È essenziale definire quale livello di accesso (amministratore, editor, visualizzatore) ogni utente ha a ciascuna risorsa. Per semplificare il processo, il reparto IT può utilizzare il controllo degli accessi basato sui ruoli (RBAC). In questo modo, quando un utente viene assegnato a uno o più ruoli, ottiene automaticamente l'accesso definito da quel ruolo.

Il de-provisioning è anche un componente critico di IAM. Se eseguito manualmente, può comportare azioni ritardate e divulgazioni involontarie. Il server aziendale Hideez automatizza il processo e de-provisiona immediatamente gli ex-dipendenti.

Autenticazione degli Utenti

I sistemi IAM autenticano un utente quando richiede l'accesso. Uno standard comune è utilizzare l'autenticazione a più fattori per garantire una protezione più forte e un sistema di gestione delle identità migliore.

Autorizzazione degli Utenti

Basandosi sul provisioning degli utenti, un sistema IAM autorizza l'accesso degli utenti alla risorsa richiesta se le credenziali corrispondono ai record nel database.

Reportistica

Per aiutare le aziende a rispettare le normative, identificare i rischi per la sicurezza e migliorare i processi interni, IAM fornisce report e dashboard per monitorare la situazione.

Single Sign-On (SSO)

SSO è uno dei migliori esempi di casi d'uso moderni e sofisticati per la gestione delle identità. Solo i migliori sistemi IAM, come Hideez, includono SSO nella loro soluzione. SSO aggiunge un livello extra di sicurezza che rende l'accesso per l'utente finale molto più rapido, consentendo l'accesso a più risorse senza ulteriori login.

Vantaggi della Gestione delle Identità e degli Accessi

Le soluzioni aziendali per la gestione delle identità offrono una lunga lista di vantaggi comprovati. Implementando una soluzione per il controllo degli accessi e la gestione delle identità, un'azienda può ottenere i seguenti benefici:

- Sicurezza più Robusta - Una gestione adeguata delle identità offre alle aziende un maggiore controllo sull'accesso degli utenti e riduce il rischio di violazioni dei dati. I sistemi IAM possono autenticare e autorizzare in modo affidabile gli utenti in base alle loro credenziali e ai livelli di accesso nei loro profili di directory.

- Accesso Rapido e Facile - L'accesso è fornito in base a un'unica interpretazione della politica esistente. Ciò consente un accesso facile indipendentemente da dove ti trovi fisicamente. Questo rappresenta un enorme vantaggio, poiché elimina la posizione fisica dell'utente come fattore influente.

- Sistemi Interni Più Solidi e Razionalizzati - IAM rafforza anche la conformità alle politiche interne e riduce le risorse finanziarie, lavorative e temporali necessarie per questi scopi.

- Aumento della Produttività - I sistemi IAM automatizzati aumentano la produttività dei dipendenti riducendo lo sforzo, il tempo e i costi necessari per gestire manualmente le attività IAM. Inoltre, questo sistema semplificato di gestione degli accessi aziendali riduce i costi IT, poiché i desk interni saranno meno occupati rispetto a prima.

- Processi di Reportistica e Audit Semplificati - IAM aiuta le aziende a rispettare le normative governative, incorporando le misure necessarie e fornendo report on-demand per gli audit.

Gestione delle Identità per una Maggiore Conformità

Con l'aumento dell'attenzione e dell'esposizione mediatica sulla questione della privacy dei dati, i governi e gli organi di regolamentazione hanno introdotto numerosi atti e normative per proteggere i dati dei clienti e delle aziende. Ecco i più importanti, che obbligano le aziende a controllare l'accesso alle informazioni sensibili degli utenti:

- PCI DSS - Il Payment Card Industry Data Security Standard è uno standard ampiamente accettato per le società di carte di credito. Nel contesto della gestione delle identità e degli accessi, PCI DSS può aiutare le imprese a regolamentare questo vitale settore finanziario.

- PSD2 - La PSD2 è una direttiva sui pagamenti che porta grandi innovazioni nel mondo del banking online, principalmente sotto forma di autenticazione più potente e migliore.

- HIPAA - Questa è una politica di gestione delle identità significativa, poiché ha stabilito regole e standard a livello nazionale per l'elaborazione delle transazioni sanitarie elettroniche.

- GDPR - Il Regolamento Generale sulla Protezione dei Dati, in vigore dal 2018, è attualmente una delle principali normative mirate a consolidare la protezione dei dati in tutti gli stati membri dell'UE.

- CPRA - Il California Consumer Privacy Act è la prima legge importante sulla privacy negli Stati Uniti, focalizzata sul controllo dei consumatori sui dati personali.

- Sarbanes-Oxley - Lo standard di sicurezza SOX per la gestione delle identità e degli accessi si applica ai settori bancario, finanziario e assicurativo.

- Gramm-Leach-Bliley - Conosciuto anche come GBLA, questo è un regolamento federale che impone a tutte le istituzioni finanziarie di mantenere la riservatezza dei dati non pubblici dei clienti. Inoltre, richiede che le istituzioni proteggano queste informazioni contro minacce esterne.

I sistemi di gestione delle identità possono ridurre significativamente il rischio di violare queste normative. Considerando i costi di un audit negativo per l'azienda, la conformità dovrebbe essere una priorità assoluta per ogni dipartimento IT nelle aziende soggette alle regolamentazioni sopra menzionate.

Soluzioni Aziendali per la Gestione delle Identità di Hideez

Scegliere i prodotti giusti per la gestione delle identità può fare un'enorme differenza sia in termini di usabilità che di sicurezza. Al gruppo Hideez, abbiamo lanciato una nuova versione del nostro rinomato server aziendale. Consente un accesso senza password con vari tipi di autenticatori FIDO. I componenti principali del Hideez Authentication Service sono:

- Hideez Enterprise Server - Un server FIDO/WebAuthn e Identity Provider SAML 2.0. È un server altamente capace che offre autenticazione senza password FIDO2 e FIDO U2F su applicazioni aziendali e siti web.

- Software Client Hideez - Un'applicazione ottimizzata che conferma l'autorizzazione e la connessione e abilita tasti rapidi per l'inserimento delle credenziali.

- Authenticator Hideez - Un'app mobile che fornisce un accesso rapido e sicuro alle app aziendali e ai servizi web tramite identificazione mobile. I dipendenti possono utilizzare la verifica biometrica o scansionare un codice QR univoco per accedere ai propri account.

- Chiavi di Sicurezza Hideez o altri autenticatori hardware/software - Puoi utilizzare i tuoi strumenti di autenticazione in base alle esigenze. Raccomandiamo l'uso delle chiavi di sicurezza multifunzionali, la Hideez Key 3 o la Hideez Key 4, per garantire il massimo della comodità e della sicurezza per tutti gli utenti finali, ma puoi anche farne a meno.

La soluzione aziendale per la gestione delle identità di Hideez offre una lunga lista di vantaggi. È una soluzione completa che consente un controllo semplice delle password senza la necessità di divulgare alcuna credenziale. Previene attacchi di phishing e minimizza il rischio di errori umani, garantendo una migliore continuità aziendale senza interruzioni.

Se stai cercando soluzioni IAM aziendali affidabili e desideri un'autenticazione davvero senza password, ottieni l'accesso alla versione demo del server Hideez gratuitamente contattandoci subito!