Si eres propietario de un negocio o diriges una organización, sin importar su tamaño, implementar un sistema robusto de seguridad es fundamental. Las amenazas en línea aumentan constantemente y no se limitan solo a amenazas externas. Un problema de seguridad interno puede tener consecuencias igualmente devastadoras para tu organización.

Además, a medida que el trabajo remoto se hace más común en el entorno corporativo actual, los datos valiosos compartidos en la nube están en mayor riesgo que antes. Compartir documentos, archivos y recursos con decenas o cientos de empleados significa que un solo error o brecha puede llevar a una cadena de amenazas de seguridad. Por suerte, esto se puede evitar implementando un control de acceso.

¿Qué es un sistema de control de acceso y cómo puede ayudarte? En esta página, discutiremos cómo funciona el control de acceso, sus beneficios más importantes y algunos ejemplos útiles. Finalmente, te ayudaremos a asegurar tu organización con una solución de control de acceso sin compromisos.

¿Qué es el control de acceso basado en roles? - Explicación del RBAC

En términos simples, RBAC es un mecanismo que restringe el acceso a la red para los usuarios según su nivel en la organización. Es uno de los métodos de acceso más efectivos y avanzados. Este acceso puede permitirse en función de diferentes parámetros, generalmente autoridad y responsabilidad.

El RBAC es ideal para reducir el riesgo de que empleados de nivel inferior comprometan datos valiosos. Si un empleado no tiene responsabilidades relacionadas con una tarea específica, no tendrá acceso a los datos. Esto lo hace excelente para organizaciones que trabajan regularmente con contratistas, freelancers y otras empresas externas.

¿Cómo funciona el RBAC?

RBAC puede sonar complicado, pero su funcionamiento se basa en tres aspectos fundamentales:

- Identificar a los usuarios que acceden a los datos protegidos.

- Verificar que el usuario tiene permiso para acceder a los datos.

- Autenticar y conceder/denegar el acceso a los datos.

¿Por qué es importante el control de acceso?

Entender qué significa RBAC y cómo funciona es solo el primer paso. Lo más importante es comprender por qué el control de acceso es valioso para toda organización.

En resumen, el control de acceso es crucial porque permite un enfoque proactivo de la ciberseguridad en lugar de reactivo. Esto significa que el equipo de TI puede configurar un sistema efectivo que anticipe amenazas y proteja contra intrusiones no deseadas. Esto es más eficiente y rentable que abordar amenazas a medida que surgen.

Dado que las brechas de seguridad aumentan cada año, el control de acceso es más importante que nunca. Los ciberataques cuestan miles de millones a empresas de todo el mundo, y el control de acceso es una herramienta clave para combatir esta tendencia.

¿Cómo implementar el acceso basado en roles?

Implementar un sistema de control de acceso basado en roles no tiene por qué ser complejo, pero debe planificarse cuidadosamente. Aquí tienes algunos consejos:

- Define tus necesidades - Determina qué empleados tendrán acceso, cómo esto afectará a tu negocio y si impactará los requisitos normativos.

- Introduce un rango - Si tienes un presupuesto ajustado, prioriza asegurar los datos más sensibles y amplía el alcance con el tiempo.

- Implementa en etapas - Hacerlo de manera gradual evita interrupciones y permite recopilar comentarios de los empleados.

- Adapta y mejora - Evalúa regularmente tu sistema para mantener la máxima seguridad.

Ejemplos de control de acceso basado en roles

RBAC permite al equipo de TI controlar qué empleados tienen acceso a qué datos. Por ejemplo, puedes dividir los permisos en grupos según departamentos, como ingeniería, finanzas, marketing y recursos humanos. Cada grupo puede tener niveles de gestión y empleados, limitando los riesgos en caso de una brecha.

Con un sistema bien definido, puedes minimizar los datos comprometidos si ocurre un problema en un grupo específico. Por ejemplo, si el grupo de marketing enfrenta una brecha, los otros grupos permanecen protegidos.

Soluciones de Control de Acceso por Hideez

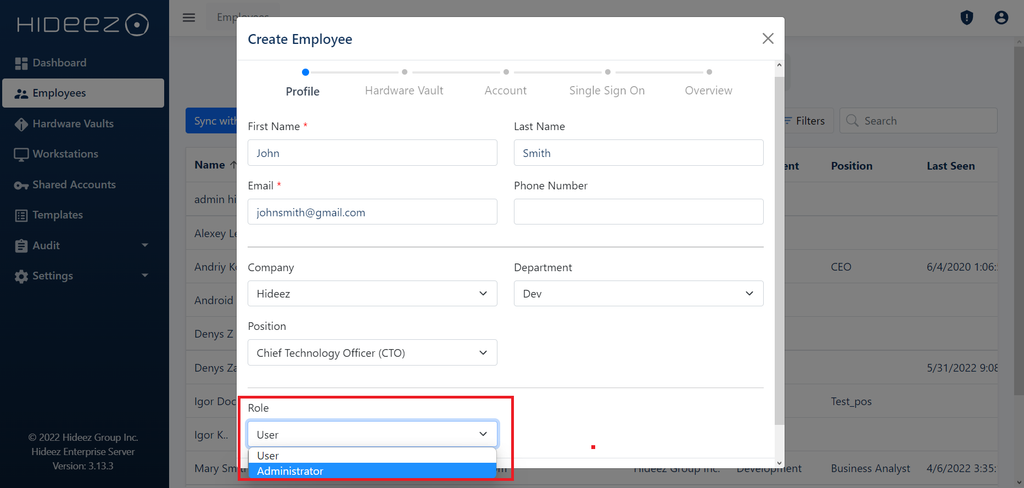

En resumen, implementar el control de acceso como parte de tu sistema de seguridad de TI añade una capa robusta de protección. En Hideez, hemos desarrollado un servicio avanzado de autenticación que permite un control preciso de privilegios de usuario mediante RBAC.

Nuestro sistema de autenticación facilita la gestión de roles y permisos para empleados de diferentes departamentos gracias al servidor Hideez, que actúa como una puerta centralizada de control de acceso. Además, con el estándar sin contraseñas FIDO2, puedes fortalecer aún más la seguridad emitiendo claves de hardware o utilizando nuestra app móvil.

En lugar de contraseñas tradicionales, tus empleados pueden bloquear/desbloquear computadoras según la proximidad e iniciar sesión en servicios web sin escribir credenciales. Este sistema escalable funciona tanto para pequeñas empresas como para grandes corporaciones.

Para más información sobre el Servicio de Autenticación Hideez, contáctanos o programa una demo gratuita.