Wenn Sie Geschäftsinhaber sind oder eine Organisation leiten, ist die Implementierung eines robusten externen Sicherheitssystems unerlässlich, unabhängig von der Unternehmensgröße. Die Anzahl der Online-Bedrohungen nimmt im Laufe der Zeit zu, und dies betrifft nicht nur externe Bedrohungen. Ein internes Sicherheitsproblem kann ebenso verheerende Folgen für Ihre Organisation haben.

Außerdem ist mit der zunehmenden Verbreitung von Remote-Arbeit in der heutigen Unternehmensumgebung wertvolle in der Cloud geteilte Daten einem größeren Risiko ausgesetzt als zuvor. Die gemeinsame Nutzung von Dokumenten, Dateien und Ressourcen mit Dutzenden oder Hunderten von Mitarbeitern bedeutet, dass ein Fehler oder eine Verletzung zu einer Reihe von Sicherheitsbedrohungen führen kann. Glücklicherweise kann dies alles durch die Implementierung von Zugriffssteuerung vermieden werden.

Also, was ist ein Zugriffssteuerungssystem und wie kann es helfen? Auf dieser Seite werden wir besprechen, wie Zugriffssteuerung funktioniert, seine wichtigsten Vorteile und einige hilfreiche Beispiele. Schließlich werden wir Ihnen auch helfen, Ihre Organisation mit einer kompromisslosen Zugriffssteuerungslösung zu sichern.

Was ist Rollenbasierte Zugriffssteuerung? - RBAC erklärt

Einfach ausgedrückt ist RBAC ein Mechanismus, der den Netzwerkzugriff für Benutzer je nach ihrer Position in der Organisation einschränkt. Es ist eine der effektivsten und fortschrittlichsten Methoden für Zugriffslösungen. Dieser Zugriff kann auf Basis verschiedener Parameter erlaubt werden. Am häufigsten basiert er auf Autorität und Verantwortung.

RBAC ist eine der besten Zugriffslösungen, da es das Risiko verringert, dass Mitarbeiter auf niedriger Ebene wertvolle Daten gefährden. Wenn der Mitarbeiter keine Verantwortlichkeiten für eine bestimmte Aufgabe hat, hat er keinen Zugriff auf die Daten. Dies macht das RBAC-System hervorragend für Organisationen, die regelmäßig mit Auftragnehmern, Freelancern und anderen Unternehmen von Dritten zusammenarbeiten.

Wie funktioniert RBAC?

RBAC klingt vielleicht nach einer komplizierten Einrichtung, aber die Wahrheit ist, dass der Prozess in nur mehrere entscheidende Aspekte unterteilt werden kann. Hier sind die drei wesentlichen Komponenten jeder RBAC-Lösung:

- Identifizierung der Benutzer, die auf die geschützten Daten zugreifen

- Überprüfung, ob der Benutzer die Berechtigung zum Zugriff auf die Daten hat

- Authentifizierung und Verweigerung/Gewährung des Zugriffs auf die Daten für den Benutzer.

Warum ist Zugriffssteuerung wichtig

Die Beantwortung der Frage „Wofür steht RBAC“ und das Verständnis seiner Funktionsweise ist nur der erste Teil der Philosophie des privilegierten Zugriffs. Der wohl wichtigere Teil ist zu wissen, warum die Zugangskontrolle für jedes Unternehmen so wichtig und wertvoll ist.

Kurz gesagt, die Zugangskontrolle ist wichtig, weil sie einen proaktiven und nicht einen reaktiven Ansatz für die Cybersicherheit bietet. Mit anderen Worten: Das IT-Team der Organisation kann ein wirksames System einrichten, das Bedrohungen vorhersieht und vor unerwünschten Eindringlingen schützt. Dies ist effizienter und kosteneffektiver als der Umgang mit Bedrohungen, sobald diese auftauchen.

Da die Zahl der Sicherheitsverstöße jedes Jahr zunimmt, ist die Zugangskontrolle wichtiger denn je. Cyberangriffe kosten Unternehmen auf der ganzen Welt Milliarden von Dollar, und die Zugangskontrolle ist ein entscheidendes Instrument, um diesem unglücklichen Trend entgegenzuwirken.

Dieses System bringt eine lange Liste von Vorteilen mit sich. Am offensichtlichsten ist, dass die Organisation Daten und Ressourcen problemlos schützen und überwachen kann. Dieses Maß an Überwachung und Kontrolle ermöglicht es dem IT-Team der Organisation, die Zugriffsberechtigungen für jeden Benutzer schnell und präzise zu ändern und bei Bedarf schnell bestimmte Benutzer zu blockieren.

Darüber hinaus hat das IT-Team einen vollständigen Überblick über alle Vorgänge, da es jederzeit weiß, wer auf die Daten zugreift und wann und von wo aus. Dies ist für jedes Unternehmen von entscheidender Bedeutung, da die meisten Organisationen nicht einmal über genügend Transparenz verfügen, um zu wissen, wer Dokumente sehen kann.

Dementsprechend kann das Unternehmen Mitarbeiter effizient ein- und ausgliedern, indem es ihre Netzwerkzugriffsberechtigungen individuell anpasst. Durch den zeitsparenden Prozess entfallen Passwörter und andere Verwaltungsaufgaben. Im Gegenzug hat das IT-Team mehr Zeit, sich auf wichtigere Dinge zu konzentrieren, wie beispielsweise die aktive Verbesserung der Sicherheit Ihres Unternehmens.

All dies bedeutet auch, dass es für die Organisation einfacher wird, die gesetzlichen Compliance-Anforderungen zu erfüllen. Dies ist besonders wichtig für Branchen wie das Gesundheitswesen, das Finanzwesen und die Technologiebranche, die im Allgemeinen viele Benutzerdaten verwalten. Darüber hinaus wirkt das hohe Sicherheitsniveau auch als große Abschreckung für Cyber-Angreifer, die möglicherweise die wertvollen Daten Ihres Unternehmens stehlen möchten.

Wie implementiert man rollenbasierte Zugriffskontrolle?

Die Implementierung eines rollenbasierten Zugriffskontrollsystems muss nicht übermäßig komplex sein. Dennoch sollte sie sorgfältig durchdacht und ordnungsgemäß ausgeführt werden, um Komplikationen oder Fehler zu vermeiden. Hier sind einige Tipps, wie Sie eine RBAC-Lösung effektiv einführen und pflegen können:

- Kennen Sie Ihre Bedürfnisse - Der erste Schritt besteht darin, festzulegen, welche Mitarbeiter welchen Zugriff haben, wie sich dies auf Ihr Unternehmen auswirkt und ob es regulatorische Anforderungen beeinflusst. Dazu gehört das Erstellen einer Richtlinie, die die Prinzipien des neuen Systems klar definiert.

- Führen Sie eine Staffelung ein - Wenn Sie RBAC implementieren und kein großes Budget haben, müssen Sie es nicht sofort unternehmensweit einführen. Erwägen Sie, zunächst die sensibelsten Daten und Anwendungen abzusichern und den Umfang mit der Zeit zu erweitern.

- Schrittweise Implementierung - Die Einführung eines umfassenden RBAC-Systems auf einmal kann sich negativ auf die Produktivität Ihrer Organisation auswirken. Stattdessen sollten Sie es schrittweise einführen und Feedback von Mitarbeitern einholen, um Störungen in Ihrem Unternehmen zu vermeiden.

- Änderungen vornehmen und anpassen - Der einzige Weg, um immer auf dem neuesten Stand zu bleiben und maximale Sicherheit zu gewährleisten, besteht darin, Ihr RBAC-System anzupassen und kontinuierlich weiterzuentwickeln. Überprüfen Sie regelmäßig Ihren Sicherheitsstatus und die Zugriffsrollen, um Ihr System so sicher wie möglich zu halten.

Rollenbasierte Zugriffssteuerung Beispiele

Um etwas mehr auf das Vorherige einzugehen und es besser zu verstehen, lassen Sie uns einige Beispiele für rollenbasierte Zugriffssteuerung durchgehen. Um anzufangen, ermöglicht RBAC für Active Directory Ihrem IT-Team der Organisation, zu kontrollieren, welcher Mitarbeiter Zugriff auf welche Daten hat. Das Team kann festlegen, ob der Benutzer Standardzugriff hat und nur mit den Daten interagieren kann oder Administratorzugriff hat, um die Daten zu ändern oder neue Dateien hinzuzufügen.

Wenn Sie ein Unternehmen mit einigen Dutzend oder mehr Mitarbeitern haben, können Sie Zugriffssteuerungsberechtigungen nach Gruppen aufteilen. Auf diese Weise können Sie schnell neue Benutzer hinzufügen oder ehemalige Mitarbeiter aus einer Gruppe entfernen. Darüber hinaus ist dies eine großartige Möglichkeit, temporäre Benutzer einer Aufgabe hinzuzufügen, ohne den Workflow zu unterbrechen.

Zum Beispiel, wenn Sie ein Unternehmen führen, das Software produziert, können Sie Ihr RBAC-System in Gruppen unterteilen, die Softwareingenieure, eine Finanzgruppe, eine Marketinggruppe, eine HR-Abteilung usw. umfassen. Sie können dies dann weiter eingrenzen, indem Sie innerhalb jeder Gruppe eine Managementebene und eine Mitarbeiterebene festlegen.

Mit präzise definierten Gruppen, die jeweils nur Zugriff auf Daten haben, die sich auf ihre Seite des Unternehmens beziehen, minimieren Sie die Menge an Daten, die bei einem Sicherheitsvorfall kompromittiert werden können. Gemäß dem obigen Beispiel, wenn eine der oben genannten Gruppen ein externes oder internes Problem hat, bleiben die anderen Gruppen von Problemen verschont.

Zugriffssteuerungslösungen von Hideez

Um alles zusammenzufassen, was wir oben mit Ihnen geteilt haben, möchten wir zuerst die Bedeutung der Implementierung von Zugriffssteuerung als Teil Ihres IT-Sicherheitssystems hervorheben. Es ist ein wertvolles Werkzeug, das eine robuste Sicherheitsschicht hinzufügt und das Risiko einer Verletzung Ihrer Organisation minimiert.

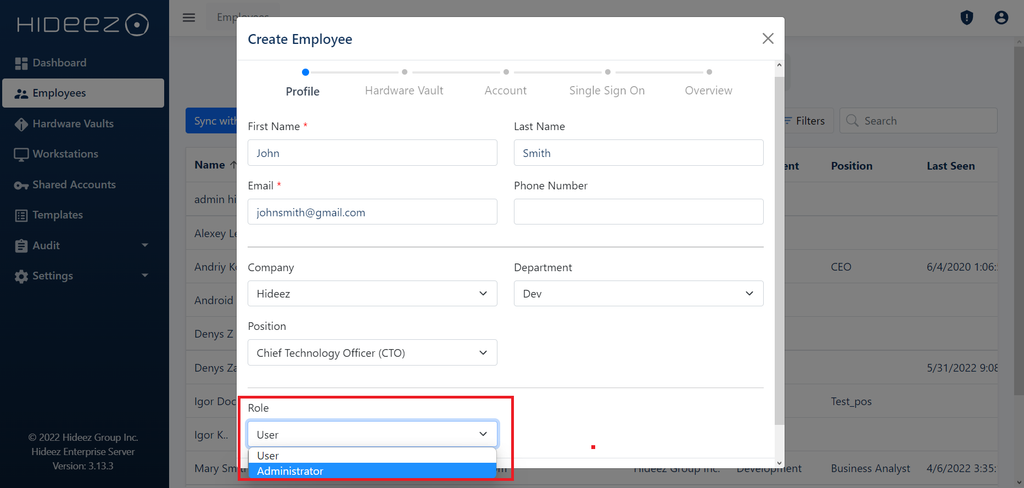

Mit Hideez haben wir einen fortschrittlichen Authentifizierungsdienst entwickelt, der eine präzise Steuerung der Benutzerrechte mit einem RBAC-System ermöglicht. Mit Hideez können Sie Benutzern persönlichen, gemeinsamen oder eingeschränkten Zugriff auf spezifische IT-Ressourcen wie Webdienste oder lokal passwortgeschützte Dateien gewähren.

Zusätzlich ermöglicht unser Authentifizierungssystem die effiziente Verwaltung von Rollen und Berechtigungen für Mitarbeiter aus verschiedenen Abteilungen. Dies geschieht über den Hideez-Server, der als zentralisiertes virtuelles Zugangskontrolltor dient.

Mit Unterstützung des passwortlosen FIDO2 Standards können Sie die Sicherheit Ihrer Organisation noch weiter stärken. Dies kann geschehen, indem Sie Hardware-Support-Schlüssel an Ihre Mitarbeiter ausgeben oder die optimierte Hideez Mobile App verwenden.

Anstatt traditioneller Passwörter können Ihre Mitarbeiter ihre Windows-Computer basierend auf Nähe sperren oder entsperren und sich bei Webdiensten ohne Eingabe ihrer Passwortanmeldeinformationen anmelden. Dieses vollständig passwortlose System ermöglicht eine bequeme Skalierbarkeit und funktioniert gleichermaßen gut für kleine Unternehmen und große Konzerne.

Wenn Sie mehr über den Hideez Authentication Service erfahren möchten, zögern Sie nicht, uns zu kontaktieren. Sie können auch eine kostenlose Demo vereinbaren, um zu sehen, wie unsere fortschrittlichen Lösungen die Cyber-Sicherheit Ihrer Organisation vereinfachen und verbessern können.