¿Qué es el registro de teclas? Consejos sobre cómo detectar y prevenir el registro de teclas

Contenido

Cada año, los hackers desarrollan herramientas y programas más sofisticados para mantenerse a la vanguardia y generar grandes desafíos para los expertos en ciberseguridad. Sin embargo, una herramienta que ha existido durante décadas y sigue siendo tan peligrosa como cuando se inventó es el keylogger.

Los keyloggers son conocidos por su capacidad para recopilar todos tus datos personales sin que siquiera lo notes. Funcionan silenciosamente en segundo plano, monitoreando cada palabra que escribes sin dar señales de su existencia.

Entonces, ¿qué es el keylogging y qué tan dañino puede ser? Más importante aún, ¿hay consejos confiables sobre cómo detectar el keylogging y prevenir ataques de este tipo? En esta guía, compartiremos las mejores formas de garantizar la protección contra el keylogging y discutiremos consejos valiosos para detectar software de keylogging.

¿Qué es el Keylogging?

Antes de hablar sobre aspectos más complejos del keylogging, comencemos con lo básico, empezando por su definición. Si te preguntas qué significa keylogging, este término puede referirse a dos cosas.

En primer lugar, el keylogging puede referirse al registro de pulsaciones de teclas. Esta es la actividad de mantener un registro detallado de cada tecla presionada en un teclado. Además, también puede describir las herramientas keylogger, que son dispositivos o programas utilizados para registrar estas pulsaciones.

Por su naturaleza, los keyloggers pueden usarse con fines legítimos de investigación. Sin embargo, la mayoría de las veces los asociamos con actividades ilegales o dañinas en las que hackers malintencionados explotan a objetivos desprevenidos para obtener beneficios.

¿Cómo funciona el Keylogging?

Los keyloggers pueden funcionar de manera diferente según la forma en que se instalan en el dispositivo objetivo y la forma en que recopilan datos. Hay dos tipos de keyloggers:

- Keyloggers de hardware - Estos keyloggers no pueden ser detectados por software antivirus o antimalware, ya que no se instalan en el ordenador. En cambio, usan su propia memoria interna para almacenar información. Son más difíciles de configurar, ya que requieren acceso físico al objetivo, por ejemplo, instalando un teclado falso en un cajero automático.

- Keyloggers de software - Son mucho más comunes porque son más discretos y pueden esconderse fácilmente en tu sistema. Estos keyloggers pueden llegar a tu dispositivo a nivel del núcleo, de la API, o incluso a nivel de pantalla y navegador.

Con esto en mente, hay dos formas principales en las que un keylogger puede infectar tu dispositivo. Un keylogger de hardware debe instalarse físicamente, mientras que los de software pueden infectar tu dispositivo de forma remota. Por esta razón, los keyloggers de software a menudo se asocian con malware. Más precisamente, las formas más prevalentes de malware de registro de teclas incluyen:

- Correos de phishing - Puedes descargar accidentalmente un keylogger al hacer clic en un enlace en un correo de phishing o mensaje de texto.

- Virus - Los ciberdelincuentes a menudo utilizan virus tipo troyano disfrazados de archivos o programas legítimos. Una vez que los descargas e instalas, el virus troyano comienza automáticamente a registrar tu información valiosa.

- Exploits de día cero - Estas brechas de seguridad ocurren cuando los atacantes descubren fallos inherentes en un sistema o programa antes que los desarrolladores. Usan esto para entregar el malware antes de que los desarrolladores identifiquen el problema.

Las mayores amenazas de los Keyloggers

Desde una perspectiva diferente, los keyloggers pueden usarse para fines completamente legítimos, como mencionamos antes. Puedes descargarlos intencionalmente o comprarlos en una plataforma confiable para realizar diversas actividades de investigación.

Algunos ejemplos comunes de uso legal de keyloggers incluyen la resolución de problemas de TI, el monitoreo de la experiencia del usuario o el monitoreo y el intercambio de datos a nivel empresarial. Incluso puedes usar herramientas de keylogging para monitorear la actividad en línea de tus hijos configurando controles parentales.

Desafortunadamente, hay muchos más ejemplos negativos de uso de keyloggers. Las amenazas asociadas a estos dispositivos son numerosas y a menudo muy preocupantes. Si los ciberdelincuentes logran instalar un keylogger en tu dispositivo, pueden ver y registrar todo lo que escribes.

Esto incluye tus credenciales de inicio de sesión, correos electrónicos, mensajes de texto e intereses de navegación web. Una vez que roban tu información personal y sensible, pueden explotarla con diversos fines criminales.

Por ejemplo, los ciberdelincuentes pueden robar tu identidad, cometer fraudes financieros en tu nombre, usar los datos recopilados para extorsionarte, acosarte en línea o realizar muchas otras acciones nefastas. Por eso es crucial aprender a prevenir el keylogging y detectar si ya tienes un keylogger instalado en tu dispositivo.

¿Cómo detectar Keylogging?

A estas alturas, probablemente estés preocupado por todos los peligros potenciales que los keyloggers pueden causar. Afortunadamente, hay muchas cosas prácticas que puedes hacer para detectarlos y eliminarlos. Aquí tienes algunos pasos útiles para detectar y eliminar un keylogger:

- Revisa tu software

Pasa por la lista de todos los programas en tu ordenador. Si encuentras un programa sospechoso, elimínalo o desinstálalo, asegurándote de que no sea una herramienta esencial. - Revisa tu navegador

Algunos keyloggers se enfocan en el navegador. Si ves extensiones extrañas o no autorizadas, desactívalas y elimínalas. - Realiza un restablecimiento de fábrica

Si todo falla, restablece el dispositivo a su configuración de fábrica para eliminar todo rastro de malware.

¿Cómo evitar el Keylogging?

Prevenir es mejor que curar. Aquí tienes algunos consejos para evitar el keylogging:

- Evita descargar archivos de fuentes desconocidas

- Habilita autenticación de dos factores

- Usa un teclado virtual

- Ten un programa antivirus robusto

- Usa un administrador de contraseñas

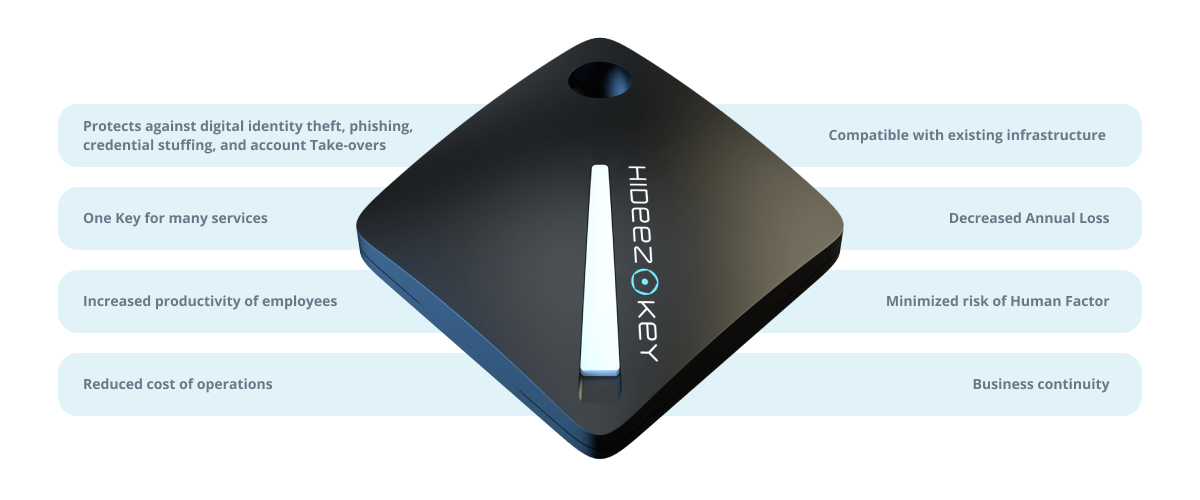

- Ten una llave de seguridad física

Una Hideez Key garantiza una protección fuerte contra los keyloggers al eliminar la necesidad de escribir información manualmente. Conéctala vía Bluetooth o NFC, y usa el software Hideez Client para autofill, generar contraseñas fuertes y contraseñas de un solo uso.

Protege contra keylogging, phishing y ataques de intermediarios. También ofrecemos una solución empresarial con el Servicio de Autenticación Hideez.

Oleg Naumenko es el director ejecutivo y fundador de Hideez. Se especializa en autenticación sin contraseña, claves FIDO2 y soluciones de gestión de acceso. Con una amplia experiencia en seguridad de la información, Oleg ayuda a las organizaciones a realizar la transición a una autenticación de fuerza laboral sin contraseña y resistente al phishing.