Autenticación multifactor: ¿Por qué un dispositivo portátil independiente es mejor que su teléfono inteligente?

En los Estados Unidos, alrededor del 19 % de la población adulta ha sufrido robo de identidadMás de 60 millones de estadounidenses han visto su identidad en línea expuesta por hackeos de las bases de datos de clientes de sus proveedores de servicios o agencias gubernamentales.La situación es similar en Europa y otros países.

El robo de identidad no es el único delito que va de la mano con contraseñas pirateadas y cuentas en línea comprometidas: el fraude con tarjetas de crédito, el chantaje, la invasión de la privacidad y las escuchas telefónicas ilegales ocurren con frecuencia en todo el mundo.

La autenticación multifactor (MFA, a veces simplificada como "dos factores" o 2FA) ha demostrado ser una herramienta eficaz para mejorar la seguridad de las cuentas en línea.Sin embargo, habilitar MFA o 2FA no significa que su cuenta sea automáticamente segura

Los militares y la élite han utilizado MFA durante siglosPor ejemplo, en Los tres mosqueteros de Alexandre Dumas, d'Artagnan recibe un anillo de la reina Ana de Francia además de las instrucciones habladas que necesita usar para comunicarse con el duque de Buckingham para advertirle que el cardenal Richelieu y Milady de Winter están conspirando para matarlo

El uso moderno de MFA para asegurar registros informáticos y cuentas en línea se originó en el sector bancario, siendo el ejemplo típico el retiro de efectivo de un cajero automático, que requiere tener una tarjeta bancaria y conocer su PIN

Persona que usa cajero automáticoImagen de Pixabay

A principios de la década de 2000, los bancos, las tiendas y los servicios en línea introdujeron una versión de telecomunicaciones de 2FA basada en SMS que contenía una contraseña de un solo uso (OTP)Ahora bien, esto es sinónimo de 2FA en sí

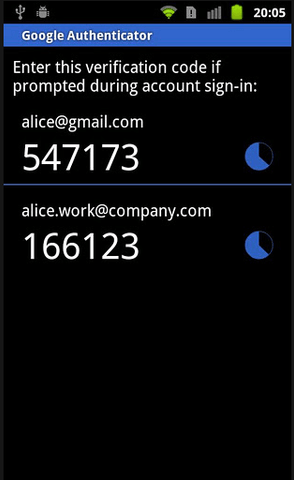

Recientemente, las aplicaciones móviles (egramoGoogle Authenticator multiplataforma) trajo 2FA independiente del operador a plataformas móviles usando TOTP y HMAC algoritmos de software

Captura de pantalla de Google Authenticator en un teléfono inteligente AndroidImagen de AskUbuntu a través de StackExchange

Entonces, ¿por qué seguir molestándose con los tokens de autenticación de hardware de la vieja escuela que requieren llevar consigo otro objeto más?

En esta publicación, intentaremos explicar por qué una solución de segundo factor de hardware es una buena opción y lo guiaremos a través de las características de nuestro producto estrella, la Hideez Key, que hace que el hardware MFA una solución eficaz y fácil de usar para estos casos

Un dispositivo externo es un verdadero segundo factor, de hecho, uno de los múltiples factores necesarios para sentirse seguro en el ciberespacio moderno

En momentos en que los delincuentes en línea y los gobiernos pueden pasar por alto incluso la autenticación de dos factores, confiar su segundo factor al mismo dispositivo que desea proteger no es la mejor soluciónLos tres pilares bien conocidos de la autenticación de dos factores son lo que sabes (imicontraseña o PIN), lo que tienes (yomitarjeta bancaria, token digital u otro objeto físico) y qué eres (yomidatos biométricos como huellas dactilares, iris o venas de los ojos, la forma en que escribe en el teclado, el patrón de ondas sonoras de su voz o los latidos del corazón, etc.)

Los clientes que usan solo software 2FA se limitan solo a lo que saben, imisu contraseña o frase de contraseña permanente y una contraseña de un solo uso (OTP) o PIN que es... solo otra contraseña al finalEsto significa que un profesional de la informática o un delincuente que de alguna manera obtuvo control sobre el dispositivo de su cliente o tiene la capacidad de ver lo que hay en su pantalla (piense en CCTV o cámaras de seguridad ocultas dentro de edificios de oficinas modernos) puede eludir 2FA de solo software como ese

De hecho, dadas todas las amenazas del mundo moderno, recomendamos a nuestros clientes que vayan más allá de la 2FA convencional a una MFA más compleja con datos biométricos como el factor principal para la autenticación con todos los demás factores auxiliares necesarios solo para probar la autenticidad del mensaje de confirmación emitido en base a los datos biométricosAquí, la facilidad de uso comienza a jugar un papel clave

Si se configuran y usan correctamente, los dispositivos externos pueden ser más confiables que OTP

Desde finales de la década de 2000, las OTP enviadas a través de SMS se han convertido en un método de autenticación muy popular en la banca y se han extendido a servicios en línea como correo electrónico, redes sociales, almacenamiento en la nube, etc.Allí, las OTP son fáciles de usarSin embargo, su fiabilidad depende de una serie de factores.

En primer lugar, el cliente debe asegurarse de que la red móvil utilizada para entregar la OTP esté suficientemente protegida.Ya hay informes públicos de fallas en las redes 4G e incluso 5G, mientras que 3G también estuvo comprometida ya en 2010

En segundo lugar, las OTP de SMS son vulnerables a las escuchas telefónicas del gobierno, lo que podría ser un problema para los países que experimentan problemas con la libertad de expresión y otros derechos humanos básicos.Cada estándar 3G y 4G tiene instrumentos obligatorios incorporados para que las agencias gubernamentales autorizadas de aplicación de la ley accedan a los servidores de SMS de las redes móviles que operan dentro de la jurisdicción de la agencia de aplicación de la ley.Además, es posible interceptar dichas OTP de SMS mientras la víctima de un ataque está usando roaming en ese país.

A diferencia de los operadores de telecomunicaciones, los proveedores de hardware de tokens 2FA actualmente no tienen la obligación de divulgar su tecnología al gobierno en la mayoría de los países, ya que esto podría tener efectos adversos en la seguridad bancaria y las comunicaciones del gobierno.Esto no significa que los gobiernos no puedan apuntar a la tecnología 2FA de hardware, pero los medios legítimos para hacerlo son muy limitados.

Los dispositivos 2FA externos basados en Bluetooth brindan el mismo nivel de protección que un token de hardware USB mantenido correctamente, al tiempo que ofrecen la comodidad de OTP basado en SMS o aplicaciones móviles como Google Authenticator

Si bien los tokens de hardware basados en USB para 2FA son muy confiables y eficientes, si se usan correctamente, requieren que el cliente los inserte en la ranura USB de su dispositivo cada vez que necesite usarlos.Esto incentiva al cliente a dejar el dispositivo "justo en la ranura", lo que hace que el segundo factor habilitado por este dispositivo sea vulnerable a la piratería.

Hideez Key combina la confiabilidad de un autenticador de segundo factor de hardware con la facilidad de uso de un protocolo de comunicación inalámbricaEl usuario final no necesita enchufar el dispositivo en ningún lado, solo necesita guardarlo en su bolsillo o en un llavero cerca de su cuerpo

A diferencia de otros dispositivos para "desbloquear su computadora" basados en Bluetooth, Hideez se toma muy en serio los ataques de rastreo y MITM.Utilizamos protecciones adicionales además del emparejamiento Bluetooth estándarEstas medidas de seguridad mejoran el intercambio de claves inicial y hacen que la detección no autorizada y otras técnicas de interceptación de señales sean más difíciles de realizar con nuestros dispositivos.

La interceptación del tráfico de Bluetooth en un dispositivo cliente por parte de malware también puede ser un problema, pero lo solucionamos agregando protecciones adicionales al intercambio de claves criptográficas.

¿Cómo conoce el dispositivo a su propietario?

Otra vulnerabilidad crítica de cualquier segundo factor de hardware es el mismo que para cualquier clave física o token de acceso: el software asume que la persona que presenta el token físico para la autenticación es el propietario legítimo.Sin embargo, ¿qué pasa si el dispositivo del segundo factor se pierde o es robado?

Si se pierde una clave Hideez por algún motivo, el usuario también puede usar My Hideez para desvincularla. Hideez Key de su cuenta o comuníquese con el administrador del sistemaEsto evitará el uso no autorizado de la clave Hideez.

La sincronización a través de Bluetooth es más segura que la sincronización a través de la nube o Wi-Fi

Conocer su contraseña en el momento adecuado no es menos importante que mantenerla seguraVarias plataformas móviles como iCloud Keychain, LastPass, Dashlane, SafeInCloud y otras ofrecen administradores de contraseñas internos e independientes con funciones de sincronización entre dispositivos.

Si bien todas estas soluciones tienen una excelente reputación, todas usan Internet para sincronizar datos entre los distintos dispositivos de los clientes y esto significa que existe una vulnerabilidad potencial.

En el caso de un dispositivo con conexión inalámbrica local (Bluetooth 42 LE en caso de Hideez Key), no existe tal vulnerabilidadLos usuarios finales pueden usar nuestra bóveda de contraseñas de hardware externo como un medio para sincronizar contraseñas entre varios dispositivos habilitados para Bluetooth sin usar una conexión a Internet, con los riesgos asociados.Nuestro equipo mitiga el sniffing y otros riesgos relacionados con la tecnología inalámbrica a través de las capas de cifrado adicionales antes mencionadas en la capa de transporte y dentro de la aplicación.

Conclusión

Si bien la MFA basada en software es cada vez más popular y es mejor que nada, el entorno de ciberseguridad actual requiere una MFA realmente distribuidaSolo las soluciones de hardware pueden ofrecer esto

Aún así, las soluciones de hardware deben brindar facilidad de uso combinada con confiabilidad para minimizar el riesgo de que un cliente decida tomar la opción fácil y comprometa su segundo factor al dejar su memoria USB dentro de su ranura USB o usar un ' 1111' PIN para identificación de usuario final en el dispositivo de segundo factor

Los dispositivos Bluetooth para MFA resuelven esto al permitir la comodidad y la facilidad de uso, al tiempo que imponen sólidas prácticas de seguridad.Sin embargo, en particular, crean un riesgo adicional de interceptación de señales por parte de equipos de radio especializados y no protegen contra el riesgo de interceptación de datos por parte de software malicioso instalado dentro del dispositivo emparejado, aunque este tipo de ataques son mucho menos comunes en la actualidad.

Las soluciones MFA basadas en Bluetooth brindan a los clientes un beneficio adicional de sincronización inalámbrica entre los diversos dispositivos del cliente sin necesidad de Internet

Si el usuario final lo diseña con diligencia y lo mantiene adecuadamente, un dispositivo de segundo factor basado en Bluetooth ofrece facilidad de uso y un nivel industrial de protección

Más información sobre las características y especificaciones clave de HideezSi desea implementar una solución de este tipo en su empresa u organización, consulte Hideez Enterprise Solution o programe una demostración gratuita:

Oleg Naumenko es el director ejecutivo y fundador de Hideez. Se especializa en autenticación sin contraseña, claves FIDO2 y soluciones de gestión de acceso. Con una amplia experiencia en seguridad de la información, Oleg ayuda a las organizaciones a realizar la transición a una autenticación de fuerza laboral sin contraseña y resistente al phishing.