SSO: ¿Qué es Single Sign-On? Servicio SSO Universal para Empresas

Contenidos

Qué Significa SSO y Cómo Funciona

Desventajas y Ventajas del Single Sign-On

Servicio SSO Universal de Hideez

Al navegar por una aplicación o sitio web, probablemente hayas visto la opción de iniciar sesión con Facebook o Google. Y de repente, estás mágicamente conectado al sitio web de un tercero sin haber creado una cuenta.

No es magia; es la tecnología de inicio de sesión único o SSO. ¿Qué es, cómo funciona y por qué tantas organizaciones modernas la utilizan por razones de seguridad?

Qué Significa SSO y Cómo Funciona

Single Sign-On es un proceso de autenticación de usuarios que permite a los usuarios acceder a múltiples aplicaciones con un solo conjunto de credenciales de inicio de sesión, como un nombre de usuario y una contraseña. Esto significa que una vez que el usuario ha iniciado sesión, no necesita iniciar sesión repetidamente para cada aplicación vinculada a este sistema.

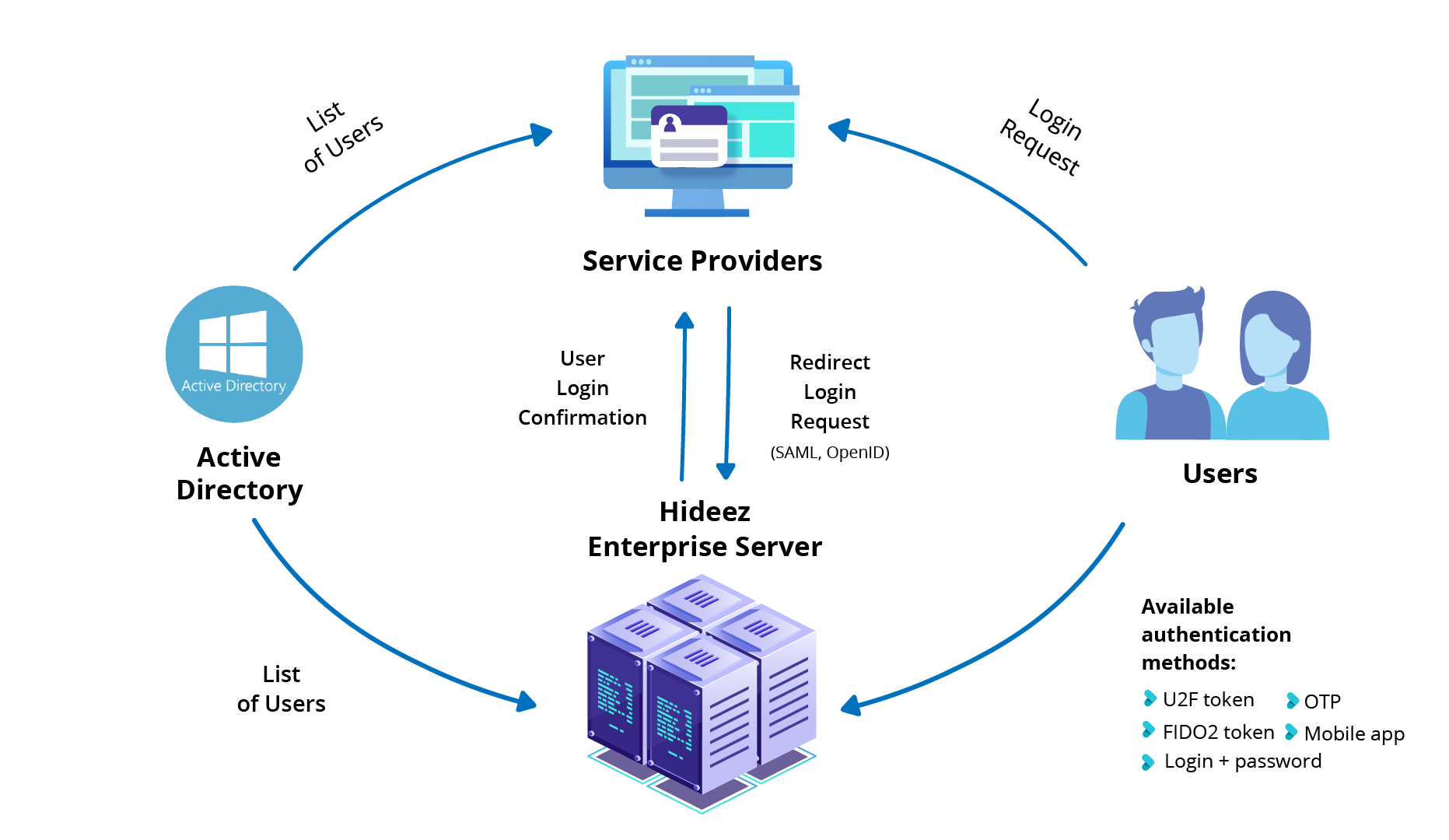

En realidad, el inicio de sesión único es un acuerdo de gestión de identidad federada entre tres entidades:

- Usuarios — Individuos que necesitan acceder a diferentes servicios. Deben poder gestionar información personal como su inicio de sesión o contraseña, y deben ser identificables de manera única.

- Proveedores de servicios (SP) — Tradicionalmente, estos son sitios web y aplicaciones a los que los usuarios desean acceder, pero también pueden incluir productos y servicios como el acceso a WiFi, tu teléfono o dispositivos de “Internet de las cosas”.

- Proveedores de identidad (IdP) — Bases de datos que almacenan las identidades de los usuarios, que luego pueden federarse con varios recursos de TI. También pueden almacenar múltiples instancias de identidad de usuario, que contienen información como nombres de usuario, contraseñas, claves SSH, información biométrica y otros atributos. Uno de los proveedores de identidad más populares hoy en día es Microsoft Active Directory, que fue diseñado para gestionar los nombres de usuario y contraseñas de Windows y conectarlos con recursos de TI basados en Windows en las instalaciones.

Para que SSO funcione, la mayoría de las aplicaciones dependen de protocolos estándar abiertos que definen cómo los proveedores de servicios y los proveedores de identidad pueden intercambiar información de identidad y autenticación entre sí. Los protocolos más comunes son SAML, OAuth y OpenID Connect (OIDC), que permiten de manera segura que un servicio acceda a los datos de otro.

Hoy en día, vemos una tendencia que las empresas están empezando a reconocer: el trabajo remoto desde casa implica que más usuarios deben iniciar sesión en sus cuentas a través de Internet para acceder a información importante. Y esto representa un nuevo campo de posibles vectores de ataque. Los delincuentes ya lo saben y se están aprovechando de ello. Por lo tanto, cada vez más empresas están empezando a abordar estas nuevas amenazas implementando soluciones SSO.

Desventajas y Ventajas del Single Sign-On

La principal ventaja del SSO es la gran experiencia de usuario y comodidad que brinda a los usuarios. Tienen un mínimo de contraseñas que recordar, agiliza el proceso de inicio de sesión y reduce las posibilidades de phishing.

El SSO es especialmente útil para empresas que operan de forma remota debido a la COVID-19, ya que los servicios de inicio de sesión único ofrecen la autenticación más segura y fácil de usar para inicios de sesión remotos. Utilizar SSO también puede formar parte de un sistema de gestión de acceso integrado para una provisión y retiro de usuarios más rápidos.

Por otro lado, el SSO presenta riesgos porque crea un único punto de falla que los atacantes pueden explotar para acceder a otras aplicaciones. Además, como muchas herramientas de TI, el SSO requiere implementación y configuración, lo que puede resultar bastante costoso.

Muchos proveedores de SSO cobran individualmente por función, por lo que las tarifas se acumulan rápidamente y pueden convertirse en una carga pesada para el presupuesto de las pequeñas o medianas empresas.

Aun así, creemos que la conveniencia del SSO vale todos los inconvenientes que trae.

Ejemplos de Single Sign-On

Un ejemplo típico y bueno de inicio de sesión único es Google. Cualquier usuario que haya iniciado sesión en uno de los servicios de Google está automáticamente conectado a otros servicios como Gmail, Google Drive, YouTube, Google Analytics, y así sucesivamente.

El inicio de sesión único generalmente utiliza un servicio central que orquesta el inicio de sesión único entre varios clientes, que en el caso de Google son las cuentas de Google.

Pasando a la seguridad empresarial, hoy en día existen muchos productos y servicios de inicio de sesión único para empresas. Estos son generalmente administradores de contraseñas con componentes de cliente y servidor que inician sesión del usuario en aplicaciones de destino repitiendo las credenciales de usuario.

Hideez Authentication Service es un ejemplo de soluciones SSO seguras. Uno de los beneficios únicos del SSO de Hideez es que permite combinar métodos básicos de autenticación (nombre de usuario/contraseña + contraseña de un solo uso) con inicios de sesión completamente sin contraseña (tokens FIDO2 o aplicación móvil).

Entonces, ¿cómo funciona el Single Sign-On de Hideez?

Paso 1. El usuario accede a cualquier proveedor de servicios, es decir, una aplicación que admita los protocolos SAML o OpenID;

Paso 2. El proveedor de servicios envía una solicitud SAML/OIDC al servidor de Hideez, y el usuario es redirigido automáticamente al servidor de Hideez;

Paso 3. Se solicita al usuario que complete los detalles de inicio de sesión o seleccione uno de los métodos de autenticación disponibles: una clave de seguridad de hardware (Yubikey, Hideez Key multifuncional u otro token de seguridad físico) o la aplicación móvil Hideez Authenticator;

Paso 4. El servidor Hideez envía un resultado de autenticación al proveedor de servicios y redirige al usuario a la aplicación inicial.

Paso 5. El usuario está autenticado, probablemente sin notar nada, excepto algunas redirecciones en la barra de URL de su navegador.

Servicio SSO Universal de Hideez

El servicio de inicio de sesión único de Hideez es un proveedor de identidad SAML (IdP) que agrega SSO a Windows Active Directory utilizando la federación SAML 2.0. Los administradores pueden configurar el inicio de sesión único para cualquier aplicación web o móvil que admita los estándares OpenID Connect o SAML. Y además, ¡hacemos que el SSO sea completamente sin contraseña!

A diferencia del SSO con inicios de sesión tradicionales basados en contraseña, el SSO de Hideez puede eliminar las contraseñas y reemplazarlas con una experiencia sin contraseña mediante FIDO2/App Móvil, donde sea posible. Incluso si algunas de tus aplicaciones no admiten los estándares SAML o OIDC y no pueden hacerse completamente sin contraseña, puedes usar la Hideez Key como administrador de contraseñas de hardware y completar automáticamente las credenciales de inicio de sesión con solo presionar un botón.

Puedes elegir el factor de autenticación que sea más conveniente para tus empleados:

- Smartphones. Hideez Authenticator es una aplicación SSO para dispositivos Android e iOS. Puede convertir los teléfonos inteligentes de los usuarios en tokens de hardware sin contraseña que reemplazan sus nombres de usuario y contraseñas con un inicio de sesión seguro basado en códigos QR de un solo uso utilizando la verificación biométrica o la verificación del PIN en el smartphone del usuario final

- Claves de seguridad de hardware. Hideez Key son dispositivos multifuncionales Bluetooth/NFC/USB protegidos por un PIN. Puedes utilizarlas para iniciar sesión en servicios sin contraseñas basadas en el estándar FIDO2, almacenar credenciales para inicios de sesión basados en contraseña, generar contraseñas de un solo uso para la autenticación de dos factores e incluso bloquear o desbloquear computadoras Windows según la proximidad del dispositivo.

Hideez Enterprise Server se integra con Microsoft Active Directory, Azure Active Directory y sistemas de identidad LDAP para simplificar la incorporación y gestión de usuarios. Tus empleados pueden simplemente usar una aplicación SSO para acceder a todo, lo que hace que el servicio SSO de Hideez sea muy fácil de usar. Sin mencionar que no es necesario recordar credenciales de inicio de sesión o preocuparse por prevenir el phishing y el robo de identidad.

Hideez supera a todos los competidores actuales en comodidad y precio, ofreciendo cumplimiento total con los estándares de autenticación más sólidos, como GDPR, NIST, PSD2, PSI-DSS y HIPAA. Al tomar medidas preventivas con anticipación, puedes ahorrar mucho dinero y tiempo a largo plazo.

Programa una demostración o solicita una prueba gratuita de 30 días del SSO de Hideez y captura el futuro de la seguridad sin contraseñas!