Active Directory проти LDAP. Для чого використовується LDAP?

Для постачальників керованих послуг (MSP) Active Directory і Lightweight Directory Access Protocol (AD і LDAP) настільки звичні та знайомі, що вони рідко обговорюють їхні функції та те, як їх використовувати найбільш ефективно. Це прикро, оскільки AD і LDAP є критично важливими для всієї роботи, яку виконують ІТ-експерти. З цієї причини вкрай важливо, щоб ці концепції були ретельно зрозумілі та обдумані, щоб показати, як їх можна найбільш ефективно застосовувати в ІТ-організаціях. Щоб полегшити це розуміння, ми вирішили пояснити важливі взаємозв’язки між LDAP і AD і деякі ключові відмінності між ними.

Active Directory та її служби

Active Directory (AD) — це інструмент Microsoft, який використовується для керування користувачами мережі, називається служба каталогів. Каталог — це просто база даних, яка містить інформацію про користувачів компанії, включаючи їхні імена, логіни, паролі, посади, профілі тощо.

Основні особливості AD:

- Централізована автентифікація

- Контрольований рівень безпеки

- Поділ доменів на логічні одиниці

- Забезпечує можливості реплікації даних

- Полегшує призначення та обслуговування кількох доменів

- Уніфікація системи імен на основі DNS

- Надає індекс доступних ресурсів у мережі

Як працює Active Directory (AD)?

Роботу AD, можна розглядати з двох точок зору:

Як працює AD з точки зору користувача

З точки зору користувачів AD працює так, щоб вони могли отримати доступ до доступних ресурсів у мережі. Для цього їм потрібно лише один раз увійти в систему локальної мережі (зазвичай під час запуску операційної системи). Коли користувач вводить свій логін і пароль, AD визначає, чи дійсні надані ним дані, і, якщо так, виконує автентифікацію. Тоді служба каталогів Active Directory контролюватиме весь доступ до спільних ресурсів у корпоративній мережі.

Функція AD з технічної точки зору

Ми можемо зрозуміти, що Active Directory (AD) працює як база даних (у моделі каталогу), яка виконує певну функцію в комп’ютерній мережі, що використовує Windows Server: керування користувачами мережі.

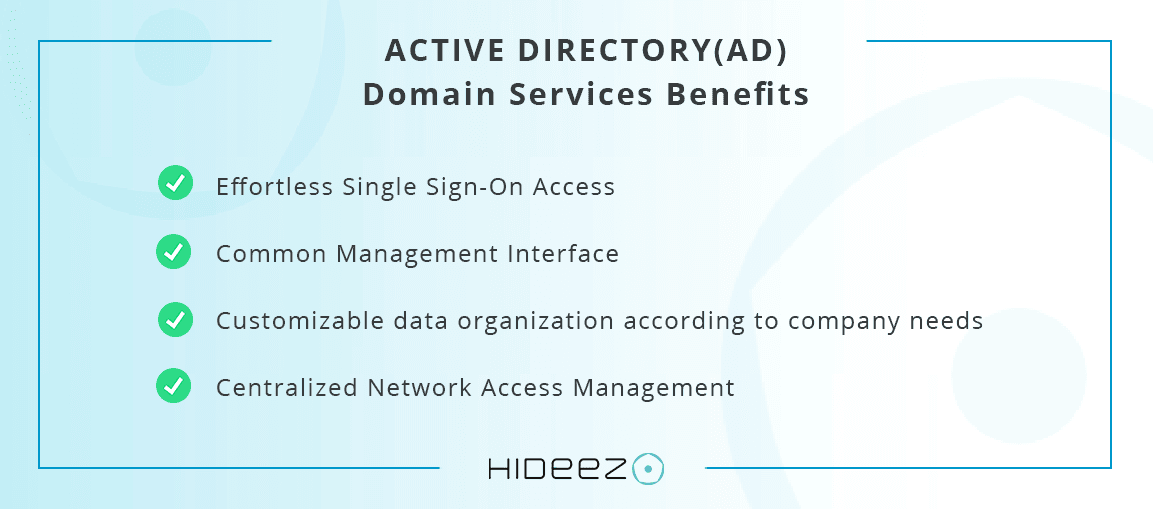

Ключові функції доменних служб Active Directory

Для координації мережевих компонентів доменні служби Active Directory використовують багаторівневу структуру макета, що складається з доменів, дерев і лісів. З основних ярусів ліси є найбільшими, а домени найменшими.

Один домен міститиме багато об’єктів, наприклад користувачів і пристроїв, які спільно використовують ту саму базу даних.

Дерево (tree) — це один або набір доменів з ієрархією довірчих відносин.

Ліс (forest) — це сукупність кількох дерев. Хоча домени, які мають спільну базу даних, можуть бути налаштовані для таких параметрів, як автентифікація та шифрування, ліс забезпечує межі безпеки.

Що таке LDAP і для чого він використовується?

Важливо правильно керувати даними та обліковими даними користувача, коли в мережі є кілька комп’ютерів. Така система, як LDAP, має вирішальне значення для створення ієрархічних структур. Оскільки це дозволить нам правильно зберігати, адмініструвати та захищати інформацію про все обладнання, а також буде відповідати за керування всіма користувачами та активами.

Визначення спрощеного протоколу доступу до каталогу

Lightweight Directory Access Protocol, більш відомий як LDAP, є відкритим галузевим стандартним протоколом додатків, що не залежить від постачальника, для доступу та підтримки розподілених інформаційних служб каталогу через мережу Інтернет-протоколу (IP). Він також відомий як протокол, що є протоколом прикладного рівня TCP/IP, який дозволяє отримати доступ до впорядкованої та розподіленої служби каталогів для пошуку будь-якої інформації в мережі середовища.

Для чого використовується LDAP?

Зазвичай сервер LDAP відповідає за відстеження даних автентифікації, таких як логін і пароль, які пізніше використовуватимуться для надання доступу до іншого протоколу чи системної служби. Він може зберігати не лише логін і пароль, а й контактну інформацію користувача, розташування найближчих мережевих ресурсів, цифрові сертифікати для самих користувачів і багато іншого. Не створюючи кількох користувачів в операційній системі, ми можемо отримати доступ до ресурсів локальної мережі за допомогою набагато більш гнучкого та потужного протоколу доступу LDAP. LDAP, наприклад, забезпечує автентифікацію та авторизацію для користувачів різного програмного забезпечення, включаючи Docker, OpenVPN, файлові сервери, такі як ті, що використовуються QNAP, Synology або ASUSTOR серед інших, і багато іншого. Сервер LDAP зазвичай знаходиться в приватній мережі або локальній мережі для автентифікації різних програм і користувачів, хоча він також може працювати в публічних мережах.

За допомогою LDAP ми також можемо обмінюватися даними між кількома серверами. Якщо ми пройшли автентифікацію на одному сервері, і він не має потрібної нам інформації, ми можемо запитати інший сервер у тій самій локальній мережі, щоб перевірити, чи справді ми маємо цю інформацію чи ні. Це можна порівняти з тим, що відбувається, коли DNS-сервери спілкуються один з одним, коли вони просуваються вгору по дереву, поки не досягнуть кореневих серверів.

LDAP для SSO

Використання безпечних і ефективних систем ідентифікації користувачів стало надзвичайно важливою потребою в міру зростання розмірів і складності бізнесу. SSO з LDAP або SSO з використанням LDAP є дуже популярним методом автентифікації, який зараз використовується. Системи SSO дозволяють отримати доступ до кількох систем за допомогою одного входу, тоді як LDAP використовується як протокол автентифікації, який використовується цими системами SSO.

Клієнт електронної пошти, який шукає адреси електронної пошти осіб, які проживають у певному місці, наприклад, у місті чи навіть селищі, є чудовою ілюстрацією того, як використовується LDAP. LDAP використовується не тільки для того, щоб полегшити людям отримання контактної інформації. З такими труднощами, як сертифікати шифрування в машинах, його використання досить ретельне, а також переглядає додаткові ресурси, підключені до мережі, такі як сканери та принтери.

Сервер LDAP може бути загальнодоступним або навіть сервером невеликої робочої групи. Як і на інших серверах, адміністратор встановлює дозволи, дозволені для цих баз даних.

З іншого боку, SSO означає єдиний вхід і є рішенням, яке дозволяє користувачеві ввійти лише один раз, щоб отримати доступ до багатьох систем. Багато систем, які є частиною системи користувача, не надають додаткових запитів на вхід. Використання системи єдиного входу забезпечує кращий захист і зменшує фішингову активність, що є ключовими перевагами. Менша кількість спроб автентифікації також надихає, оскільки це запобігає втомі кінцевих користувачів від пароля. Це призводить до зниження витрат на роботу довідкової служби.

Дивлячись на ці дві програми, різниця, яку можна обговорити, полягає в тому, що LDAP — це протокол програми, який використовується для перехресної перевірки даних на сервері. SSO, з іншого боку, використовує автентифікацію користувача, коли користувач надає доступ до кількох систем.

Active Directory vs LDAP

AD і LDAP можуть співпрацювати для покращення безпеки компаній загалом, але вони мають різні філософії, функції та стандарти.

По-перше, LDAP — це протокол відкритої програми, який працює поза рамками Windows і здебільшого призначений для середовищ Unix і Linux. З іншого боку, AD — це власне рішення Microsoft для доступу та організації каталогів.

По-друге, LDAP — це фундаментальний протокол, який сумісний із такими постачальниками послуг каталогів, як Active Directory, Red Hat Directory Servers, Open LDAP і IBM Security Directory Server. Користувачі можуть використовувати його для пошуку та зміни елементів у каталогах. З іншого боку, AD — це в першу чергу реалізація служби каталогів із такими функціями, як керування групами та користувачами, адміністрування політики та автентифікація.

По-третє, оскільки LDAP є рішенням з відкритим кодом, він концептуально відрізняється від SSO. Однак AD підтримує домени та SSO. Наприклад, якщо мережева операційна система (NOS) містить численні домени AD, ви можете налаштувати SSO на клієнтах для роботи між доменами.

Нарешті, Active Directory є одним із рішень, які можуть надавати служби, які використовують LDAP. З іншого боку, LDAP є протоколом і використовується ширше, ніж Active Directory. Ви, швидше за все, використовуватимете LDAP незалежно від того, чи використовуєте ви Active Directory, OpenLDAP або будь-яку іншу службу каталогів, що надається іншими компаніями.

Чи використовує Active Directory LDAP?

Хоча LDAP і AD не еквівалентні, вони можуть доповнювати один одного на користь вашого бізнесу чи організації. AD — це служба каталогів для Microsoft, яка робить ключову інформацію про людей доступною з обмеженим доступом у певній організації. Тим часом LDAP — це протокол, який використовується не лише корпорацією Майкрософт і дозволяє користувачам надсилати запити AD та автентифікувати доступ до нього.

Простіше кажучи, LDAP — це спосіб зв’язку з Active Directory. Це протокол, який можуть зрозуміти багато різних служб каталогів, тому це протокол служб каталогів. Хоча Active Directory — це сервер каталогів, який використовує протокол LDAP.

У сучасну епоху, коли цифрова безпека ніколи не може бути достатньо комплексною, неможливо підкреслити важливість того, що ІТ-експерти розуміють ці ідеї та використовують їх у спосіб, який підходить для їхнього бізнесу.

Надійний захист для вашого середовища з Active Directory

Протягом останніх 12 років наша компанія займається вирішенням складних проблем для корпоративних клієнтів із простою місією:«Ми створюємо надійні та зручні рішення для керування ідентифікацією та доступом». Відтоді ми отримали позитивні відгуки від Centrify, CyberArch, Cyphort, ISACA, Arzinger, Saife тощо.

Служба автентифікації Hideez об’єднує всі існуючі методи автентифікації – паролі, одноразові паролі, надійну двофакторну автентифікацію (FIDO U2F), автентифікацію без пароля (FIDO2) і єдиний вхід (SSO) у одне рішення, яке легко інтегрується з корпоративним середовищем на основі можливостей інтеграції Hideez Enterprise Server LDAP і SAML. Ваша ІТ-команда зможе заощадити час, витрати та бути впевненими, що всі користувачі безпечно автентифіковані в мережі та отримають доступ лише до того, що дозволено.

Щоб дізнатися більше, заплануйте персоналізовану демонстрацію та дізнайтеся, як Hideez може допомогти захистити ваше середовище Active Directory / Azure Active Directory.

Олексій Леонов — експерт із федеративної ідентифікації, контролю доступу та сучасних стандартів автентифікації. Він спеціалізується на системі єдиного входу (SSO), постачальниках ідентифікаційної інформації та таких протоколах, як SAML і OIDC, допомагаючи компаніям покращити безпеку та оптимізувати процеси автентифікації.