SSO: що таке система єдиного входу? Універсальна служба SSO для підприємств

Зміст

Недоліки та переваги системи єдиного входу

Приклади системи єдиного входу

Універсальна служба єдиного входу від Hideez

Під час входу в додатки чи веб-сайти ви, мабуть, бачили можливість входу за допомогою Facebook або Google. Магічним чином вони дозволяють входити на сторонні веб-сайти, навіть не створюючи обліковий запис.

Це не магія, а технологія єдиного входу або SSO (single sign-on). Що це таке, як це працює і чому так багато сучасних організацій використовують його з міркувань безпеки?

Що означає SSO і як це працює

Єдиний вхід — це процес автентифікації, який дозволяє користувачам отримувати доступ до кількох сервісів за допомогою одного набору облікових даних для входу, наприклад логіна та пароля. Це означає, що коли користувач увійшов у систему, йому не потрібно повторно входити в кожний сервіс, пов’язаний з цією системою.

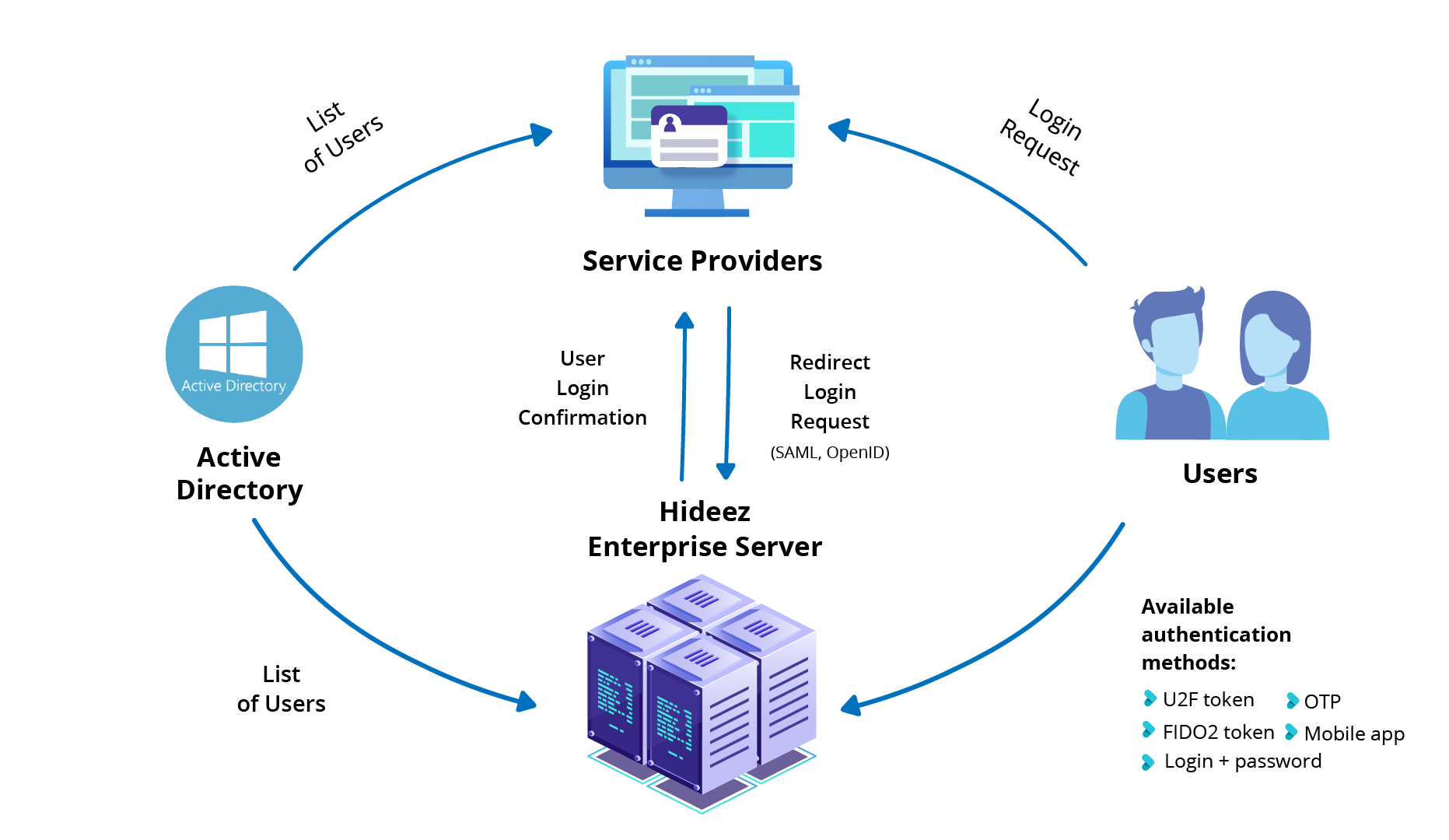

Насправді єдиний вхід — це об’єднана угода про керування ідентифікацією між трьома об’єктами:

- Користувачі (Users) — Окремим людям потрібен доступ до різних служб. Вони повинні мати можливість керувати особистою інформацією, такою як свій логін або пароль, і їх має бути однозначно ідентифікованою.

- Постачальники послуг (Service Provider, SP) — Традиційно це веб-сайти та програми, до яких користувачі хочуть отримати доступ, але вони можуть включати всілякі продукти та послуги, такі як доступ Wi-Fi, ваш телефон або пристрої «Інтернету речей».

- Постачальники ідентифікаційних даних (Identity Provider, IdP) — Бази даних, що зберігають ідентифікаційні дані користувачів, які потім можна об’єднати з різними ІТ-ресурсами. Вони також можуть зберігати багато екземплярів ідентичності користувача, які містять таку інформацію, як імена користувачів, паролі, ключі SSH, біометричну інформацію та інші атрибути. Одним із найпопулярніших постачальників ідентифікаційних даних сьогодні є Microsoft Active Directory, розроблена для керування іменами користувачів і паролями Windows і підключення їх до локальних ІТ-ресурсів Windows.

Для того, щоб система SSO працювала, більшість програм покладаються на відкриті стандартні протоколи, щоб визначити, як постачальники послуг і постачальники ідентифікаційної інформації можуть обмінюватися ідентифікаційною інформацією та інформацією автентифікації один з одним. Найпоширенішими протоколами є SAML , OAuth і OpenID Connect (OIDC), які безпечно дозволяють одній службі отримувати доступ до даних іншої.

Сьогодні ми бачимо тенденцію, яку починають усвідомлювати компанії: віддалена робота з дому означає, що більше користувачів мають входити у свої облікові записи через Інтернет, щоб отримати доступ до важливої інформації. І це ціла нова сфера потенційних векторів атак. Злочинці це вже знають і цим користуються. Тому все більше і більше компаній починають боротися з цими новими загрозами, впроваджуючи рішення SSO.

Недоліки та переваги системи єдиного входу

Основною перевагою SSO є чудова взаємодія з користувачами і зручність, яку вона їм надає. Користувачі мають мінімум паролів, які потрібно запам’ятати: це спрощує процес входу та зменшує ймовірність фішингу.

Система єдиного входу особливо корисна для компаній, які працюють віддалено через COVID-19, оскільки служби єдиного входу забезпечують найбільш безпечну та зручну автентифікацію для віддаленого входу. Використання системи єдиного входу також може бути частиною інтегрованої системи керування доступом для швидше надання та відключення користувачів.

З іншого боку, SSO створює ризики, оскільки створює "єдину точку збою" (single point of failure), якою можуть скористатися зловмисники, щоб отримати доступ доо інших програм. Крім того, як і багато ІТ-інструментів, SSO потребує встановлення та базової конфігурації, що може коштувати досить дорого.

Багато постачальників системи єдиного входу стягують індивідуальну плату за кожну функцію, тому цінник швидко зростає та може стати важким тягарем для бюджету малого чи середнього бізнесу.

У будь-якому разі ми вважаємо, що зручність SSO варта усіх тих недоліків, які вона має.

Приклади системи єдиного входу

Типовим і хорошим прикладом єдиного входу є Google. Будь-який користувач, який увійшов до однієї зі служб Google, автоматично входить до інших служб, таких як Gmail, Google Drive, Youtube, Google Analytics тощо.

Система єдиного входу зазвичай використовує центральну службу, яка керує єдиним входом між декількома клієнтами, якими у випадку Google є облікові записи Google.

Переходячи до корпоративної безпеки, сьогодні існує багато продуктів і послуг єдиного входу для бізнесу. Зазвичай це менеджери паролів із клієнтськими та серверними компонентами, які вводять користувача в цільові програми шляхом відтворення облікових даних користувача.

Сервіс автентифікації Hideez є одним із таких прикладів безпечних рішень SSO. Однією з унікальних переваг Hideez SSO є те, що він дозволяє поєднувати базові методи автентифікації (логін/пароль + одноразовий пароль) із повністю безпарольним входом (токени FIDO2 або мобільний додаток).

Отже, як працює система єдиного входу Hideez?

Крок 1. Користувач отримує доступ до будь-якого постачальника послуг, тобто програми, що підтримує протоколи SAML або OpenID;

Крок 2. Постачальник послуг надсилає запит SAML/OIDC на сервер Hideez, і користувач автоматично перенаправляється на сервер Hideez;

Крок 3. Користувачеві пропонується заповнити дані для входу або вибрати один із доступних методів автентифікації: апаратний ключ безпеки (Yubikey, багатофункціональний Hideez Key або будь-який інший апаратний ключ безпеки), або мобільний додаток Hideez Authenticator;

Крок 4. Сервер Hideez надсилає результат автентифікації постачальнику послуг і перенаправляє користувача назад до початкової програми.

Крок 5. Користувач проходить автентифікацію, ймовірно, нічого не помічаючи, за винятком кількох викликів перенаправлення в рядку URL-адреси його браузера.

Універсальна служба єдиного входу від Hideez

Служба єдиного входу Hideez — це постачальник ідентифікаційних даних SAML (IdP), який додає систему єдиного входу до Windows Active Directory за допомогою об’єднання SAML 2.0. Адміністратори можуть налаштувати єдиний вхід для будь-якої веб-або мобільної програми, яка підтримує стандарти OpenID Connect або SAML. І окрім цього до цього, ми робимо SSO повністю безпарольною!

На відміну від системи єдиного входу з традиційними логінами на основі пароля, система єдиного входу Hideez може усувати паролі та замінювати їх на безпарольну автентфиікацію через мобільний додаток, де це можливо. Навіть якщо деякі з ваших програм не підтримують стандарти SAML або OIDC і не можуть бути повністю безпарольними, ви можете використовувати ключ Hideez Key як апаратний менеджер паролів і автоматично заповнювати облікові дані для входу одним натисканням кнопки.

Ви можете вибрати будь-який фактор автентифікації, який є найбільш зручним для ваших співробітників:

- Смартфони. Hideez Authenticator — це додаток з функцією SSO для пристроїв Android та iOS. Він може перетворити смартфони користувачів на безпарольні токени, які замінюють їхні логіни і паролі безпечним входом на основі одноразових QR-кодів за допомогою біометричної перевірки або перевірки PIN-коду на смартфоні кінцевого користувача

- Апаратні ключі безпеки. Ключі Hideez Key — це багатофункціональні пристрої Bluetooth/NFC/USB, захищені PIN-кодом. Ви можете використовувати їх для безпарольного входу в різноманітні служби на основі стандарту FIDO2, зберігати облікові дані для входу на основі пароля, генерувати одноразові паролі для двофакторної автентифікації і навіть блокувати або розблоковувати комп’ютери Windows на основі близькості ключа.

Hideez Enterprise Server інтегрується з системами ідентифікації Microsoft Active Directory, Azure Active Directory і LDAP, щоб спростити адаптацію та керування користувачами . Ваші співробітники можуть використовувати систему єдиного входу для доступу до будь-яких сервісів, що робить службу Hideez SSO надзвичайно зручною для користувачів. Не кажучи вже про те, що вам не потрібно запам’ятовувати облікові дані або думати про запобігання фішингу та крадіжці особистих даних.

Hideez перевершує всіх поточних конкурентів за зручністю та ціною, пропонуючи повну відповідність стандартам безпеки даних та автентифікації, таким як GDPR, NIST, PSD2, PSI-DSS і HIPAA. Вживаючи запобіжних заходів завчасно, ви можете заощадити багато грошей і часу в довгостроковій перспективі.

Заплануйте демонстрацію або подайте запит на безкоштовну 30-денну пробну версію Hideez SSO та долучайтеся до безпарольного майбутнього!

.