SSO: Cos'è il Single Sign-On? Servizio SSO Universale per Imprese

Contenuti

Cosa Significa SSO e Come Funziona

Svantaggi e Vantaggi del Single Sign-On

Servizio SSO Universale di Hideez

Navigando in un'app o su un sito web, avrai probabilmente visto l'opzione di accedere con Facebook o Google. E all'improvviso ti ritrovi connesso al sito di terze parti senza nemmeno aver creato un account.

Non è magia, è la tecnologia Single Sign-On, o SSO. Cos'è, come funziona, e perché così tante organizzazioni moderne lo utilizzano per ragioni di sicurezza?

Cosa Significa SSO e Come Funziona

Single Sign-On è un processo di autenticazione che permette agli utenti di accedere a più applicazioni con un unico set di credenziali di accesso, come un nome utente e una password. Ciò significa che una volta effettuato l'accesso, l'utente non deve accedere ripetutamente per ogni applicazione collegata a questo sistema.

In realtà, il Single Sign-On è un accordo di gestione delle identità federate tra tre entità:

- Utenti — Individui che necessitano di accedere a diversi servizi. Dovrebbero essere in grado di gestire informazioni personali come il proprio login o password e dovrebbero essere identificabili in modo univoco.

- Fornitori di servizi (SP) — Tradizionalmente, questi sono siti web e applicazioni a cui gli utenti vogliono accedere, ma possono includere ogni tipo di prodotto e servizio, come l'accesso WiFi, il telefono, o dispositivi dell'”Internet of Things”.

- Fornitori di identità (IdP) — Database che memorizzano le identità degli utenti, che possono poi essere federate a varie risorse IT. Possono anche memorizzare molte istanze di identità utente, che contengono informazioni come nomi utente, password, chiavi SSH, informazioni biometriche e altri attributi. Uno dei fornitori di identità più popolari al giorno d'oggi è Microsoft Active Directory, progettato per gestire nomi utente e password di Windows e collegarli a risorse IT locali basate su Windows.

Affinché l'SSO funzioni, la maggior parte delle applicazioni si basa su protocolli standard aperti per definire come i fornitori di servizi e i fornitori di identità possano scambiarsi informazioni di identità e autenticazione. I protocolli più comuni sono SAML, OAuth e OpenID Connect (OIDC), che consentono in modo sicuro a un servizio di accedere ai dati di un altro.

Oggi stiamo assistendo a una tendenza crescente: le aziende stanno iniziando a rendersi conto che il lavoro a distanza significa che un numero maggiore di utenti deve accedere ai propri account tramite Internet per accedere a informazioni importanti. Questo rappresenta un nuovo insieme di potenziali vettori di attacco. I criminali già lo sanno e ne stanno approfittando. Quindi sempre più aziende stanno iniziando a rispondere a queste nuove minacce implementando soluzioni SSO.

Svantaggi e Vantaggi del Single Sign-On

Il principale vantaggio dell'SSO è la grande esperienza utente e la comodità che offre agli utenti. Hanno meno password da ricordare, semplifica il processo di accesso e riduce le possibilità di phishing.

L'SSO è particolarmente vantaggioso per le aziende che operano a distanza a causa del COVID-19, poiché i servizi di Single Sign-On offrono l'autenticazione più sicura e user-friendly per gli accessi da remoto. Utilizzare l'SSO può anche far parte di un sistema di gestione degli accessi integrato per una gestione più rapida dell'attivazione e disattivazione degli utenti.

D'altra parte, l'SSO presenta dei rischi perché crea un punto unico di vulnerabilità che può essere sfruttato dagli attaccanti per ottenere accesso ad altre app. Inoltre, come molti strumenti IT, l'SSO richiede implementazione e configurazione che possono risultare piuttosto costose.

Molti fornitori di SSO applicano tariffe per singola funzione, quindi i costi si accumulano rapidamente e possono diventare un pesante fardello per il budget di piccole o medie imprese.

In ogni caso, crediamo che la comodità dell'SSO compensi tutti i suoi svantaggi.

Esempi di Single Sign-On

Un tipico e valido esempio di Single Sign-On è Google. Qualsiasi utente che ha effettuato l'accesso a uno dei servizi Google è automaticamente connesso ad altri servizi come Gmail, Google Drive, YouTube, Google Analytics e così via.

Il Single Sign-On di solito utilizza un servizio centrale che coordina l'accesso unico tra più clienti, che nel caso di Google è rappresentato dagli account Google.

Passando alla sicurezza aziendale, al giorno d'oggi, ci sono molti prodotti e servizi di Single Sign-On per le aziende. Questi sono tipicamente gestori di password con componenti client e server che accedono alle applicazioni di destinazione riproducendo le credenziali dell'utente.

Hideez Authentication Service è un esempio di soluzioni SSO sicure. Uno dei vantaggi unici dell'SSO di Hideez è che consente di combinare metodi di autenticazione di base (nome utente/password + password monouso) con accessi completamente senza password (token FIDO2 o applicazione mobile).

Allora, come funziona il Single Sign-On di Hideez?

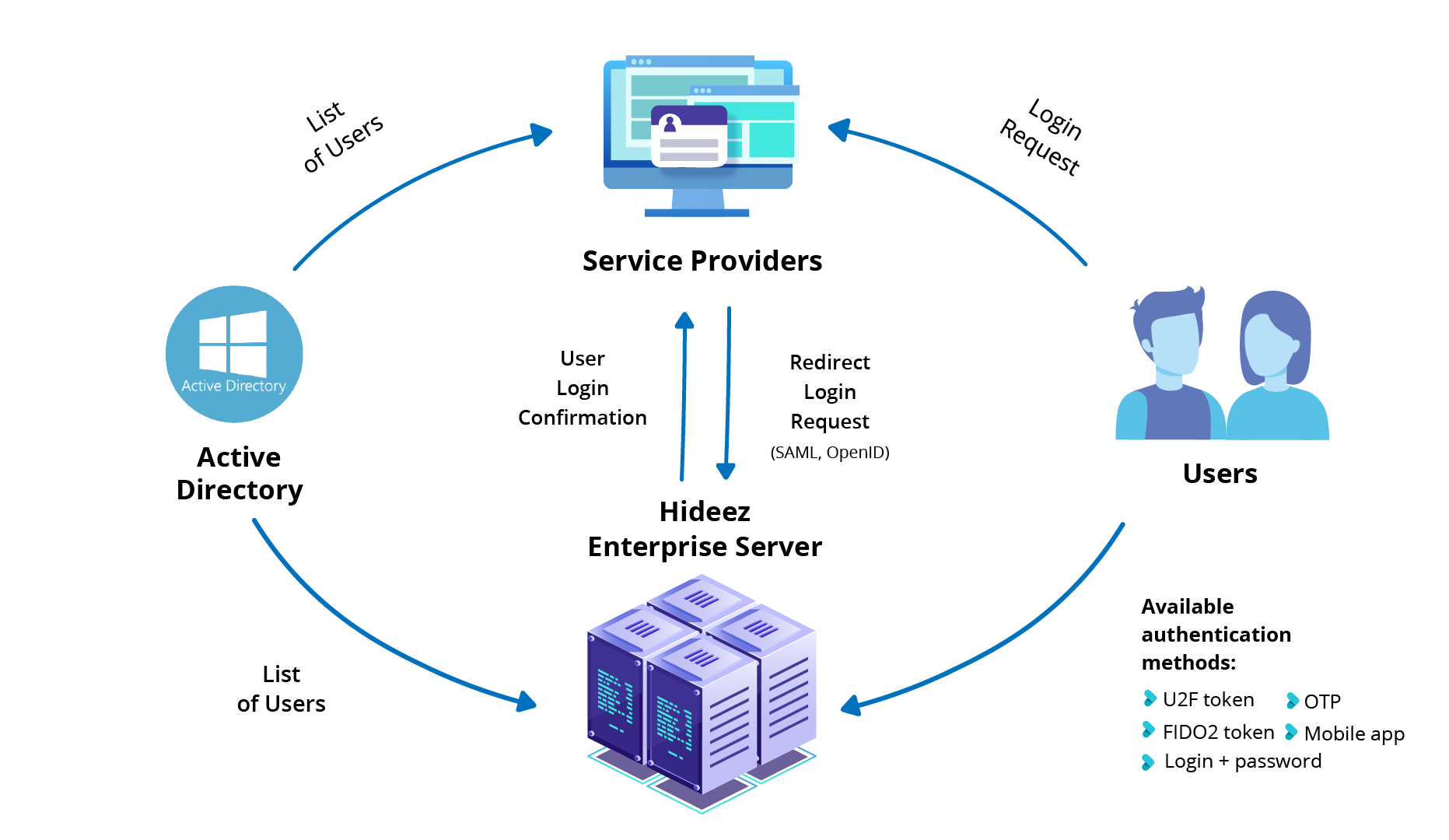

Passaggio 1. L'utente accede a un qualsiasi fornitore di servizi, cioè un'applicazione che supporta i protocolli SAML o OpenID;

Passaggio 2. Il fornitore di servizi invia una richiesta SAML/OIDC al Server Hideez, e l'utente viene automaticamente reindirizzato al server Hideez;

Passaggio 3. All'utente viene chiesto di inserire i dettagli di accesso o di selezionare uno dei metodi di autenticazione disponibili: una chiave di sicurezza hardware (Yubikey, Hideez Key multifunzionale o qualsiasi altro token di sicurezza fisico) o l'applicazione mobile Hideez Authenticator;

Passaggio 4. Il server Hideez invia un risultato di autenticazione al fornitore di servizi e reindirizza l'utente all'applicazione iniziale.

Passaggio 5. L'utente è autenticato, probabilmente senza notare nulla se non alcuni reindirizzamenti nella barra dell'URL del suo browser.

Servizio SSO Universale di Hideez

Il servizio di Single Sign-On di Hideez è un fornitore di identità SAML (IdP) che aggiunge SSO a Windows Active Directory tramite federazione SAML 2.0. Gli amministratori possono configurare il Single Sign-On per qualsiasi applicazione web o mobile che supporti gli standard OpenID Connect o SAML. E in più, rendiamo l'SSO completamente senza password!

A differenza dell'SSO con accessi tradizionali basati su password, l'SSO di Hideez può eliminare le password e sostituirle con un'esperienza senza password tramite FIDO2/App Mobile, dove possibile. Anche se alcune delle vostre applicazioni non supportano gli standard SAML o OIDC e non possono essere rese completamente senza password, potete utilizzare l'Hideez Key come gestore di password hardware e inserire automaticamente le credenziali di accesso con la semplice pressione di un pulsante.

Potete scegliere il fattore di autenticazione più conveniente per i vostri dipendenti:

- Smartphone. Hideez Authenticator è un'app SSO per dispositivi Android e iOS. Può trasformare gli smartphone degli utenti in token hardware senza password che sostituiscono i nomi utente e le password con un accesso sicuro basato su codici QR monouso usando la verifica biometrica o la verifica del PIN sullo smartphone dell'utente finale

- Chiavi di sicurezza hardware. Hideez Key sono dispositivi multifunzionali Bluetooth/NFC/USB protetti da un PIN. Puoi utilizzarle per accedere ai servizi senza password basati sullo standard FIDO2, memorizzare credenziali per accessi basati su password, generare password monouso per l'autenticazione a due fattori, e persino bloccare o sbloccare computer Windows in base alla vicinanza del dispositivo.

Hideez Enterprise Server si integra con Microsoft Active Directory, Azure Active Directory e sistemi di identità LDAP per semplificare l'onboarding e la gestione degli utenti. I tuoi dipendenti possono utilizzare un'unica applicazione SSO per accedere a tutto, rendendo il servizio SSO di Hideez estremamente user-friendly. Senza contare che non devi ricordare credenziali di accesso o preoccuparti di prevenire phishing e furti d'identità.

Hideez supera tutti i concorrenti attuali per comodità e prezzo, offrendo la piena conformità ai più rigorosi standard di autenticazione, come GDPR, NIST, PSD2, PSI-DSS e HIPAA. Adottando misure preventive in anticipo, puoi risparmiare molto denaro e tempo a lungo termine.

Prenota una demo o richiedi una prova gratuita di 30 giorni dell'SSO di Hideez e scopri il futuro della sicurezza senza password!