Negli Stati Uniti, circa il 19% della popolazione adulta ha subito un furto di identitàOltre 60 milioni di americani hanno avuto la propria identità online esposta da attacchi hacker ai database dei clienti dei loro fornitori di servizi o agenzie governativeLa situazione è simile in Europa e in altri paesi

Il furto di identità non è l'unico crimine che va di pari passo con le password violate e gli account online compromessi: frodi con carte di credito, ricatti, violazione della privacy e intercettazioni illegali sono tutti eventi frequenti in tutto il mondo

L'autenticazione a più fattori (MFA, a volte semplificata come "a due fattori" o 2FA) ha dimostrato di essere uno strumento efficace per migliorare la sicurezza degli account onlineTuttavia, abilitare MFA o 2FA non significa che il tuo account sia automaticamente sicuro

I militari e le élite usano l'AMF da secoliAd esempio, nei Tre moschettieri di Alexandre Dumas, d'Artagnan riceve un anello dalla regina Anna di Francia oltre alle istruzioni vocali che deve usare per comunicare al duca di Buckingham per avvertire il duca che il cardinale Richelieu e Milady de Winter stanno tramando per ucciderlo

L'uso moderno dell'autenticazione a più fattori per proteggere record informatici e conti online ha avuto origine nel settore bancario, l'esempio tipico è il prelievo di contanti da un bancomat, che richiede avere una carta bancaria e conoscendo il tuo PIN

Persona che utilizza bancomatImmagine di Pixabay

Nei primi anni 2000, banche, negozi online e servizi hanno introdotto una versione per telecomunicazioni di 2FA basata su SMS contenente una password monouso (OTP)Ora questo è sinonimo di 2FA stesso

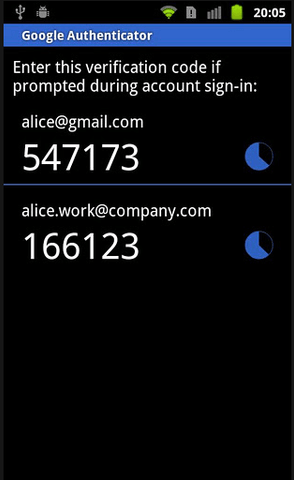

Di recente, le applicazioni mobili (ad esGGoogle Authenticator multipiattaforma) ha portato la 2FA indipendente dall'operatore su piattaforme mobili utilizzando TOTP e HMAC algoritmi software

Screenshot di Google Authenticator su smartphone AndroidImmagine di AskUbuntu tramite StackExchange

Quindi, perché preoccuparsi ancora dei token di autenticazione hardware della vecchia scuola che richiedono di portare con sé un altro oggetto?

In questo post cercheremo di spiegare perché una soluzione hardware di secondo fattore è una buona opzione e ti guideremo attraverso le caratteristiche del nostro prodotto di punta, la Hideez Key, che rende l'hardware MFA una soluzione efficace e facile da usare per questi casi

Un dispositivo esterno è infatti un vero e proprio secondo fattore, uno dei molteplici fattori necessari per sentirsi al sicuro nel cyberspazio moderno

In tempi in cui i criminali online e i governi possono aggirare anche l'autenticazione a due fattori, affidando il tuo secondo fattore allo stesso dispositivo che desideri proteggere non è la soluzione miglioreI ben noti tre pilastri dell'autenticazione a due fattori sono quello che sai (iepassword o PIN), quello che hai (iecarta bancaria, token digitale o altro oggetto fisico) e cosa sei (iedati biometrici come impronte digitali, iride o vene oculari, il modo in cui si digita sulla tastiera, l'onda sonora della voce o del battito cardiaco, ecc.)

I clienti che utilizzano 2FA solo software si limitano solo a ciò che sanno, ad esela loro password o passphrase permanente e una password monouso (OTP) o PIN che è... solo un'altra password alla fineCiò significa che un professionista del computer o un criminale che in qualche modo ha ottenuto il controllo sul tuo dispositivo client o ha la capacità di vedere cosa c'è sul tuo schermo (pensa a CCTV o telecamere di sicurezza nascoste all'interno di moderni edifici per uffici) può aggirare il 2FA solo software in questo modo

Infatti, date tutte le minacce del mondo moderno, raccomandiamo ai nostri clienti di andare oltre il 2FA convenzionale a un MFA più complesso con i dati biometrici come fattore principale per l'autenticazione con tutti gli altri fattori ausiliari richiesti solo per dimostrare il autenticità del messaggio di conferma emesso sulla base dei dati biometriciQui, la facilità d'uso inizia a svolgere un ruolo chiave

Se configurati e utilizzati correttamente, i dispositivi esterni possono essere più affidabili dell'OTP

Dalla fine degli anni 2000, le OTP fornite tramite SMS sono diventate un metodo di autenticazione molto popolare nel settore bancario e si sono diffuse ai servizi online come e-mail, social network, cloud storage, ecc.Lì, gli OTP sono facili da usareTuttavia, la loro affidabilità dipende da una serie di fattori

Prima di tutto, il cliente deve essere sicuro che la rete mobile utilizzata per fornire l'OTP sia sufficientemente protettaCi sono già segnalazioni pubbliche di difetti nelle reti 4G e persino 5G, mentre anche il 3G è stato compromesso già nel 2010

In secondo luogo, gli SMS OTP sono vulnerabili alle intercettazioni governative, il che potrebbe rappresentare un problema per i paesi che hanno problemi con la libertà di parola e altri diritti umani fondamentaliOgni standard 3G e 4G dispone di strumenti obbligatori integrati per consentire alle forze dell'ordine governative autorizzate di accedere ai server SMS delle reti mobili che operano all'interno della giurisdizione delle forze dell'ordineInoltre, è possibile intercettare tali SMS OTP mentre la vittima di un attacco utilizza il roaming in quel paese

A differenza degli operatori di telecomunicazioni, i fornitori di hardware di token 2FA attualmente non hanno l'obbligo di divulgare la loro tecnologia al governo nella maggior parte dei paesi, in quanto ciò potrebbe avere effetti negativi sulla sicurezza bancaria e sulle stesse comunicazioni del governoCiò non significa che i governi non possano prendere di mira la tecnologia hardware 2FA, ma i mezzi legittimi per farlo sono molto limitati

I dispositivi 2FA esterni basati su Bluetooth forniscono lo stesso livello di protezione di un token hardware USB correttamente mantenuto, offrendo allo stesso tempo la comodità di OTP basato su SMS o app mobili come Google Authenticator

Sebbene i token hardware basati su USB per 2FA siano molto affidabili ed efficienti, se utilizzati correttamente, richiedono al cliente di inserirli nello slot USB del proprio dispositivo ogni volta che ne hanno bisognoCiò incentiva il cliente a lasciare lo stick "proprio nello slot", rendendo così il secondo fattore abilitato da questo stick vulnerabile all'hacking

Hideez Key combina l'affidabilità di un autenticatore hardware di secondo fattore con la facilità d'uso di un protocollo di comunicazione wirelessL'utente finale non ha bisogno di collegare il dispositivo da nessuna parte, deve solo tenerlo in tasca o su un portachiavi vicino al corpo

A differenza di altri dispositivi "sblocca il tuo computer" basati su Bluetooth, Hideez prende sul serio lo sniffing e gli attacchi MITMUtilizziamo misure di sicurezza aggiuntive oltre all'accoppiamento Bluetooth standardQueste misure di sicurezza migliorano lo scambio iniziale di chiavi e rendono più difficile eseguire con i nostri dispositivi lo sniffing non autorizzato e altre tecniche di intercettazione del segnale

Anche l'intercettazione del traffico Bluetooth su un dispositivo client da parte di malware potrebbe essere un problema, ma lo risolviamo aggiungendo ulteriori misure di sicurezza allo scambio di chiavi crittografiche

In che modo il dispositivo riconosce il suo proprietario?

Un'altra vulnerabilità critica di qualsiasi hardware secondo fattore è la stessa di qualsiasi chiave fisica o token di accesso: il software presuppone che la persona che presenta il token fisico per l'autenticazione sia il legittimo proprietarioTuttavia, cosa succede se il dispositivo del secondo fattore viene smarrito o rubato?

Se una chiave Hideez viene persa per qualsiasi motivo, l'utente può anche utilizzare My Hideez per scollegare il Hideez Key dal loro account o contatta il loro amministratore di sistemaCiò impedirà l'uso non autorizzato della chiave Hideez

La sincronizzazione tramite Bluetooth è più sicura della sincronizzazione tramite cloud o Wi-Fi

Conoscere la tua password al momento giusto non è meno importante che tenerla al sicuroVarie piattaforme mobili come iCloud Keychain, LastPass, Dashlane, SafeInCloud e altre offrono gestori di password interni e autonomi con funzionalità di sincronizzazione tra dispositivi

Sebbene tutte queste soluzioni abbiano un'ottima reputazione, tutte utilizzano Internet per sincronizzare i dati tra i vari dispositivi dei clienti e ciò significa che esiste una potenziale vulnerabilità

Nel caso di un dispositivo con una connessione wireless locale (Bluetooth 42 LE nel caso di Hideez Key), non esiste tale vulnerabilitàGli utenti finali possono utilizzare il nostro deposito password hardware esterno come mezzo per sincronizzare le password tra vari dispositivi abilitati Bluetooth senza utilizzare una connessione Internet, con i rischi associatiIl nostro team mitiga lo sniffing e altri rischi legati al wireless attraverso i suddetti livelli di crittografia aggiuntivi sul livello di trasporto e all'interno dell'applicazione

Conclusioni

Mentre l'AMF basato su software sta diventando sempre più popolare ed è meglio di niente, l'attuale ambiente di sicurezza informatica richiede un MFA realmente distribuitoSolo le soluzioni hardware possono offrire questo

Tuttavia, le soluzioni hardware devono fornire facilità d'uso combinata con affidabilità per ridurre al minimo il rischio che un cliente possa decidere di prendere l'opzione facile e compromettere il secondo fattore lasciando la chiavetta USB all'interno dello slot USB o utilizzando un ' 1111' PIN per l'identificazione dell'utente finale sul dispositivo del secondo fattore

I dispositivi Bluetooth per MFA risolvono questo problema consentendo praticità e facilità d'uso, applicando allo stesso tempo solide pratiche di sicurezzaIn particolare, tuttavia, creano un rischio aggiuntivo di intercettazione del segnale da parte di apparecchiature radio specializzate e non proteggono dal rischio di intercettazione di dati da parte di software dannoso, installato all'interno del dispositivo associato, sebbene attualmente questi tipi di attacchi siano molto meno comuni

Le soluzioni MFA basate su Bluetooth offrono ai clienti un ulteriore vantaggio della sincronizzazione wireless tra i vari dispositivi del cliente senza richiedere Internet

Se progettato con diligenza e adeguatamente mantenuto dall'utente finale, un dispositivo di secondo fattore basato su Bluetooth offre facilità d'uso e un livello di protezione industriale

Ulteriori informazioni sulle caratteristiche e specifiche principali di HideezSe desideri implementare una soluzione di questo tipo nella tua azienda o organizzazione, consulta Hideez Enterprise Solution o pianifica una demo gratuita: