Perché il controllo degli accessi è importante: esempi e soluzioni per il controllo degli accessi

Contenuti

Se sei un imprenditore o gestisci un’organizzazione, indipendentemente dalla scala, implementare un sistema di sicurezza esterno robusto è essenziale. Il numero di minacce online è in aumento, e queste non riguardano solo le minacce esterne. Un problema di sicurezza interno può avere conseguenze altrettanto devastanti per la tua organizzazione.

Inoltre, con il lavoro remoto che diventa sempre più comune nell’ambiente aziendale odierno, i dati condivisi nel cloud sono a maggior rischio rispetto al passato. Condividere documenti, file e risorse con decine o centinaia di dipendenti significa che un solo errore o una violazione può causare una catena di minacce alla sicurezza. Fortunatamente, tutto questo può essere evitato implementando un controllo degli accessi.

Quindi, cos’è un sistema di controllo degli accessi e come può aiutare? In questa pagina, discuteremo come funziona il controllo degli accessi, i suoi benefici più significativi e alcuni esempi utili. Infine, ti aiuteremo a proteggere la tua organizzazione con una soluzione di controllo degli accessi senza compromessi.

Cos’è il Controllo degli Accessi Basato sui Ruoli? - Spiegazione di RBAC

In termini semplici, RBAC è un meccanismo che limita l’accesso alla rete per gli utenti in base al loro livello nell’organizzazione. È uno dei metodi più efficaci e avanzati per la gestione degli accessi. Questo accesso può essere consentito in base a diversi parametri, solitamente autorità e responsabilità.

RBAC è una delle migliori soluzioni di accesso, poiché riduce il rischio che dipendenti di basso livello compromettano dati preziosi. Se un dipendente non ha responsabilità su un determinato compito, non avrà accesso ai dati. Questo rende il sistema RBAC eccellente per le organizzazioni che lavorano regolarmente con appaltatori, liberi professionisti e altre aziende terze.

Come Funziona RBAC?

RBAC può sembrare una configurazione complicata, ma in realtà il processo può essere suddiviso in alcuni aspetti cruciali. Ecco i tre componenti integrali di ogni soluzione RBAC:

- Identificare gli utenti che accedono ai dati protetti

- Verificare che l’utente abbia il permesso di accedere ai dati

- Autenticare e negare/consentire l’accesso ai dati.

Perché il Controllo degli Accessi è Importante

Rispondere alla domanda “cosa significa RBAC” e comprendere come funziona è solo la prima parte della filosofia del controllo degli accessi privilegiato. La parte più importante è capire perché il controllo degli accessi è così prezioso per ogni organizzazione.

In breve, il controllo degli accessi è importante perché offre un approccio proattivo alla cybersecurity anziché reattivo. In altre parole, il team IT dell’organizzazione può configurare un sistema efficace che anticipa le minacce e protegge da intrusioni indesiderate. Questo è più efficiente ed economico rispetto a gestire le minacce quando si presentano.

Dato che il numero di violazioni della sicurezza aumenta ogni anno, il controllo degli accessi è più importante che mai. Gli attacchi informatici costano alle aziende miliardi di dollari a livello globale, e il controllo degli accessi è uno strumento cruciale per combattere questa tendenza.

Questo sistema offre una lunga lista di vantaggi. Il più evidente è che l’organizzazione può facilmente proteggere e monitorare dati e risorse. Questo livello di controllo consente al team IT di modificare rapidamente e con precisione i permessi di accesso per ciascun utente e bloccare specifici utenti quando necessario.

Inoltre, il team IT ha piena visibilità su tutto ciò che accade, poiché può sempre sapere chi sta accedendo ai dati, quando e da dove. Questo è essenziale, poiché molte organizzazioni non hanno nemmeno visibilità sufficiente per sapere chi può vedere i documenti.

In linea con ciò, l’organizzazione può gestire in modo efficiente onboarding e offboarding dei dipendenti personalizzando i loro permessi di accesso alla rete. Questo processo, che fa risparmiare tempo, elimina la necessità di password e altre attività amministrative, consentendo al team IT di concentrarsi su questioni più importanti.

Tutto ciò rende anche più semplice per l’organizzazione soddisfare i requisiti normativi. Questo è particolarmente importante per settori come sanità, finanza e tecnologia, che gestiscono molti dati degli utenti. Inoltre, l’alto livello di sicurezza agisce come un ottimo deterrente contro i cyber attacchi.

Come Implementare RBAC?

Implementare un sistema di controllo degli accessi basato sui ruoli non deve essere eccessivamente complesso. Detto questo, deve essere ben pianificato per evitare complicazioni o errori. Ecco alcuni suggerimenti utili:

- Conosci le tue esigenze - Delinea quali dipendenti avranno accesso, come influenzerà la tua attività e se avrà impatti normativi.

- Introduci gradualmente - Proteggi inizialmente i dati più sensibili e amplia la portata con il tempo.

- Implementa a fasi - Rilascia il sistema in fasi per evitare impatti negativi sulla produttività.

- Adatta e migliora - Valuta regolarmente il tuo sistema di RBAC per mantenerlo sicuro.

Esempi di RBAC

Ecco alcuni esempi pratici. RBAC per directory attiva consente al team IT di controllare quali dipendenti possono accedere ai dati e in che misura. Ad esempio, puoi dividere il sistema in gruppi, come sviluppatori, marketing e finanza, con ruoli specifici di gestione o dipendenti base. In caso di violazione, solo un gruppo sarà compromesso, proteggendo gli altri.

Ad esempio, se gestisci un’azienda di software, puoi suddividere il sistema in gruppi di ingegneri, marketing, finanza e così via, limitando l’accesso ai soli dati pertinenti al loro lavoro.

Soluzioni di Controllo degli Accessi con Hideez

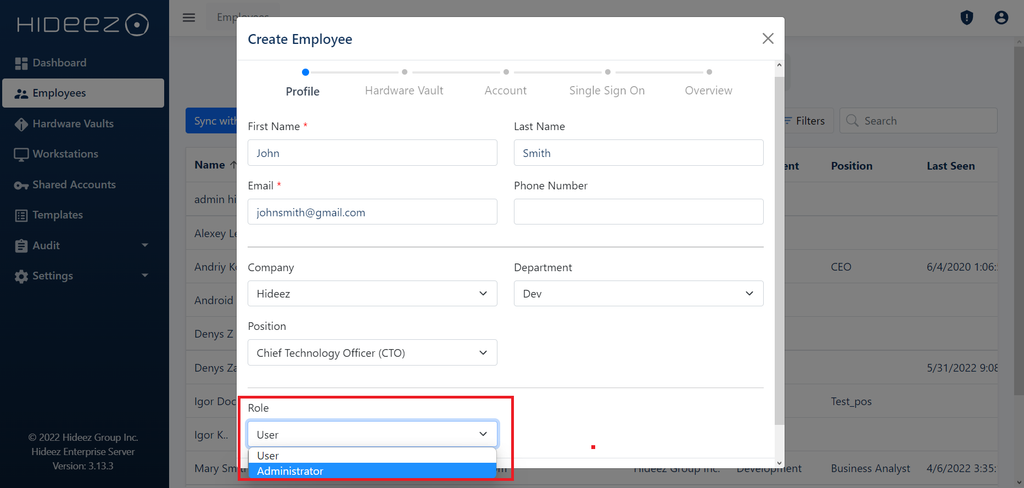

In conclusione, implementare il controllo degli accessi è una parte essenziale della sicurezza IT. Presso Hideez, abbiamo sviluppato un servizio di autenticazione avanzato che consente il controllo preciso dei privilegi utente utilizzando un sistema RBAC.

Il nostro sistema supporta lo standard FIDO2 senza password e consente ai dipendenti di accedere senza digitare credenziali. Questo sistema scalabile è adatto a piccole imprese e grandi organizzazioni.

Per saperne di più sul Hideez Authentication Service, contattaci o prenota una demo gratuita per vedere come possiamo migliorare la tua sicurezza informatica.

Denis Zaliznyak è il CTO di Hideez, specializzato in soluzioni di autenticazione senza password, sicurezza informatica e gestione dell'identità e degli accessi (IAM). Con una solida esperienza nello sviluppo software e nell'architettura di sicurezza, Denis svolge un ruolo chiave nella progettazione e nell'implementazione di tecnologie di autenticazione basate su FIDO2, sistemi di gestione degli accessi sicuri e soluzioni di sicurezza di livello aziendale.