Incluso si no estás muy interesado en la ciberseguridad o no eres particularmente experto en tecnología, probablemente hayas escuchado el término phishing. Pero, ¿sabes cómo funciona y cuáles son las formas más comunes de phishing?

Se estima que se envían alrededor de 15 mil millones de correos spam diariamente. Más preocupante aún, en promedio, uno de cada 99 correos es un ataque de phishing, lo que significa que la tasa general de ataques es un poco superior al 1%.

Y, para añadir a esto, alrededor del 90% de todas las brechas de seguridad ocurren debido al phishing. Todos estos números destacan lo importante que es saber cómo funciona el phishing y cuáles son las mejores prácticas de protección contra él.

En esta página detallada, repasaremos varias formas de phishing, las diferencias entre ellas y compartiremos ejemplos de correos de phishing para ayudarte a comprender todo lo que necesitas saber sobre esta amenaza de ciberseguridad.

¿Qué Significa Ser Víctima de Phishing?

El primer paso para protegerse contra el phishing es entender qué es y cómo funciona. Entonces, ¿qué significa ser víctima de phishing y cómo ocurre? En términos simples, el phishing es una forma de ataque de ingeniería social que los atacantes emplean para robar tus datos personales.

En esencia, el phishing es una forma muy simplista de ataque. Consiste en engañar a la víctima objetivo haciéndose pasar por una fuente confiable. Al confiar en el remitente, la víctima infecta su dispositivo con malware, bloquea su sistema o comparte información sensible que no revelaría a extraños.

Dependiendo de la gravedad del ataque de phishing, las consecuencias para la víctima pueden ser muy graves. La víctima podría sufrir robo de identidad o perder todo su dinero. En cuanto a quiénes son los objetivos, cualquiera puede ser víctima de un ataque de este tipo. Además, el phishing no solo afecta a individuos, sino que también es un fenómeno común en el mundo empresarial.

¿Qué es el Phishing por Correo Electrónico?

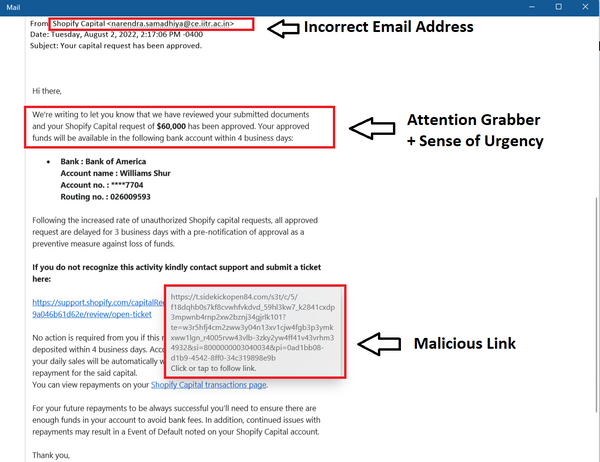

La mayoría de los ataques de phishing se realizan a través de correos electrónicos, por lo que es clave resaltar este método para ayudarte a reconocerlo. El proceso es bastante simple. Las técnicas de phishing por correo electrónico implican que los atacantes registren dominios falsos y creen credenciales falsas que se asemejan a las que provienen de fuentes legítimas.

Por ejemplo, podrías recibir un correo haciéndose pasar por un agente de soporte de tu banco o un representante que te insta a cambiar tu contraseña, hacer clic en un enlace para completar información o simplemente descargar archivos adjuntos con las últimas actualizaciones.

Muchas personas desprevenidas asumen que, solo porque el correo parece provenir de una dirección reconocible, es seguro interactuar con él. Sin embargo, para evitar ser víctima de phishing a través de un enlace o archivo adjunto en un correo, siempre verifica la dirección de correo del remitente y asegúrate de que el correo sea genuino.

Ejemplo de Ataque de Phishing

Si bien este ejemplo de phishing es el más común que afecta a los usuarios en línea, existen muchos otros tipos de phishing que deberías conocer. Para ayudarte a reconocer otros tipos de phishing comunes, resaltemos rápidamente algunos de ellos:

- Smishing: esta forma de phishing reemplaza la comunicación por correo electrónico con mensajes SMS. Involucra a los atacantes enviando al objetivo un mensaje similarmente diseñado con un enlace o archivo adjunto, instándolos a hacer clic en el contenido del mensaje.

- Vishing: al igual que la forma anterior, esto incluye atacar al objetivo a través de su teléfono, pero esta vez mediante mensajes de voz. Los atacantes dejan mensajes intentando inducir a la víctima a revelar información personal o financiera valiosa.

- Angler Phishing: Este tipo de phishing se ha vuelto cada vez más común en la era actual de las redes sociales. Los atacantes se disfrazan como representantes de empresas o agentes de servicio al cliente para obtener información personal, credenciales de cuentas u otros datos de los usuarios de redes sociales.

¿Qué es el Spear Phishing?

El Spear Phishing es una forma más sofisticada de phishing. A diferencia del phishing regular, que generalmente lanza una red más amplia con la esperanza de capturar a una víctima, el Spear Phishing es mucho más dirigido. Entonces, en el contexto de Spear Phishing vs phishing, el último se enfoca más en la cantidad. Mientras que los ataques de phishing a menudo se dirigen a miles de destinatarios, los ataques de Spear Phishing no llegan ni remotamente a estos números.

En cambio, los ataques de Spear Phishing te tienen como objetivo específico. Antes de enviarte un correo de Spear Phishing, los atacantes realizan ingeniería social, tratando de recopilar la mayor cantidad de información sobre ti para que parezca que te conocen.

Con esto en mente, los ataques de Spear Phishing suelen tener un objetivo muy específico. La mayoría de las veces, se presentan como alguien de tu vida profesional o personal, pidiéndote que les envíes dinero y proporcionándote instrucciones de transferencia aparentemente genuinas.

Whaling vs Spear Phishing vs Phishing

Además del Spear Phishing, existe un tipo de ataque aún más específico, llamado Whaling. Esta forma de phishing solo se dirige a CEOs y empleados en altos niveles del mundo corporativo. Los ataques de Whaling a menudo requieren que los atacantes hagan una investigación y preparación exhaustivas para personalizar el correo de phishing y aumentar las posibilidades de éxito.

En resumen, los ataques de Whaling funcionan de manera idéntica a los de phishing regular, solo que con un pretexto más específico. Por ejemplo, los atacantes cibernéticos se hacen pasar por el jefe o un colega del empleado y, por lo general, solicitan un favor o presentan una oportunidad que atraiga a la víctima a interactuar con el correo malicioso.

Ejemplo de Ataque de Phishing

Ejemplos de Ataques de Phishing

Con el phishing siendo la amenaza de seguridad más común en el mundo en línea, hay innumerables ejemplos de ataques de phishing. Tanto es así, que incluso algunas de las empresas más grandes del mundo no son inmunes a estas amenazas. Con esto en mente, queremos compartir dos ataques de phishing bien conocidos que han ocurrido en los últimos años.

Este mismo año, se produjo un ataque en cuentas de Microsoft 365 basado en tácticas de AITM (Adversario en el Medio). El ataque fue tan bien dirigido que incluso funcionó en las cuentas de correo electrónico de los usuarios que tenían habilitada la autenticación multifactor (MFA).

Ejemplo de Ataque de Phishing

Pero este estuvo lejos de ser el único ataque de phishing exitoso en 2022. La reconocida empresa estadounidense Cloudflare también experimentó un ataque de phishing cuando sus empleados fueron engañados para ingresar sus credenciales de trabajo en un sitio de phishing. En menos de un minuto, al menos 76 empleados de Cloudflare recibieron un mensaje de phishing, y muchos de ellos cayeron en el engaño.

Ejemplo de Ataque de Phishing

¿Cómo Detener un Ataque de Phishing?

Detener un ataque de phishing es un desafío, ya que la mayoría de las personas se dan cuenta de lo que está sucediendo solo cuando ya es demasiado tarde. Sin embargo, existen algunos métodos de prevención que puedes utilizar para asegurarte de no caer víctima de un ataque de phishing. Aquí tienes cuatro consejos clave sobre cómo prevenir un ataque de phishing:

- Siempre Verifica Antes de Hacer Clic: este simple consejo es muy efectivo para ayudarte a evitar estafas de phishing. Siempre piensa antes de hacer clic en un enlace o archivo adjunto, y evita interactuar con algo de lo que no estés 100% seguro.

- Mantén tu Información Privada: no reveles tu información privada a menos que sea absolutamente necesario. Incluso cuando quieras iniciar sesión o comprar algo en línea, no lo hagas a través de enlaces en correos electrónicos o SMS. Ve directamente al sitio fuente.

- Mantén Todo Actualizado: los navegadores principales y los programas antivirus lanzan regularmente actualizaciones para abordar nuevos riesgos de seguridad, así que asegúrate de no retrasar las actualizaciones cuando se te soliciten.

- Usa una Clave de Seguridad: las claves de seguridad que cumplen con los estándares FIDO U2F/FIDO2 son quizás la mejor manera de protegerte contra el phishing. Reconocen automáticamente el dominio genuino y eliminan la necesidad de escribir manualmente contraseñas.

Protegerse del Phishing Sin Demoras

En 2017, Google implementó un nuevo requisito que neutralizó por completo los ataques de phishing contra sus empleados. Con alrededor de 140,000 empleados, Google no ha tenido ataques de phishing desde 2017. Esto puede parecer un milagro logístico, pero en realidad, se logró con un simple ajuste.

En 2017, todos los empleados de Google tuvieron que dejar de usar contraseñas para iniciar sesión. Incluso el uso de códigos de un solo uso fue prohibido. En su lugar, todos los empleados de Google comenzaron a utilizar claves de seguridad físicas para acceder a sus cuentas.

Un portavoz de Google dijo que las claves de seguridad ahora forman la base de todo acceso a cuentas en Google.“No hemos tenido informes ni confirmaciones de cuentas comprometidas desde que implementamos claves de seguridad en Google,” dijo el portavoz.“A los usuarios se les podría pedir autenticarse utilizando su clave de seguridad para muchas aplicaciones/razones diferentes. Todo depende de la sensibilidad de la aplicación y del riesgo del usuario en ese momento.”

Por supuesto, estos beneficios y características de seguridad no están reservados solo para grandes empresas tecnológicas u organizaciones con presupuestos enormes. Cualquiera puede obtener software anti-phishing de forma gratuita o a un costo mínimo y protegerse de los peligros de los ataques de phishing.

En Hideez, hemos creado una clave de seguridad universal rentable que es robusta y confiable para proteger contra una variedad de ataques. Nuestra Hideez Key 4 puede protegerte contra ataques de phishing, ataques MITM, suplantación de identidad, y cualquier otro tipo de amenaza relacionada con contraseñas.

Lo mejor de todo es que no rompe tu presupuesto, por lo que es una solución accesible para pequeñas empresas y usuarios individuales. Por solo $49, obtendrás una solución de seguridad completa que combina componentes de hardware y software. Esto incluye un administrador de contraseñas con función de autocompletado, un generador de contraseñas seguras, una clave de seguridad compatible con los estándares FIDO/U2F, y un llavero RFID.

Conociendo las muchas amenazas de ciberseguridad que existen hoy en día, no deberías dejar tu seguridad al azar. ¡Contáctanos ahora para solicitar una prueba gratuita para empresas!