La cybersécurité a parcouru un long chemin au cours des deux dernières décennies. Tellement que les bonnes pratiques de gestion des identités sont devenues la base de systèmes de cybersécurité solides. En bref, vous devez toujours vous assurer que tout le monde est bien la personne qu'il prétend être lorsqu'il demande l'accès. Tout aussi important, vous devez être certain qu'ils sont autorisés à accéder à ce qu'ils demandent.

En gardant cela à l'esprit, choisir une approche spécifique de gestion des identités peut être difficile, surtout lorsqu'il s'agit de solutions de gestion des identités d'entreprise. Alors, pour vous aider à vous assurer de choisir la politique de gestion des identités la plus adaptée, nous couvrirons tout ce que vous devez savoir sur ce sujet étendu, tout en un seul endroit.

>Qu'est-ce que la gestion des identités ?

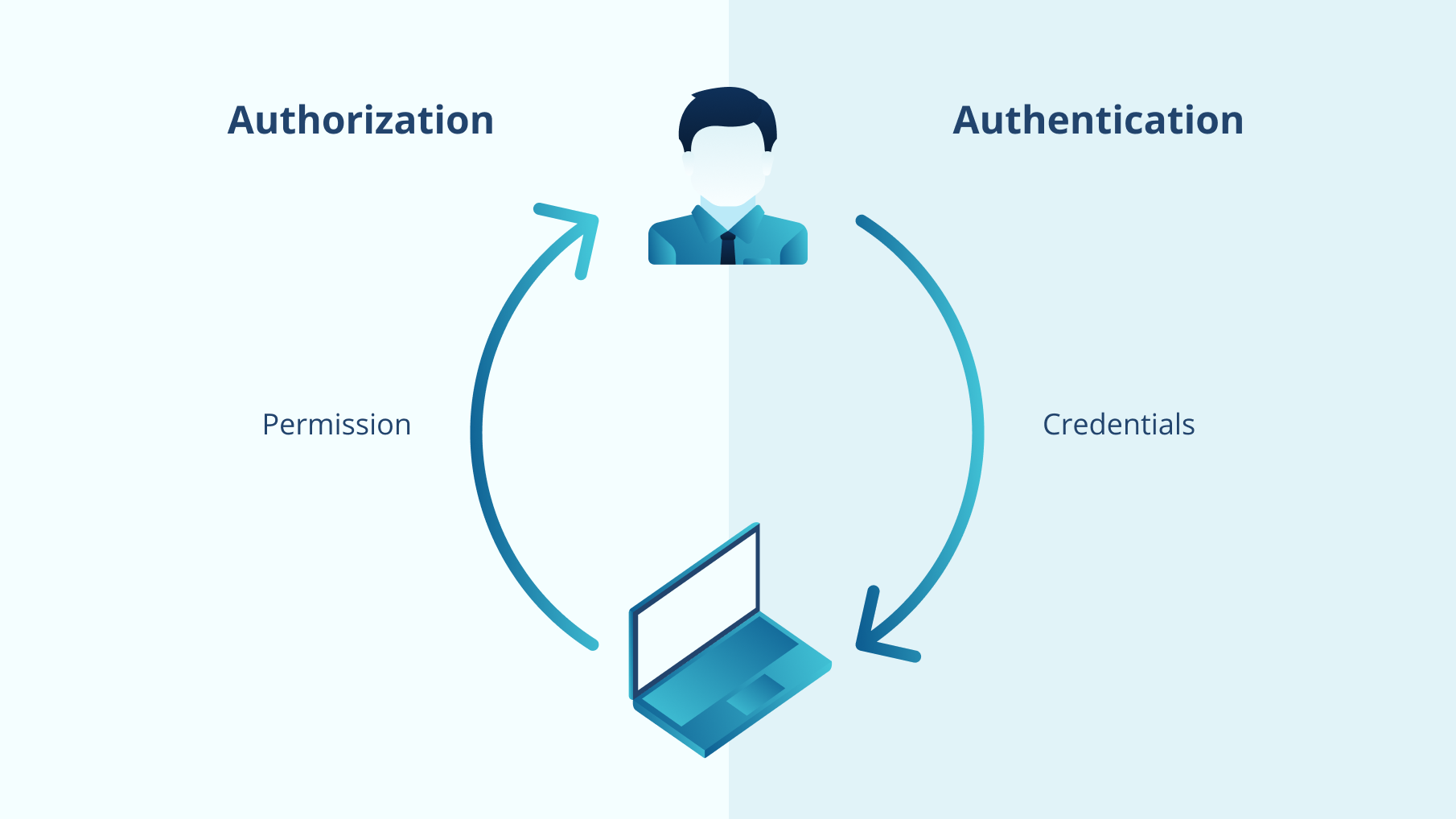

La gestion des identités (IdM), également connue sous le nom de gestion des identités et des accès (IAM), est souvent définie comme un système utilisé par les services informatiques pour initier, stocker et gérer les identités des utilisateurs et les autorisations d'accès. L'IAM comprend deux processus importants : l'authentification et l'autorisation.

En termes simples, l'authentification répond à qui vous êtes en comparant votre identifiant de connexion et votre mot de passe avec votre enregistrement dans une base de données. L'autorisation vérifie l'accès et les autorisations que vous avez. Ainsi, le système de gestion des identités et des accès est là pour empêcher tout accès non autorisé et déclencher des alarmes chaque fois qu'un utilisateur ou un programme non autorisé tente d'accéder à un système.

De plus, il est important de différencier la gestion des identités et la gestion des accès. La manière la plus simple de le faire est de se rappeler que la gestion des identités consiste à gérer les différents attributs liés à un utilisateur, à un groupe d'utilisateurs ou à toute autre entité nécessitant un accès. D'autre part, la gestion des accès consiste à évaluer ces attributs et à prendre une décision d'accès positive ou négative en fonction d'eux.

La méthodologie IAM garantit que les utilisateurs ont accès aux ressources dont ils ont besoin, comme les systèmes, l'infrastructure, les logiciels, les informations, mais que ces ressources ne sont pas accessibles par des utilisateurs non autorisés. La clé d'une gestion sécurisée des identités et des accès réside dans la combinaison de justificatifs solides, de permissions appropriées, d'actifs spécifiés et du bon contexte. Les politiques et procédures de gestion des identités et des accès sont développées avec l'idée principale en tête - prévenir l'exposition des données sensibles.

Concepts de gestion des identités et des accès

Les solutions de gestion des identités et des accès, comme le Service d'Authentification Hideez, se composent généralement des éléments fondamentaux suivants :

- un référentiel d'identité avec des données personnelles utilisées par le système pour identifier les utilisateurs ;

- des outils de gestion du cycle de vie des accès (utilisés pour ajouter, modifier, mettre à jour ou supprimer ces données) ;

- un système de régulation des accès qui applique les politiques de sécurité et les privilèges d'accès ;

- un système de rapport et d'audit qui surveille l'activité dans l'ensemble du système.

Les outils de gestion des accès peuvent inclure des logiciels de provisionnement automatique, des gestionnaires de mots de passe, des applications d'application de politiques de sécurité, des applications de surveillance, l'authentification multi-facteurs, l'authentification unique, et plus encore.

Avec l'avancée des technologies et un nombre croissant de violations de données, il faut plus qu'une simple connexion et un mot de passe solides pour protéger un compte. C'est pourquoi de plus en plus de solutions IAM utilisent la biométrie, les jetons physiques, l'apprentissage automatique et l'intelligence artificielle dans leurs systèmes.

Cas d'utilisation de la gestion des identités

Gestion de l'identité utilisateur

Les identités des utilisateurs sont gérées par la solution IAM. L'IAM peut s'intégrer aux rôles de gestion des identités des répertoires existants, se synchroniser avec eux ou être la seule source de vérité. Dans tous les cas, un système de gestion des identités est utilisé pour créer, modifier et supprimer des utilisateurs.

Provisionnement et déprovisionnement des utilisateurs

Un service informatique est responsable du provisionnement des utilisateurs. Ils doivent entrer de nouveaux utilisateurs dans le système et spécifier les applications, logiciels, sites, répertoires et autres ressources auxquels ils peuvent accéder.

Il est essentiel de définir quel niveau d'accès (administrateur, éditeur, spectateur) chaque utilisateur a pour chacun d'eux. Pour simplifier le processus, le service informatique peut utiliser un contrôle d'accès basé sur les rôles (RBAC). De cette manière, lors qu'un utilisateur se voit attribuer un ou plusieurs rôles, il ou elle obtient automatiquement l'accès tel que défini par ce rôle.

Le déprovisionnement est également un composant critique de l'IAM. Lorsqu'il est fait manuellement, cela peut entraîner des actions retardées et des divulgations non intentionnelles. Le serveur Hideez Enterprise automatise le processus et désactive immédiatement les anciens employés.

Authentification utilisateur

Les systèmes IAM authentifient un utilisateur lorsque celui-ci demande l'accès. Une norme courante consiste à utiliser une authentification multi-facteurs pour garantir une meilleure protection et un meilleur système de gestion des identités.

Autorisation utilisateur

Sur la base du provisionnement des utilisateurs, un système IAM autorise l'accès de l'utilisateur à la ressource demandée si les identifiants correspondent aux enregistrements de la base de données.

Reporting

Pour aider les entreprises à se conformer aux réglementations, à identifier les risques de sécurité et à améliorer les processus internes, l'IAM fournit des rapports et des tableaux de bord pour surveiller la situation.

Authentification unique (SSO)

L'authentification unique est l'un des meilleurs exemples de cas d'utilisation moderne et sophistiqué de la gestion des identités. Seuls les meilleurs systèmes IAM comme Hideez incluent SSO dans leur solution. SSO est un niveau supplémentaire de sécurité qui rend l'accès pour l'utilisateur final beaucoup plus rapide, car il permet à l'utilisateur d'utiliser plusieurs ressources sans autre connexion supplémentaire.

Avantages de la gestion des identités et des accès

Les solutions de gestion des identités d'entreprise apportent une longue liste d'avantages prouvés. En mettant en œuvre une solution de contrôle d'accès et de gestion des identités, une entreprise peut bénéficier des avantages suivants de la gestion des identités :

- Sécurité renforcée - Une gestion appropriée des identités donne aux entreprises un plus grand contrôle de l'accès des utilisateurs et réduit le risque de violation de données. Les systèmes IAM peuvent authentifier et autoriser de manière fiable les utilisateurs en fonction de leurs justificatifs d'accès et de leurs niveaux d'accès dans leurs profils de répertoire.

- Accès rapide et facile - L'accès est fourni sur la base d'une seule interprétation de la politique existante. Cela permet un accès facile, peu importe où vous essayez d'accéder. C'est un énorme changement de jeu, car cela élimine la localisation physique de l'utilisateur en tant que facteur.

- Systèmes internes plus solides et plus rationalisés - L'IAM renforce également la conformité aux politiques internes et réduit les ressources financières, humaines et temporelles nécessaires à cette fin.

- Productivité accrue - Les systèmes IAM automatisés augmentent la productivité des employés en réduisant les efforts, le temps et l'argent nécessaires pour gérer manuellement les tâches IAM. Dans le même temps, ce système de gestion des accès aux identités d'entreprise rationalisé permet d'économiser sur les coûts informatiques, car les services d'assistance internes ne seront pas aussi occupés qu'auparavant.

- Processus de reporting et d'audit simplifiés - L'IAM aide les entreprises à se conformer aux réglementations gouvernementales, car elles intègrent les mesures nécessaires et fournissent des rapports à la demande pour l'audit.

Gestion des identités pour une conformité renforcée

Comme de plus en plus d'attention et de médiatisation sont accordées à la question de la protection des données, le gouvernement et les organismes de réglementation ont introduit plusieurs lois et réglementations pour protéger les données des clients et des entreprises. Voici les plus importantes qui rendent les entreprises responsables du contrôle de l'accès aux informations sensibles des utilisateurs :

- PCI DSS - La norme de sécurité des données de l'industrie des cartes de paiement est une norme largement acceptée pour les sociétés de cartes de crédit. Dans le contexte de la gestion des identités et des accès, PCI DSS peut aider les entreprises à réglementer ce secteur financier vital.

- PSD2 - La PSD2 est une directive de paiement qui apporte de grandes innovations dans le monde de la banque en ligne, principalement sous la forme d'une authentification plus puissante et meilleure.

- HIPAA - Il s'agit d'une politique de gestion des identités importante, car elle établit des règles et des normes nationales pour le traitement des transactions de santé électroniques.

- RGPD - Le Règlement Général sur la Protection des Données est en vigueur depuis 2018 et est actuellement l'une des principales législations visant à consolider la protection des données dans tous les États membres de l'UE.

- CPRA - Le California Consumer Privacy Act est la première loi significative sur la confidentialité aux États-Unis qui se concentre sur le contrôle par le consommateur des données personnelles.

- Sarbanes-Oxley - La norme de sécurité de l'identité et de l'accès SOX s'applique aux secteurs bancaire, des services financiers et des assurances.

- Gramm-Leach-Bliley - Également connu sous le nom de GBLA, il s'agit d'une loi fédérale qui exige que toutes les institutions financières maintiennent la confidentialité des données clients non publiques. De plus, elle exige que les institutions se protègent contre les menaces pesant sur ces informations.

Les systèmes de gestion des identités peuvent réduire considérablement le risque de violation de ces réglementations. Étant donné le coût des résultats négatifs des audits pour l'entreprise, la conformité devrait être une priorité absolue pour chaque service informatique des entreprises soumises aux réglementations susmentionnées.

Solutions de gestion des identités d'entreprise par Hideez

Choisir les bons produits de gestion des identités peut faire toute la différence en termes d'utilisabilité et de sécurité. Chez Hideez Group, nous avons déployé une nouvelle version de notre serveur d'entreprise acclamé. Il permet un accès sans mot de passe avec différents types d'authentificateurs FIDO. Les principaux composants du Service d'Authentification Hideez sont :

- Serveur d'entreprise Hideez - Un serveur FIDO/WebAuthn et un fournisseur d'identité SAML 2.0. C'est un serveur très performant qui offre une authentification sans mot de passe FIDO2 et FIDO U2F sur les applications et sites web d'entreprise.

- Logiciel client Hideez - Une application rationalisée qui confirme l'autorisation et la connexion, et permet des raccourcis clavier pour entrer les identifiants.

- Authentificateur Hideez - Une application mobile qui permet un accès rapide et sécurisé aux applications d'entreprise et aux services web avec une identification mobile. Les employés peuvent utiliser une vérification biométrique ou scanner un code QR unique pour se connecter à leurs comptes ;

- Clés de sécurité Hideez ou autres authentificateurs matériels/logiciels - Vous pouvez utiliser vos propres outils d'authentification en fonction de vos besoins. Nous recommandons l'utilisation de clés de sécurité multifonctionnelles, la Hideez Key 3 ou la Hideez Key 4 pour garantir la commodité et la sécurité maximales de tous les utilisateurs finaux, mais vous pouvez vous en passer.

La solution de gestion des identités d'entreprise Hideez apporte une longue liste d'avantages. C'est une solution tout-en-un qui permet un contrôle facile des mots de passe sans avoir à divulguer d'informations d'identification. Elle prévient les attaques de phishing et minimise le risque d'erreur humaine, garantissant ainsi une meilleure continuité des activités sans aucune interruption.

Si vous recherchez des solutions d'IAM fiables pour entreprise et que vous voulez vraiment vous passer de mots de passe, accédez à la version de démonstration du Serveur Hideez absolument gratuitement en nous contactant dès maintenant !