SSO : Qu'est-ce que la Connexion Unique ? Service SSO Universel pour les Entreprises

Contenus

Signification et Fonctionnement de la Connexion Unique

Avantages et Inconvénients de la Connexion Unique

Service SSO Universel par Hideez

Lorsque vous naviguez sur une application ou un site web, vous avez probablement vu l'option de vous connecter avec Facebook ou Google. Et la prochaine chose que vous savez, vous êtes magiquement connecté au site tiers sans même créer de compte.

Ce n'est pas de la magie, c'est une technologie de connexion unique, ou SSO. Qu'est-ce que c'est, comment ça marche, et pourquoi tant d'organisations modernes l'utilisent-elles pour des raisons de sécurité ?

Signification et Fonctionnement de la Connexion Unique

La Connexion Unique est un processus d'authentification utilisateur qui permet aux utilisateurs d'accéder à plusieurs applications avec un seul ensemble d'identifiants de connexion, comme un nom d'utilisateur et un mot de passe. Cela signifie qu'une fois qu'un utilisateur est connecté, il n'a pas besoin de se connecter à plusieurs reprises pour chaque application liée à ce système.

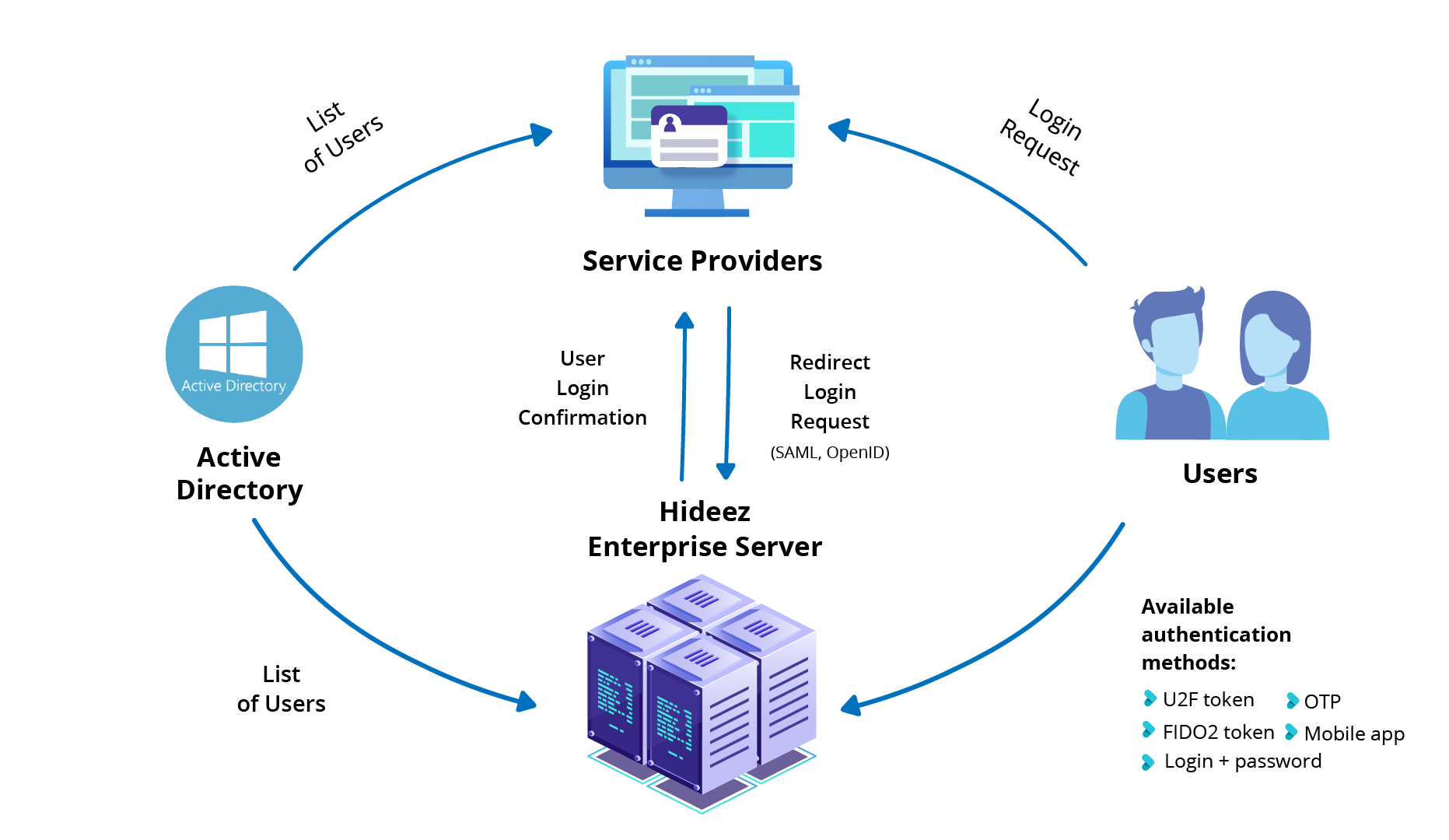

En fait, la connexion unique est un arrangement de gestion des identités fédérées entre trois entités:

- Utilisateurs — Personnes individuelles qui ont besoin d'accéder à différents services. Elles devraient pouvoir gérer des informations personnelles telles que leur identifiant ou leur mot de passe, et elles devraient être identifiables de manière unique.

- Fournisseurs de Services (SP) — Traditionnellement, ce sont des sites web et des applications auxquels les utilisateurs veulent accéder, mais cela peut inclure toutes sortes de produits et services tels que l'accès WiFi, votre téléphone ou des appareils "Internet des objets".

- Fournisseurs d'Identité (IdP) — Bases de données qui stockent les identités des utilisateurs qui peuvent ensuite être fédérées vers diverses ressources informatiques. Ils peuvent également stocker de nombreuses instantanés de l'identité de l'utilisateur, qui contiennent des informations telles que les noms d'utilisateur, les mots de passe, les clés SSH, les informations biométriques et d'autres attributs. L'un des fournisseurs d'identité les plus populaires de nos jours est Microsoft Active Directory qui a été conçu pour gérer les noms d'utilisateur et les mots de passe Windows et les connecter à des ressources informatiques Windows sur site.

Pour que la SSO fonctionne, la plupart des applications reposent sur des protocoles standard ouverts pour définir comment les fournisseurs de services et les fournisseurs d'identité peuvent échanger des informations d'identité et d'authentification entre eux. Les protococoles les plus courants sont SAML, OAuth et OpenID Connect (OIDC) qui permettent de manière sécurisée à un service d'accéder aux données d'un autre.

Aujourd'hui, nous pouvons constater une tendance que les entreprises commencent à réaliser : le travail à distance depuis chez soi signifie que davantage d'utilisateurs doivent se connecter à leurs comptes via internet pour accéder à des informations importantes. Et c'est tout un nouveau domaine de vecteurs d'attaque potentiels. Les criminels le savent déjà, et ils en profitent. Ainsi, de plus en plus d'entreprises commencent à faire face à ces nouvelles menaces en mettant en place des solutions SSO.

Avantages et Inconvénients de la Connexion Unique

Le principal avantage de la SSO est l'excellente expérience utilisateur et la commodité qu'elle apporte aux utilisateurs. Ils ont moins de mots de passe à mémoriser, le processus de connexion est simplifié et cela réduit les chances de phishing.

La SSO est particulièrement intéressante pour les entreprises qui fonctionnent à distance en raison de la COVID-19 car les services de connexion unique offrent l'authentification la plus sécurisée et conviviale pour les connexions à distance. L'utilisation de la SSO peut également faire partie d'un système de gestion d'accès intégré pour une approvisionnement et une désapprovisionnement plus rapides des utilisateurs.

D'autre part, la SSO présente des risques car elle crée un point de défaillance unique qui peut être exploité par des attaquants pour accéder à d'autres applications. De plus, comme de nombreux outils informatiques, la SSO nécessite une mise en œuvre et une configuration qui peuvent devenir assez coûteuses.

De nombreux fournisseurs de SSO facturent individuellement par fonctionnalité, donc les frais s'accumulent rapidement et peuvent devenir un lourd fardeau pour le budget des petites ou moyennes entreprises.

Quoi qu'il en soit, nous pensons que la commodité de la SSO vaut tous les inconvénients qu'elle apporte.

Exemples de Connexion Unique

Un exemple typique et bon de connexion unique est Google. Tout utilisateur connecté à l'un des services Google est automatiquement connecté à d'autres services tels que Gmail, Google Drive, Youtube, Google Analytics, etc.

La connexion unique utilise généralement un service central qui orchestre la connexion unique entre plusieurs clients, qui dans le cas de Google sont les comptes Google.

En ce qui concerne la sécurité des entreprises, de nos jours, il existe de nombreux produits et services de connexion unique pour les entreprises. Ce sont généralement des gestionnaires de mots de passe avec des composants client et serveur qui connectent l'utilisateur aux applications cibles en rejouant les informations d'identification de l'utilisateur.

Le Service d'Authentification Hideez est un exemple de telles solutions de SSO sécurisées. L'un des avantages uniques de la SSO Hideez est qu'elle permet de combiner des méthodes d'authentification de base (nom d'utilisateur/mot de passe + mot de passe à usage unique) avec des connexions totalement sans mot de passe (jetons FIDO2 ou application mobile).

Alors, comment fonctionne la Connexion Unique Hideez ?

Étape 1. L'utilisateur accède à n'importe quel Fournisseur de Services, c'est-à-dire une application prend en charge les protocoles SAML ou OpenID;

Étape 2. Le Fournisseur de Services envoie une demande SAML/OIDC au Serveur Hideez, et l'utilisateur est automatiquement redirigé vers le serveur Hideez;

Étape 3. L'utilisateur est invité à remplir les détails de connexion ou à sélectionner l'une des méthodes d'authentification disponibles : une clé de sécurité matérielle (Yubikey, Clé Hideez multifonctionnelle ou tout autre jeton de sécurité physique), ou l'application mobile Hideez Authenticator;

Étape 4. Le serveur Hideez envoie un résultat d'authentification au Fournisseur de Services et redirige l'utilisateur vers l'application initiale.

Étape 5. L'utilisateur est authentifié, probablement sans remarquer autre chose que quelques appels de redirection dans la barre d'URL de son navigateur.

Service SSO Universel par Hideez

Le Service de Connexion Unique Hideez est un Fournisseur d'Identité SAML (IdP) qui ajoute la SSO à Windows Active Directory en utilisant la fédération SAML 2.0. Les administrateurs peuvent configurer la connexion unique vers n'importe quelle application web ou mobile prenant en charge les normes OpenID Connect ou SAML. Et en plus de cela, nous rendons la SSO entièrement sans mot de passe !

Contrairement à la SSO avec des connexions basées sur des mots de passe traditionnels, la SSO Hideez peut éliminer les mots de passe et les remplacer par des expériences sans mot de passe FIDO2/Application Mobile, lorsque c'est possible. Même si certaines de vos applications ne prennent pas en charge les normes SAML ou OIDC et ne peuvent pas être entièrement sans mot de passe, vous pouvez utiliser la Clé Hideez comme gestionnaire de mots de passe matériel et remplir automatiquement les informations de connexion en appuyant sur un bouton.

Vous pouvez choisir le facteur d'authentification le plus pratique pour vos employés :

- Smartphones. Hideez Authenticator est une application de SSO pour les appareils Android et iOS. Elle peut transformer les smartphones des utilisateurs en jetons matériels sans mot de passe remplaçant leurs noms d'utilisateur et mots de passe par une connexion sécurisée basée sur des codes QR à usage unique utilisant une vérification biométrique ou une vérification du code PIN dans le smartphone de l'utilisateur final

- Clés de sécurité matérielles. Clés Hideez sont des dispositifs multifonctionnels Bluetooth/NFC/USB protégés par un code PIN. Vous pouvez les utiliser pour vous connecter à des services sans mots de passe basés sur la norme FIDO2, stocker des informations d'identification pour des connexions basées sur des mots de passe, générer des mots de passe à usage unique pour la double authentification, et même verrouiller ou déverrouiller des ordinateurs Windows en fonction de la proximité du dispositif.

Le Serveur d'Entreprise Hideez s'intègre avec Microsoft Active Directory, Azure Active Directory et les systèmes d'identité LDAP pour simplifier l'intégration et la gestion des utilisateurs. Vos employés peuvent simplement utiliser une seule application de SSO pour accéder à tout, rendant le Service SSO Hideez super convivial pour les utilisateurs. Sans oublier que vous n'avez pas à mémoriser les informations d'identification de connexion ni à penser à prévenir le phishing et le vol d'identité.

Hideez surpasse tous les concurrents actuels en termes de commodité et de prix, offrant une conformité totale avec les normes d'authentification les plus strictes, telles que le GDPR, le NIST, le PSD2, le PSI-DSS et le HIPAA. En prenant des mesures préventives bien à l'avance, vous pouvez économiser tellement d'argent et de temps à long terme.

Planifiez une démo ou demandez un essai gratuit de 30 jours du Service SSO Hideez et captez l'avenir de la sécurité sans mot de passe !