SSO: Was ist Single Sign-On? Universeller SSO-Dienst für Unternehmen

Inhalt

Was SSO bedeutet und wie es funktioniert

Nachteile und Vorteile von Single Sign-On

Universeller SSO-Dienst von Hideez

Beim Navigieren durch eine App oder eine Website haben Sie wahrscheinlich schon einmal die Option gesehen, sich mit Facebook oder Google anzumelden. Und im nächsten Moment sind Sie ohne eigenes Konto auf der Drittanbieter-Website angemeldet.

Das ist keine Magie, sondern eine Single-Sign-On-Technologie oder SSO. Was ist das, wie funktioniert es, und warum nutzen so viele moderne Organisationen es aus Sicherheitsgründen?

Was SSO bedeutet und wie es funktioniert

Single Sign-On ist ein Authentifizierungsverfahren, das es Benutzern ermöglicht, mit einem Satz von Anmeldedaten, wie Benutzername und Passwort, auf mehrere Anwendungen zuzugreifen. Das bedeutet, dass sich der Benutzer, sobald er angemeldet ist, nicht für jede mit diesem System verknüpfte Anwendung erneut anmelden muss.

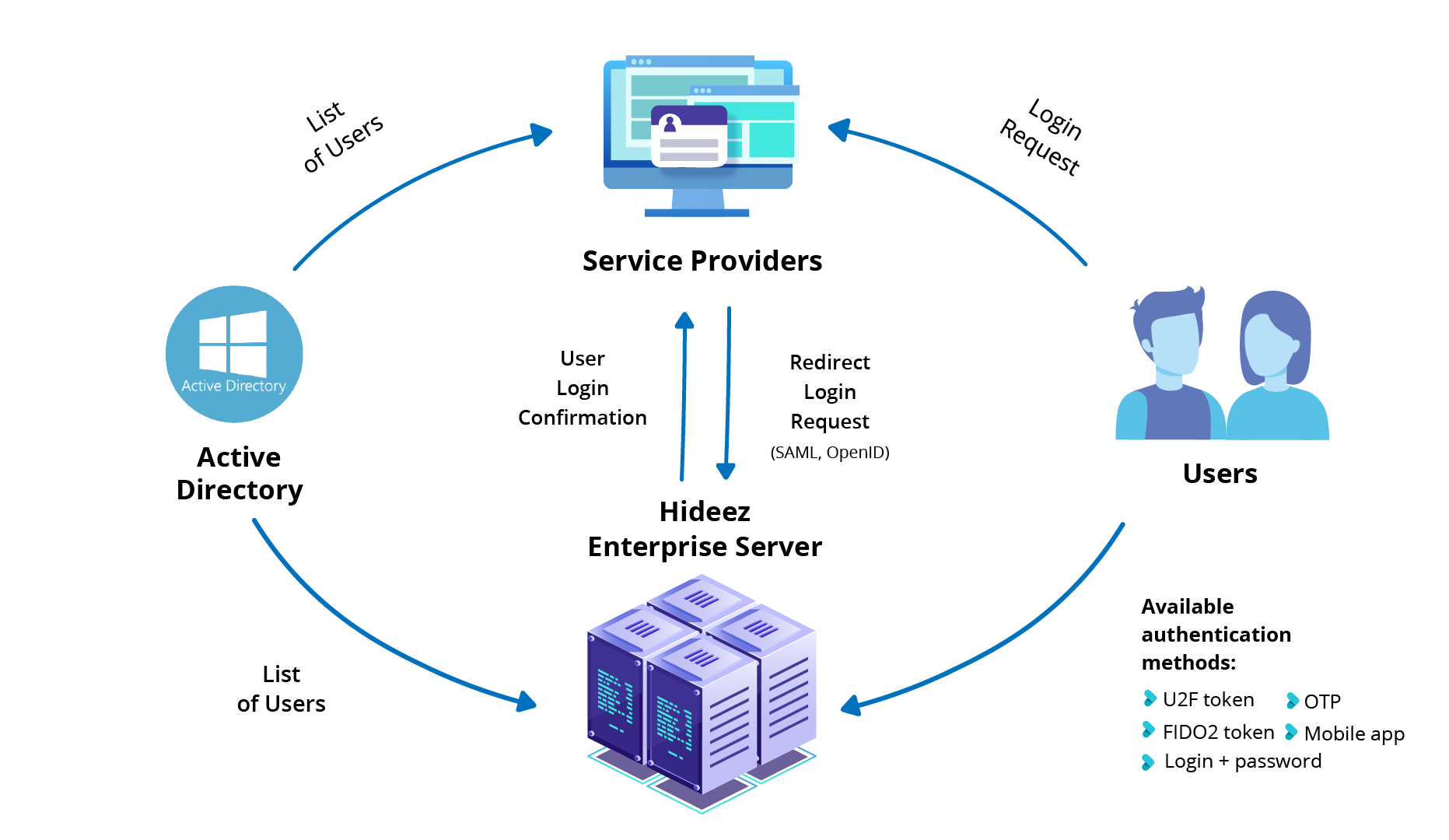

Tatsächlich ist Single Sign-On eine föderierte Identitätsverwaltung zwischen drei Entitäten:

- Benutzer — Einzelpersonen, die auf verschiedene Dienste zugreifen müssen. Sie sollten in der Lage sein, persönliche Informationen wie ihre Anmeldedaten zu verwalten und eindeutig identifizierbar zu sein.

- Dienstanbieter (SP) — Traditionell sind dies Websites und Anwendungen, auf die Benutzer zugreifen möchten. Sie können jedoch auch andere Produkte und Dienste wie WLAN-Zugang, Ihr Telefon oder "Internet of Things"-Geräte umfassen.

- Identitätsanbieter (IdP) — Datenbanken, die Benutzeridentitäten speichern und diese an verschiedene IT-Ressourcen weiterleiten können. Sie können auch mehrere Instanzen von Benutzeridentitäten speichern, die Informationen wie Benutzernamen, Passwörter, SSH-Schlüssel, biometrische Daten und andere Attribute enthalten. Einer der bekanntesten Identitätsanbieter ist heute Microsoft Active Directory, das zur Verwaltung von Windows-Benutzernamen und -Passwörtern entwickelt wurde und diese mit lokalen Windows-basierten IT-Ressourcen verbindet.

Damit SSO funktioniert, verlassen sich die meisten Anwendungen auf offene Standardprotokolle, um festzulegen, wie Dienstanbieter und Identitätsanbieter Identitäts- und Authentifizierungsinformationen austauschen können. Die gebräuchlichsten Protokolle sind SAML, OAuth und OpenID Connect (OIDC), die es einem Dienst sicher ermöglichen, auf Daten eines anderen Dienstes zuzugreifen.

Heute erkennen Unternehmen zunehmend, dass das Arbeiten von zu Hause bedeutet, dass mehr Benutzer sich über das Internet in ihre Konten einloggen müssen, um auf wichtige Informationen zuzugreifen. Das eröffnet eine völlig neue Welt potenzieller Angriffspunkte. Kriminelle wissen das bereits und nutzen es aus. Deshalb beginnen immer mehr Unternehmen, diesen neuen Bedrohungen mit der Implementierung von SSO-Lösungen zu begegnen.

Nachteile und Vorteile von Single Sign-On

Der Hauptvorteil von SSO ist das großartige Benutzererlebnis und die Benutzerfreundlichkeit, die es bietet. Die Benutzer müssen sich nur wenige Passwörter merken, der Anmeldevorgang wird vereinfacht, und die Wahrscheinlichkeit von Phishing wird verringert.

SSO ist besonders für Unternehmen im Fernbetrieb aufgrund von COVID-19 von Vorteil, da Single-Sign-On-Dienste die sicherste und benutzerfreundlichste Authentifizierung für Remote-Anmeldungen bieten. Die Verwendung von SSO kann auch Teil eines integrierten Zugriffskontrollsystems für eine schnellere Bereitstellung und Abmeldung von Benutzern sein.

Auf der anderen Seite birgt SSO Risiken, da es einen einzigen Fehlerpunkt schafft, den Angreifer ausnutzen können, um Zugriff auf andere Apps zu erlangen. Darüber hinaus erfordert SSO wie viele IT-Tools eine Implementierung und Konfiguration, die recht teuer werden kann.

Viele SSO-Anbieter berechnen Funktionen einzeln, sodass die Gebühren schnell steigen und das Budget kleiner oder mittelgroßer Unternehmen stark belasten können.

Trotzdem glauben wir, dass der Komfort von SSO die damit verbundenen Nachteile überwiegt.

Beispiele für Single Sign-On

Ein typisches und gutes Beispiel für Single Sign-On ist Google. Jeder Benutzer, der bei einem der Google-Dienste angemeldet ist, ist automatisch auch bei anderen Diensten wie Gmail, Google Drive, YouTube, Google Analytics usw. angemeldet.

Single Sign-On verwendet in der Regel einen zentralen Dienst, der das Single Sign-On zwischen mehreren Clients orchestriert, im Falle von Google sind das die Google-Konten.

Im Bereich der Unternehmenssicherheit gibt es heutzutage viele Single-Sign-On-Produkte und -Dienste für Unternehmen. Dies sind in der Regel Passwort-Manager mit Client- und Server-Komponenten, die den Benutzer durch das Abspielen von Anmeldedaten bei Zielanwendungen anmelden.

Hideez Authentication Service ist ein solches Beispiel für sichere SSO-Lösungen. Ein einzigartiger Vorteil von Hideez SSO ist, dass es ermöglicht, grundlegende Authentifizierungsmethoden (Benutzername/Passwort + Einmalpasswort) mit vollständig passwortlosen Anmeldungen (FIDO2-Tokens oder mobile Anwendung) zu kombinieren.

Wie funktioniert das Hideez Single Sign-On?

Schritt 1. Der Benutzer greift auf einen Dienstanbieter zu, d.h. eine Anwendung, die die SAML- oder OpenID-Protokolle unterstützt;

Schritt 2. Der Dienstanbieter sendet eine SAML/OIDC-Anfrage an den Hideez-Server, und der Benutzer wird automatisch zum Hideez-Server weitergeleitet;

Schritt 3. Der Benutzer wird aufgefordert, Anmeldedaten einzugeben oder eine der verfügbaren Authentifizierungsmethoden auszuwählen: einen Hardware-Sicherheitsschlüssel (Yubikey, multifunktionalen Hideez Key oder ein anderes physisches Sicherheitstoken) oder die mobile Anwendung Hideez Authenticator;

Schritt 4. Der Hideez-Server sendet ein Authentifizierungsergebnis an den Dienstanbieter und leitet den Benutzer zurück zur ursprünglichen Anwendung.

Schritt 5. Der Benutzer ist authentifiziert, ohne wahrscheinlich etwas zu bemerken, außer einigen Weiterleitungen in der URL-Leiste seines Browsers.

Universeller SSO-Dienst von Hideez

Der Hideez Single Sign-On-Dienst ist ein SAML-Identitätsanbieter (IdP), der SSO für Windows Active Directory mit SAML 2.0-Föderation hinzufügt. Administratoren können Single Sign-On für jede Web- oder mobile Anwendung konfigurieren, die die OpenID Connect- oder SAML-Standards unterstützt. Und obendrein machen wir SSO vollständig passwortlos!

Im Gegensatz zu SSO mit herkömmlichen passwortbasierten Anmeldungen kann Hideez SSO Passwörter eliminieren und durch eine FIDO2/Mobile App passwortlose Erfahrung ersetzen, wo immer möglich. Selbst wenn einige Ihrer Anwendungen die SAML- oder OIDC-Standards nicht unterstützen und nicht vollständig passwortlos gemacht werden können, können Sie den Hideez Key als Hardware-Passwortmanager verwenden und Anmeldedaten per Knopfdruck automatisch eingeben.

Sie können das Authentifizierungsverfahren auswählen, das für Ihre Mitarbeiter am bequemsten ist:

- Smartphones. Hideez Authenticator ist eine SSO-App für Android- und iOS-Geräte. Sie kann die Smartphones der Benutzer in passwortlose Hardware-Token verwandeln, die ihre Benutzernamen und Passwörter durch eine sichere Anmeldung basierend auf einmaligen QR-Codes mit biometrischer Verifizierung oder PIN-Code-Verifizierung im Smartphone des Endbenutzers ersetzen.

- Hardware-Sicherheitsschlüssel. Hideez Key Tokens sind multifunktionale Bluetooth/NFC/USB Geräte, die durch eine PIN geschützt sind. Sie können sie verwenden, um sich passwortlos bei Diensten anzumelden basierend auf dem FIDO2-Standard, Anmeldedaten für passwortbasierte Logins zu speichern, Einmalpasswörter für die Zwei-Faktor-Authentifizierung zu generieren und sogar Windows-Computer basierend auf der Geräte-Nähe zu sperren oder zu entsperren.

Hideez Enterprise Server integriert sich mit Microsoft Active Directory, Azure Active Directory und LDAP-Identitätssystemen, um die Einführung und Verwaltung von Benutzern zu vereinfachen. Ihre Mitarbeiter können einfach eine SSO-Anwendung verwenden, um auf alles zuzugreifen, was den Hideez SSO-Dienst äußerst benutzerfreundlich macht. Ganz zu schweigen davon, dass Sie sich keine Anmeldedaten merken oder über Phishing- und Identitätsdiebstahlschutz nachdenken müssen.

Hideez übertrifft alle derzeitigen Mitbewerber in Bezug auf Benutzerfreundlichkeit und Preis, da es vollständig mit den strengsten Authentifizierungsstandards wie DSGVO, NIST, PSD2, PSI-DSS und HIPAA konform ist. Durch frühzeitige Vorsichtsmaßnahmen können Sie auf lange Sicht viel Geld und Zeit sparen.

Demo vereinbaren oder eine kostenlose 30-tägige Testversion des Hideez SSO anfordern und die Zukunft der passwortlosen Sicherheit erleben!