La ciberseguridad ha recorrido un largo camino en las últimas dos décadasTanto es así que las prácticas adecuadas de gestión de identidad se han convertido en la base de sólidos sistemas de ciberseguridad.En resumen, siempre debe asegurarse de que todos sean quienes dicen ser cuando solicitan accesoIgual de importante, debe estar seguro de que se les permite acceder a lo que están solicitando

Con esto en mente, elegir un enfoque de administración de identidad específico puede ser un desafío, especialmente cuando se trata de soluciones de administración de identidad empresarial.Entonces, para ayudarlo a asegurarse de elegir la política de administración de identidad más adecuada, cubriremos todo lo que necesita saber sobre este extenso tema, todo en un solo lugar.

¿Qué es la gestión de identidades?

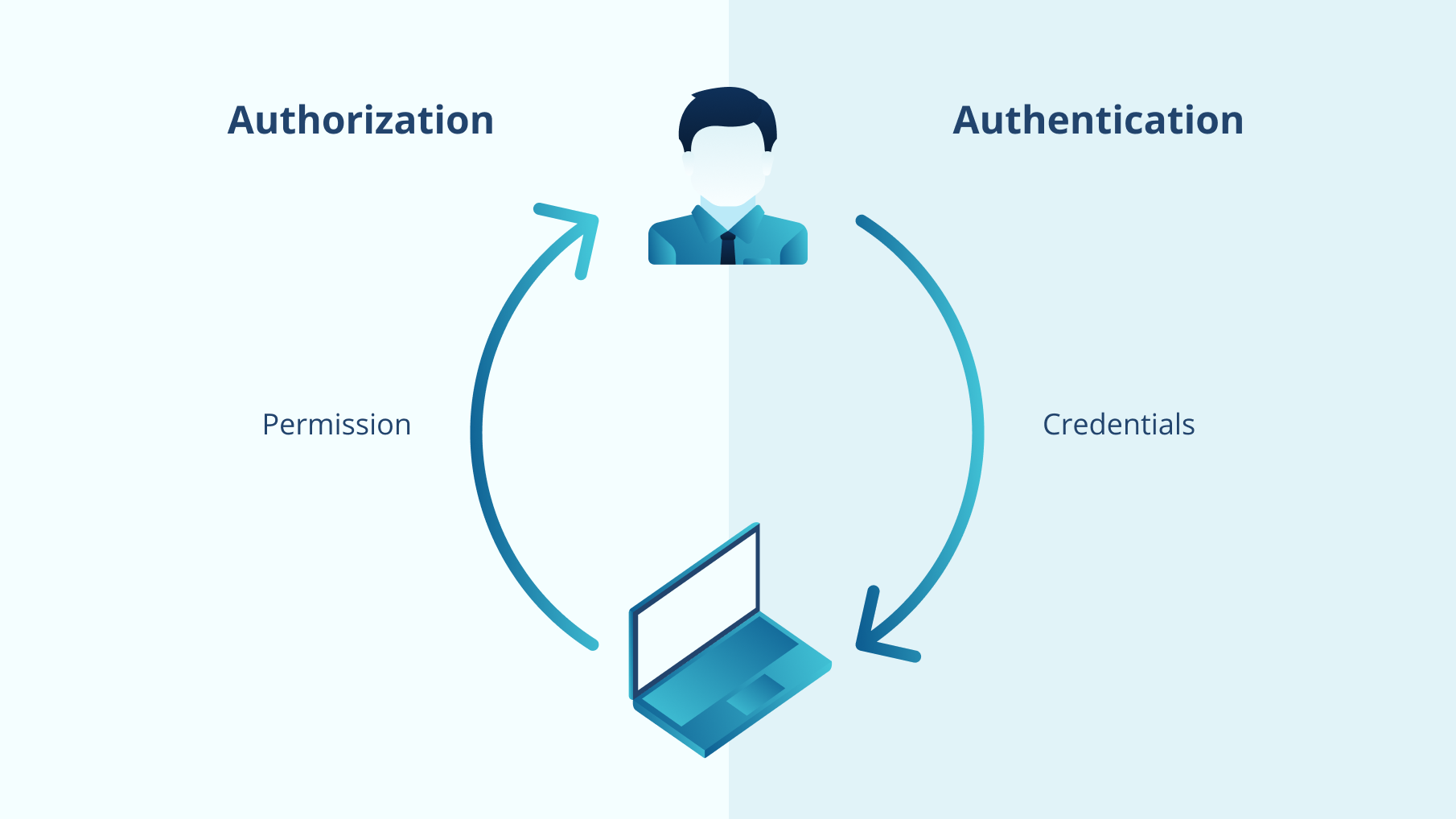

La administración de identidades (IdM), también conocida como administración de identidades y accesos (IAM), a menudo se define como un sistema utilizado por los departamentos de TI para iniciar, almacenar y administrar las identidades de los usuarios y los permisos de acceso.IAM incluye dos procesos importantes: autenticación y autorización

En términos simples, la autenticación responde quién es usted haciendo coincidir su nombre de usuario y contraseña con su registro en una base de datos.La autorización comprueba qué acceso y permisos tienePor lo tanto, el sistema de administración de identidad y acceso está ahí para evitar cualquier acceso no autorizado y generar alarmas cada vez que un usuario o programa no autorizado intenta acceder.

Además, es importante diferenciar la gestión de identidades y la gestión de accesosLa forma más sencilla de hacerlo es recordar que la gestión de identidad se trata de gestionar diferentes atributos relacionados con un usuario, un grupo de usuarios o cualquier otra entidad que requiera acceso.Por otro lado, la gestión de acceso se trata de evaluar estos atributos y dar una decisión de acceso positiva o negativa basada en ellos.

La metodología IAM garantiza que los usuarios tengan acceso a los activos que necesitan, como sistemas, infraestructura, software, información, pero los activos no son accesibles para usuarios no autorizados.La clave para asegurar la administración de identidades y el control de acceso radica en la combinación de credenciales sólidas, permisos apropiados, activos específicos y el contexto correcto.Las políticas y los procedimientos de administración de acceso e identidad se desarrollan con la idea principal en mente: evitar la exposición de datos confidenciales.

Conceptos de administración de acceso e identidad

Las soluciones de gestión de acceso e identidad, comoel servicio de autenticación Hideez, suelen constar de los siguientes elementos fundamentales:

- un repositorio de identidad con datos personales utilizados por el sistema para identificar a los usuarios;

- acceder a las herramientas de administración del ciclo de vida (usadas para agregar, modificar, actualizar o eliminar esos datos);

- un sistema de regulación de acceso que hace cumplir las políticas de seguridad y los privilegios de acceso;

- un sistema de informe y auditoría que monitorea la actividad en todo el sistema

Las herramientas de administración de acceso a la identidad pueden incluir software de aprovisionamiento automático, administradores de contraseñas, aplicaciones de cumplimiento de políticas de seguridad, aplicaciones de monitoreo, autenticación multifactor, inicio de sesión único y más

Con el avance de las tecnologías y un mayor número de filtraciones de datos, se necesita más que un inicio de sesión y una contraseña seguros para proteger una cuenta.Es por eso que cada vez más soluciones IAM utilizan biometría, tokens físicos, aprendizaje automático e inteligencia artificial en sus sistemas.

Casos de uso de gestión de identidades

Gestión de identidad de usuario

Las identidades de los usuarios son administradas por la solución IAMEl IAM puede integrarse con los roles de administración de identidad de los directorios existentes, sincronizarse con ellos o ser la única fuente de la verdadEn cualquier caso, se utiliza un sistema de gestión de identidades para crear, modificar y eliminar usuarios.

Aprovisionamiento y desaprovisionamiento de usuarios

Un departamento de TI es responsable del aprovisionamiento de usuariosNecesitan ingresar nuevos usuarios en el sistema y especificar a qué aplicaciones, software, sitios, directorios y otros recursos pueden acceder

Es esencial definir qué nivel de acceso (administrador, editor, visor) tiene cada usuario individual para cada uno de ellos.Para simplificar el proceso, el departamento de TI puede usar el control de acceso basado en roles (RBAC)De esta forma, cuando a un usuario se le asigna uno o más roles, él o ella obtienen automáticamente el acceso definido por ese rol.

El desaprovisionamiento también es un componente crítico de IAMCuando se hace manualmente, puede resultar en una acción retrasada y una divulgación no intencionada.El servidor de Hideez Enterprise automatiza el proceso y desabastece inmediatamente a los ex empleados

Autenticación de usuario

Los sistemas IAM autentican a un usuario cuando el usuario solicita accesoUn estándar común es usar la autenticación multifactor para garantizar una protección más sólida y un mejor sistema de administración de ID en general.

Autorización de usuario

Según el aprovisionamiento de usuarios, un sistema IAM autoriza el acceso del usuario al recurso solicitado si las credenciales coinciden con los registros en la base de datos.

Informes

Para ayudar a las empresas a cumplir con las regulaciones, identificar riesgos de seguridad y mejorar los procesos internos, IAM proporciona informes y paneles para monitorear la situación.

Inicio de sesión único (SSO)

SSO es uno de los mejores ejemplos de casos de uso de gestión de identidad modernos y sofisticadosSolo los mejores sistemas de IAM como Hideez incluyen SSO en su soluciónSSO es un nivel adicional de seguridad que hace que el acceso para el usuario final sea mucho más rápido, ya que le permite usar múltiples recursos sin un inicio de sesión adicional.

Beneficios de la gestión de acceso e identidad

Las soluciones de administración de identidad empresarial brindan una larga lista de ventajas comprobadasAl implementar una solución de administración de identidades y control de acceso, una empresa puede obtener los siguientes beneficios de administración de identidades:

- Seguridad más robusta: la gestión adecuada de la identidad brinda a las empresas un mayor control del acceso de los usuarios y reduce el riesgo de una filtración de datosLos sistemas IAM pueden autenticar y autorizar de manera confiable a los usuarios en función de sus credenciales de acceso y niveles de acceso en sus perfiles de directorio

- Acceso rápido y sencillo : el acceso se proporciona en función de una sola interpretación de la política existenteEsto permite un fácil acceso sin importar desde dónde intente accederEste es un gran cambio de juego, ya que elimina la ubicación física del usuario como cualquier factor.

- Sistemas internos más fuertes y optimizados - IAM también fortalece el cumplimiento de la política interna y reduce los recursos financieros, laborales y de tiempo necesarios para este fin.

- Mayor productividad: los sistemas de IAM automatizados aumentan la productividad de los empleados al disminuir el esfuerzo, el tiempo y el dinero necesarios para administrar las tareas de IAM manualmenteSimultáneamente, este sistema optimizado de administración de acceso a la identidad empresarial ahorra costos de TI, ya que las mesas de ayuda internas no estarán tan ocupadas como antes.

- Procesos simplificados de informes y auditorías: IAM ayuda a las empresas a cumplir con las regulaciones gubernamentales, ya que incorporan las medidas necesarias y proporcionan informes a pedido para la auditoría.

Gestión de identidad para un cumplimiento más estricto

A medida que se presta más atención y exposición en los medios al tema de la privacidad de los datos, el gobierno y los organismos reguladores introdujeron múltiples leyes y reglamentos para proteger los datos comerciales y de los clientes.Estos son los más importantes que responsabilizan a las empresas por controlar el acceso a la información confidencial de los usuarios:

- PCI DSS: el estándar de seguridad de datos de la industria de tarjetas de pago es un estándar ampliamente aceptado por las compañías de tarjetas de créditoEn el contexto de la gestión de identidad y gestión de acceso, PCI DSS puede ayudar a las empresas a regular este sector financiero vital

- PSD2: la PSD2 es una directiva de pago que trae grandes innovaciones al mundo de la banca en línea, principalmente en forma de autenticación más potente y mejor.

- HIPAA: esta es una política de administración de identidad importante, ya que estableció reglas y estándares a nivel nacional para procesar transacciones electrónicas de atención médica.

- GDPR: el Reglamento general de protección de datos ha estado en vigor desde 2018 y actualmente es una de las principales leyes que tiene como objetivo consolidar la protección de datos en todos los estados miembros de la UE.

- CPRA: la Ley de Privacidad del Consumidor de California es la primera ley importante de privacidad en los EE. UU. que se centra en el control de los datos personales por parte del consumidor.

- Sarbanes-Oxley: el estándar de seguridad de administración de acceso e identidad SOX se aplica a las industrias bancaria, de servicios financieros y de seguros

- Gramm-Leach-Bliley: también conocida como GBLA, esta es una ley federal que exige que todas las instituciones financieras mantengan la confidencialidad de los datos no públicos de los clientes.Además, requiere que las instituciones protejan contra las amenazas a esta información.

Los sistemas de administración de identidad pueden reducir significativamente el riesgo de infringir esas regulacionesDado el costo de los resultados de auditoría negativos para el negocio, el cumplimiento debe ser una prioridad para todos los departamentos de TI en las empresas sujetas a las normas mencionadas anteriormente.

Soluciones de gestión de identidad empresarial de Hideez

La elección de los productos de gestión de identidad adecuados puede marcar una gran diferencia tanto en la usabilidad como en la seguridadEn Hideez Group, lanzamos una nueva versión de nuestro aclamado servidor EnterprisePermite el acceso sin contraseña con varios tipos de autenticadores FIDOLos componentes principales del Hideez Authentication Service son:

- Hideez Enterprise Server : un servidor FIDO/WebAuthn y SAML 20 Proveedor de identidadEs un servidor muy capaz que ofrece autenticación FIDO2 sin contraseña y FIDO U2F en aplicaciones y sitios web corporativos.

- Hideez Client Software: una aplicación optimizada que confirma la autorización y la conexión, y habilita teclas de acceso rápido para ingresar credenciales

- Hideez Authenticator: una aplicación móvil que brinda acceso rápido y seguro a aplicaciones corporativas y servicios web con identificación móvilLos empleados pueden usar la verificación biométrica o escanear un código QR único para iniciar sesión en sus cuentas;

- Hideez Security Keys u otros autenticadores de hardware/software : puede usar sus propias herramientas de autenticación según sus necesidadesRecomendamos usar llaves de seguridad multifuncionales, la Hideez Key 3 o la Hideez Key 4 para garantizar la máxima comodidad y seguridad de todos los usuarios finales, pero puede prescindir de ellas.

La solución de gestión de identidad empresarial Hideez ofrece una larga lista de beneficiosEs una solución todo en uno que permite un control de contraseña sencillo sin necesidad de revelar ninguna credencial.Previene ataques de phishing y minimiza el riesgo de error humano, a cambio asegura una mejor continuidad del negocio sin interrupciones.

Si está buscando soluciones empresariales de IAM confiables y quiere realmente no tener contraseña, obtenga acceso a la versión de demostración de Hideez Servertotalmente gratis poniéndose en contacto con nosotros de inmediato.