Qu'est-ce que l'enregistrement de frappe ? Conseils pour détecter l'enregistrement de frappe | Cachez

Contenu

Chaque année qui passe, les pirates développent des outils et des programmes plus sophistiqués pour garder une longueur d'avance et donner beaucoup de maux de tête aux experts en cybersécurité. Mais, un outil qui existe depuis des décennies et qui est toujours aussi dangereux qu'il l'était lorsqu'il a été inventé est un enregistreur de frappe.

Les enregistreurs de frappe sont réputés pour leur capacité à collecter toutes vos données personnelles sans même que vous vous en rendiez compte. Ils travaillent discrètement en arrière-plan, surveillant chaque mot que vous tapez sans donner aucun signe de leur existence.

Qu'est-ce que l'enregistrement de frappe et à quel point peut-il être nocif ? Plus important encore, existe-t-il des conseils fiables sur la façon de détecter l'enregistrement de frappe et de prévenir les attaques par enregistrement de frappe ? Dans ce guide, nous partagerons les meilleurs moyens d'assurer la protection contre les enregistreurs de frappe et discuterons de précieux conseils sur la façon de détecter les logiciels d'enregistrement de frappe.

Qu'est-ce que l'enregistrement de frappe ?

Avant de parler d'aspects plus complexes de l'enregistrement de frappe, commençons par les bases, en commençant par la définition de l'enregistrement de frappe. Si vous vous demandez ce que signifie l'enregistrement de frappe, ce terme peut en fait faire référence à deux choses.

Tout d'abord, l'enregistrement des frappes peut faire référence à l'enregistrement des frappes. Il s'agit de l'activité consistant à conserver un enregistrement détaillé de chaque touche enfoncée sur un clavier. En plus de cela, il peut également décrire les outils keylogger. Ce sont des appareils ou des programmes qui sont utilisés pour enregistrer ces frappes.

De par leur nature, les enregistreurs de frappe peuvent être utilisés à des fins de recherche légitimes. Mais, nous les associons principalement à des activités illégales ou nuisibles dans lesquelles des pirates malveillants exploitent des cibles sans méfiance à des fins lucratives.

Comment fonctionne l'enregistrement de frappe ?

Les enregistreurs de frappe peuvent fonctionner différemment selon la manière dont ils sont installés sur l'appareil cible et la manière dont ils collectent les données. Il existe deux types de keyloggers. Ce sont :

- Enregistreurs de frappe matériels : Ces keyloggers ne peuvent pas être détectés par les logiciels antivirus et antimalware, car ils ne sont pas installés sur l'ordinateur. Au lieu de cela, ils utilisent leur propre mémoire interne pour stocker des informations. Les enregistreurs de frappe matériels sont plus difficiles à configurer car ils nécessitent un accès physique à la cible, par exemple, l'installation d'un faux clavier sur un guichet automatique.

- Enregistreurs de frappe logiciels : Ces types d'enregistreurs de frappe sont beaucoup plus courants car ils sont plus discrets et peuvent facilement se cacher dans votre système. Ces enregistreurs de frappe peuvent atteindre votre appareil au niveau du noyau, au niveau de l'API ou même au niveau de l'écran et du navigateur.

Dans cet esprit, un enregistreur de frappe peut accéder à votre appareil de deux manières principales. Un enregistreur de frappe matériel doit être installé physiquement, tandis que les enregistreurs de frappe logiciels peuvent infecter votre appareil à distance. Pour cette raison, les enregistreurs de frappe logiciels sont souvent associés à des logiciels malveillants. Pour être plus précis, les formes les plus répandues de logiciels malveillants de frappe comprennent :

- E-mails d'hameçonnage : vous pouvez accidentellement télécharger un enregistreur de frappe en cliquant sur un lien dans un e-mail d'hameçonnage ou un SMS.

- Virus : les cybercriminels utilisent souvent des chevaux de Troie déguisés en fichiers ou programmes légitimes. Une fois que vous les avez téléchargés et installés, le virus cheval de Troie démarre automatiquement l'enregistrement de vos précieuses informations.

- Exploits Zero-day : ces failles de sécurité se produisent lorsque les attaquants découvrent des failles de sécurité inhérentes à un système ou à un programme avant les développeurs. Ils l'utilisent pour diffuser le logiciel malveillant avant que les développeurs ne découvrent le défaut de programmation.

Les plus grandes menaces des enregistreurs de frappe

Pour regarder ce sujet sous un angle différent pendant une seconde, les enregistreurs de frappe peuvent être utilisés à des fins tout à fait légitimes, comme nous l'avons mentionné précédemment. Vous pouvez les télécharger intentionnellement ou les acheter sur une plateforme de confiance pour effectuer diverses activités de recherche.

Certains des exemples les plus courants d'utilisation légale d'enregistreurs de frappe incluent le dépannage informatique, la surveillance de l'expérience utilisateur ou la surveillance et l'échange de données à l'échelle de l'entreprise. Vous pouvez même utiliser des outils d'enregistrement de frappe pour surveiller et superviser l'activité en ligne de vos enfants en définissant des contrôles parentaux.

Malheureusement, il existe de nombreux autres exemples négatifs d'utilisation d'enregistreurs de frappe. De plus, les menaces des keyloggers sont nombreuses et souvent très inquiétantes. Si les cybercriminels parviennent à configurer un enregistreur de frappe sur votre appareil, ils peuvent voir et enregistrer tout ce que vous tapez.

Alors, imaginez la quantité d'informations qu'ils peuvent collecter en consultant vos identifiants de connexion, vos e-mails, vos SMS et vos intérêts de navigation sur le Web. Après avoir volé vos informations personnelles et sensibles, ils peuvent les exploiter à diverses fins criminelles.

Par exemple, les cybercriminels peuvent usurper votre identité, commettre une fraude financière en votre nom, utiliser les données collectées pour vous rançonner, vous traquer en ligne ou commettre de nombreux autres méfaits néfastes. C'est pourquoi il est crucial d'apprendre à empêcher l'enregistrement de frappe et à détecter si vous avez déjà un enregistreur de frappe installé sur votre appareil. Cela nous amène au point clé suivant.

Comment détecter l'enregistrement de frappe ?

À ce stade, vous êtes probablement préoccupé par tous les dangers potentiels et les perturbations que les enregistreurs de frappe peuvent vous causer. C'est certainement vrai, mais heureusement, il existe de nombreuses choses pratiques que vous pouvez faire pour détecter et supprimer les enregistreurs de frappe de votre appareil. Voici quelques étapes utiles que vous pouvez suivre pour détecter et supprimer un enregistreur de frappe :

Vérifiez votre logiciel

La première chose à faire est de parcourir la liste de tous les logiciels que vous avez sur votre ordinateur. Soyez minutieux et observateur, car certains enregistreurs de frappe peuvent se fondre avec d'autres logiciels ou avoir un nom similaire, ce qui les rend plus difficiles à détecter.

Une fois que vous avez trouvé un programme ou un fichier suspect, supprimez-le ou désinstallez-le. Mais assurez-vous de revérifier, car même certains programmes qui semblent douteux peuvent être nécessaires, vous devez donc être certain que ce n'est pas un outil essentiel avant de le supprimer.

Vérifiez votre navigateur

Comme nous l'avons mentionné brièvement ci-dessus, certains enregistreurs de frappe se concentrent uniquement sur votre navigateur, ce qui signifie qu'ils n'infectent votre appareil que par le biais d'extensions de navigateur. Naturellement, vérifier cela est plus simple que de vérifier tous vos logiciels.

Si vous découvrez des extensions qui ne vous sont pas familières ou que vous n'avez pas activées vous-même, assurez-vous de les désactiver et de les supprimer, car elles pourraient être malveillantes.

Effectuer une réinitialisation d'usine

Parfois, même suivre les étapes ci-dessus ne vous aidera pas à trouver des outils d'enregistrement de frappe sur votre appareil. De plus, même si vous trouvez et supprimez certains enregistreurs de frappe, vous ne pouvez jamais être complètement sûr que vous vous êtes débarrassé de tous les logiciels malveillants.

C'est pourquoi la meilleure mesure de sécurité pour supprimer les enregistreurs de frappe de votre appareil est d'effectuer une réinitialisation d'usine de l'appareil. De cette façon, vous effacerez toutes les données de votre appareil, y compris les fichiers et logiciels nuisibles.

Comment éviter l'enregistrement de frappe ?

Bien qu'il soit utile de savoir comment détecter un logiciel d'enregistrement de frappe, il est sans doute plus pratique d'apprendre les bonnes pratiques de prévention de l'enregistrement de frappe. À cet égard, voici quelques-uns des meilleurs conseils pour vous empêcher d'enregistrer des frappes :

- Évitez de télécharger des fichiers provenant de sources inconnues.

- Activez l'authentification à deux facteurs.

- Utilisez un clavier virtuel.

- Disposez d'un programme antivirus robuste.

- Utilisez la synthèse vocale au lieu d'un clavier.

- Utilisez un gestionnaire de mots de passe.

- Disposez d'une clé de sécurité physique.

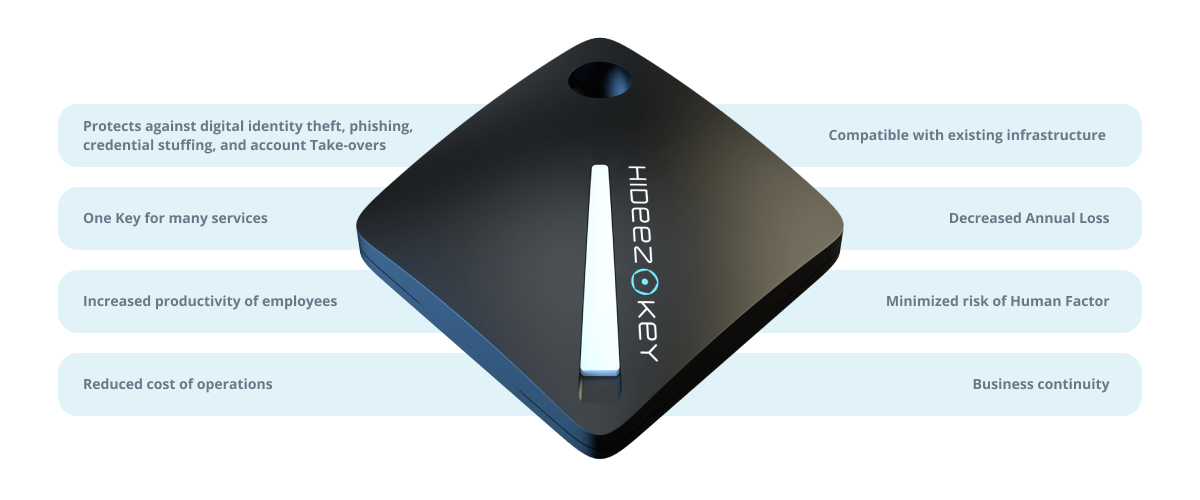

L'utilisation d'une clé de sécurité matérielle et d'un gestionnaire de mots de passe comme Hideez Key garantit une protection renforcée contre les enregistreurs de frappe. En éliminant le processus de saisie manuelle des informations, les enregistreurs de frappe ne pourront pas enregistrer vos informations de connexion ou d'autres informations précieuses.

Tout ce que vous avez à faire est de coupler votre clé Hideez avec votre PC via Bluetooth ou NFC et de télécharger le logiciel Hideez Client pour Windows. Ensuite, vous pouvez importer ou ajouter vos identifiants de connexion pour jusqu'à 1000 comptes. Une fois cela fait, vous pourrez remplir automatiquement les données de votre compte, générer de nouveaux mots de passe forts et même des mots de passe à usage unique comme deuxième facteur.

En conséquence, vous serez protégé contre l'enregistrement de frappe et d'autres menaces en ligne telles que le phishing, le spoofing et les attaques de type "man-in-the-middle". Si vous avez besoin d'une version professionnelle de cette solution pratique et super sécurisée, nous proposons également une option d'entreprise sous la forme du Hideez Authentication Service.

Les avantages de l'utilisation des clés Hideez :

- Gestionnaire de mots de passe matériel : la clé Hideez fonctionne comme un gestionnaire de mots de passe cryptés avec remplissage automatique. L'architecture de sécurité spécifique de la clé crypte à la fois les données privées et sensibles et le canal de communication lui-même.

- Clé de sécurité FIDO : La clé Hideez est certifiée FIDO, ce qui signifie que vous pouvez l'utiliser comme principal facteur de vérification sur les sites Web qui prennent en charge l'authentification sans mot de passe et la 2FA sans mot de passe. Cela inclut des sites et des services tels que Microsoft, Facebook, Google et bien d'autres.

- Authentification de proximité : Vous pouvez utiliser la clé Hideez pour verrouiller ou déverrouiller votre ordinateur en fonction de la proximité Bluetooth lorsque vous vous approchez du PC ou que vous vous en éloignez.

- Porte-clés RFID : Enfin, vous pouvez programmer la clé pour ouvrir n'importe quelle serrure de porte électronique, vous permettant un accès plus pratique à votre bureau, parking ou tout autre endroit fréquemment utilisé.

Si vous souhaitez protéger votre ordinateur contre les logiciels malveillants d'enregistrement de frappe, nous avons préparé des offres spéciales pour vous ! Utilisez le code promotionnel TRYHIDEEZ à la caisse pour obtenir une réduction de 10 % lors de l'achat de la clé Hideez pour un usage personnel. De plus, si vous recherchez une solution d'entreprise, vous pouvez également planifier une démonstration personnalisée ou demander un pilote gratuit en cliquant sur les boutons ci-dessous :

Oleg Naumenko est le PDG et fondateur de Hideez. Il est spécialisé dans l'authentification sans mot de passe, les clés FIDO2 et les solutions de gestion des accès. Fort d'une vaste expérience en matière de sécurité de l'information, Oleg aide les organisations à passer à une authentification des employés sans mot de passe et résistante au phishing.