Pourquoi le contrôle d'accès est important – Exemples et solutions de contrôle d'accès

Contenu

Si vous êtes propriétaire d'entreprise ou si vous dirigez une organisation, quelle que soit son envergure, la mise en place d'un système de sécurité externe robuste est essentielle. Le nombre de menaces en ligne augmente avec le temps, et cela ne concerne pas seulement les menaces externes. Un problème de sécurité interne peut avoir des conséquences tout aussi dévastatrices pour votre organisation.

De plus, à mesure que le travail à distance devient plus courant dans l'environnement professionnel actuel, les données précieuses partagées dans le cloud sont plus exposées que jamais. Le partage de documents, de fichiers et de ressources avec des dizaines ou des centaines d'employés signifie qu'une erreur ou une violation peut entraîner une série de menaces pour la sécurité. Heureusement, tout cela peut être évité en mettant en place un contrôle d'accès.

Alors, qu'est-ce qu'un système de contrôle d'accès, et comment peut-il aider ? Sur cette page, nous discuterons du fonctionnement du contrôle d'accès, de ses avantages les plus significatifs, et de quelques exemples utiles. Enfin, nous vous aiderons également à sécuriser votre organisation avec une solution de contrôle d'accès sans compromis.

Qu'est-ce que le contrôle d'accès basé sur les rôles ? - Explication du RBAC

En termes simples, le RBAC est un mécanisme qui restreint l'accès au réseau pour les utilisateurs en fonction de leur niveau dans l'organisation. C'est l'une des méthodes d'accès les plus efficaces et avancées. Cet accès peut être autorisé en fonction de différents paramètres. Le plus souvent, il est basé sur l'autorité et la responsabilité.

Le RBAC est l'une des meilleures solutions d'accès, car il limite le risque que les employés de niveau inférieur compromettent des données précieuses. Si l'employé n'a pas de responsabilités concernant une tâche spécifique, il n'aura pas accès aux données. Ce système RBAC est donc excellent pour les organisations qui travaillent régulièrement avec des entrepreneurs, des pigistes et d'autres entreprises tierces.

Comment fonctionne le RBAC ?

Le RBAC peut sembler être une configuration compliquée, mais la vérité est que le processus peut être séparé en seulement quelques aspects cruciaux. Voici les trois composantes essentielles de chaque solution RBAC :

- Identifier les utilisateurs qui accèdent aux données protégées

- Vérifier si l'utilisateur est autorisé à accéder aux données

- Authentifier et refuser/accorder à l'utilisateur l'accès aux données.

Pourquoi le contrôle d'accès est-il important

Répondre à la question "que signifie RBAC" et comprendre comment il fonctionne n'est que la première partie de la philosophie de l'accès privilégié. La partie la plus vitale est sans doute de savoir pourquoi le contrôle d'accès est si important et précieux pour chaque organisation.

En bref, le contrôle d'accès est important car il offre une approche proactive de la cybersécurité plutôt qu'une approche réactive. En d'autres termes, l'équipe informatique de l'organisation peut mettre en place un système efficace qui anticipe les menaces et se protège contre les intrusions non désirées. C'est plus efficace et plus rentable que de faire face aux menaces au fur et à mesure de leur apparition.

Étant donné que le nombre de violations de sécurité ne cesse d'augmenter chaque année, le contrôle d'accès est plus important que jamais. Les cyberattaques coûtent aux entreprises du monde entier des milliards de dollars, et le contrôle d'accès est un outil crucial qui peut lutter contre cette tendance malheureuse.

Ce système apporte une longue liste d'avantages. Le plus évident est que l'organisation peut facilement protéger et surveiller les données et les ressources. Ce niveau de surveillance et de contrôle permet à l'équipe informatique de l'organisation de modifier rapidement et précisément les autorisations d'accès pour chaque utilisateur et de bloquer rapidement des utilisateurs spécifiques si nécessaire.

De plus, l'équipe informatique dispose d'une visibilité complète sur tout ce qui se passe, car elle peut toujours savoir qui accède aux données, ainsi que quand et d'où ils y accèdent. C'est essentiel pour toute entreprise, car la plupart des organisations n'ont même pas assez de visibilité pour savoir qui peut voir les documents.

En ligne avec cela, l'organisation peut efficacement intégrer et désintégrer les employés en personnalisant leurs autorisations d'accès au réseau. Ce processus permet d'économiser du temps en éliminant le besoin de mots de passe et d'autres tâches administratives. En retour, l'équipe informatique dispose de plus de temps pour se concentrer sur des questions plus importantes, telles que l'amélioration active de la sécurité de votre organisation.

Tout cela signifie également que l'organisation aura une tâche plus facile pour répondre aux exigences de conformité réglementaire. Cela est particulièrement important pour des secteurs tels que la santé, la Finance et la technologie, qui gèrent généralement beaucoup de données utilisateur. De plus, le niveau élevé de sécurité agit également comme un excellent moyen de dissuasion pour les cyberattaquants qui pourraient vouloir voler les données précieuses de votre organisation.

Comment mettre en œuvre le contrôle d'accès basé sur les rôles ?

Mettre en place un système de contrôle d'accès basé sur les rôles ne doit pas être excessivement complexe. Cela dit, il doit être soigneusement réfléchi et exécuté correctement pour éviter toute complication ou erreur. Voici quelques conseils pour introduire et maintenir efficacement une solution RBAC :

- Connaître vos besoins - La première étape consiste à déterminer quels employés auront quel accès, comment cela affectera votre entreprise et si cela aura un impact sur les exigences réglementaires. Cela comprend l'élaboration d'une politique qui définit clairement les principes du nouveau système.

- Introduire une gamme - Si vous mettez en place le RBAC et que vous n'avez pas un budget énorme, vous n'avez pas besoin de le faire immédiatement dans toute l'entreprise. Envisagez de sécuriser les données et les applications les plus sensibles et d'élargir le champ d'application avec le temps.

- Mettre en œuvre par étapes - Déployer un système RBAC complet d'un seul coup peut avoir un effet négatif sur la productivité de votre organisation. Au lieu de cela, faites-le par étapes et demandez les commentaires des employés pour éviter toute perturbation de votre entreprise.

- Apporter des modifications et s'adapter - Le seul moyen de rester en avance sur la courbe et de maintenir une sécurité maximale est d'ajuster continuellement votre système RBAC. Évaluez régulièrement votre statut de sécurité et les rôles de contrôle d'accès pour garder votre système aussi sûr que possible.

Exemples de contrôle d'accès basé sur les rôles

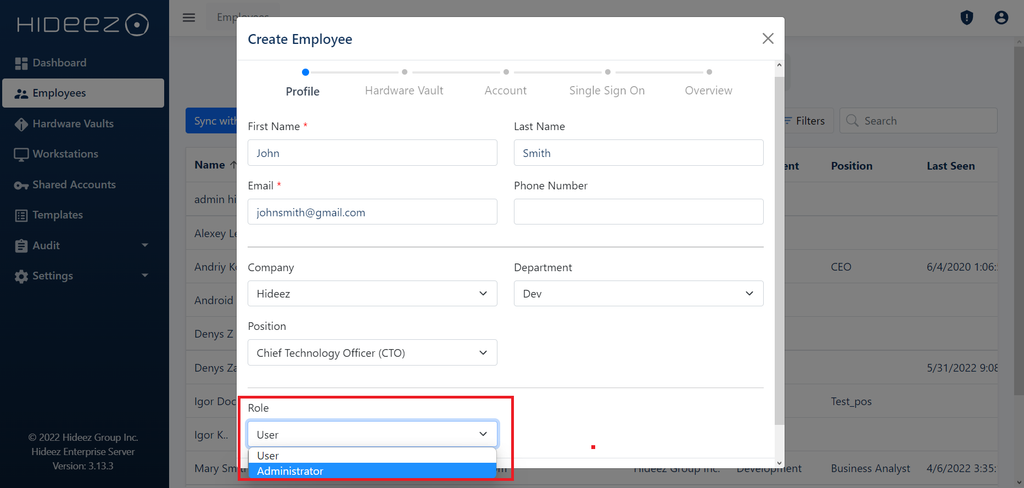

Pour élargir un peu sur ce qui précède et mieux le comprendre, passons en revue quelques exemples de contrôle d'accès basé sur les rôles. Pour commencer, le RBAC pour le répertoire actif permet à l'équipe informatique de votre organisation de contrôler quels employés ont accès à quelles données. L'équipe peut désigner si l'utilisateur a un accès standard et peut seulement interagir avec les données ou s'il a un accès administrateur pour pouvoir modifier les données ou ajouter de nouveaux fichiers.

Si vous avez une entreprise avec quelques dizaines d'employés ou plus, vous pouvez diviser les autorisations de contrôle d'accès par groupes. De cette façon, vous pouvez rapidement ajouter de nouveaux utilisateurs ou supprimer d'anciens employés d'un groupe. De plus, c'est un excellent moyen d'ajouter des utilisateurs temporaires à une tâche sans perturber le flux de travail.

Par exemple, si vous dirigez une entreprise qui produit des logiciels, vous pouvez diviser votre système RBAC en groupes qui comprennent des ingénieurs logiciels, un groupe financier, un groupe marketing, un département des ressources humaines, et ainsi de suite. Vous pouvez ensuite affiner davantage en définissant un niveau de gestion et un niveau d'employé au sein de chaque groupe.

Avec des groupes précisément définis, ayant chacun accès uniquement aux données qui concernent leur secteur d'activité, vous minimisez la quantité de données qui peuvent être compromises en cas de violation de sécurité. En suivant l'exemple ci-dessus, si l'un des groupes susmentionnés rencontre un problème externe ou interne, les autres groupes seront à l'abri de tout problème.

Solutions de contrôle d'accès par Hideez

Pour résumer tout ce que nous avons partagé avec vous ci-dessus, nous tenons d'abord à souligner l'importance de mettre en place un contrôle d'accès en tant que partie intégrante de votre système de sécurité informatique. C'est un outil précieux qui ajoute une couche de sécurité robuste et réduit le risque de violation de votre organisation.

À cet égard, chez Hideez, nous avons développé un service d'authentification avancé qui permet un contrôle précis des privilèges des utilisateurs en utilisant un système RBAC. Avec Hideez, vous pouvez accorder aux utilisateurs un accès personnel, partagé ou restreint à des actifs informatiques spécifiques tels que des services Web ou des fichiers protégés par mot de passe locaux.

De plus, notre système d'authentification permet une gestion efficace des rôles et des autorisations pour les employés de différents services. Cela est possible grâce au serveur Hideez, qui sert de porte de contrôle d'accès virtuelle centralisée.

Avec le support de la norme sans mot de passe FIDO2, vous pouvez renforcer encore davantage la sécurité de votre organisation. Vous pouvez le faire en fournissant des clés matérielles de support à vos employés ou en utilisant l'application mobile Hideez rationalisée.

Au lieu des mots de passe traditionnels, vos employés peuvent verrouiller ou déverrouiller leurs ordinateurs Windows en fonction de la proximité et se connecter aux services Web sans taper leurs informations d'identification. Ce système entièrement sans mot de passe permet une évolutivité pratique et fonctionne aussi bien pour les petites entreprises que pour les grandes corporations.

Si vous voulez en savoir plus sur le Service d'authentification Hideez, n'hésitez pas à nous contacter. Vous pouvez également planifier une démo gratuite pour voir comment nos solutions avancées peuvent simplifier et améliorer la cybersécurité de votre organisation.

Denis Zaliznyak est le directeur technique de Hideez, spécialisé dans les solutions d'authentification sans mot de passe, de cybersécurité et de gestion des identités et des accès (IAM). Fort d'une solide expérience en développement logiciel et en architecture de sécurité, Denis joue un rôle clé dans la conception et la mise en œuvre de technologies d'authentification basées sur FIDO2, de systèmes de gestion d'accès sécurisés et de solutions de sécurité de niveau entreprise.