Même si vous n'êtes pas très intéressé par la cybersécurité et que vous n'êtes pas particulièrement féru de technologie, vous avez probablement entendu parler du terme hameçonnage. Mais savez-vous comment cela fonctionne et quelles sont les formes d'hameçonnage les plus courantes ?

On estime qu'environ 15 milliards de spams sont envoyés chaque jour. Plus inquiétant encore, en moyenne, un e-mail sur 99 est une attaque de phishing, ce qui signifie que le taux d'attaque global est légèrement supérieur à 1 %.

Et, pour ajouter à cela, environ 90 % de toutes les violations sont dues à l'hameçonnage. Tous ces chiffres montrent à quel point il est important de savoir comment fonctionne le phishing et quelles sont les meilleures pratiques de protection contre celui-ci.

Dans cette page détaillée, nous passerons en revue les différentes formes d'hameçonnage, leurs différences et partagerons avec vous des exemples d'e-mails d'hameçonnage pour vous aider à comprendre tout ce que vous devez savoir sur cette menace de cybersécurité.

Que signifie hameçonnage ?

La première étape de la protection contre l'hameçonnage consiste à comprendre de quoi il s'agit et comment il fonctionne. Alors, que signifie hameçonnage et comment se fait-on hameçonner ? En termes simples, le phishing est une forme d'attaque d'ingénierie sociale que les attaquants utilisent pour voler vos données personnelles.

Par essence, le phishing est une forme d'attaque très simpliste. Il s'agit de tromper la victime cible en se faisant passer pour une source digne de confiance. Faisant confiance à l'expéditeur, la victime infecte sans le savoir son appareil avec des logiciels malveillants, gèle son système ou partage des informations sensibles qu'elle ne révélerait pas à des étrangers.

Selon la gravité de l'attaque par hameçonnage, les conséquences pour la victime peuvent être très graves. La cible peut être victime d'un vol d'identité ou perdre tout son argent. Quand il s'agit de savoir qui sont les cibles, n'importe qui peut être la proie d'une telle attaque. De plus, le phishing ne touche pas que les individus. C'est aussi un phénomène courant dans le monde des affaires.

Qu'est-ce que l'hameçonnage par e-mail ?

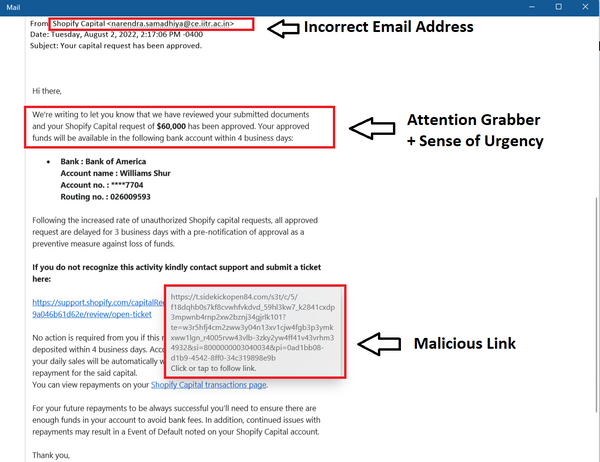

La plupart des attaques de phishing sont menées par e-mail, il est donc essentiel de mettre en évidence cette méthode afin de vous aider à la reconnaître. Le processus est assez simple. Les techniques de phishing par e-mail impliquent que les attaquants enregistrent de faux domaines et créent de fausses informations d'identification qui ressemblent à celles provenant de sources légitimes.

Par exemple, vous pouvez recevoir un e-mail se faisant passer pour l'agent d'assistance de votre banque ou un représentant vous invitant à modifier votre mot de passe, à cliquer sur un lien pour remplir certaines informations ou simplement à télécharger des pièces jointes contenant les dernières mises à jour.

De nombreuses personnes peu méfiantes supposent que, simplement parce que l'e-mail semble provenir d'une adresse reconnaissable, il est sûr d'interagir avec. Cependant, pour éviter d'être victime d'un hameçonnage via un lien ou une pièce jointe, assurez-vous toujours de revérifier l'adresse e-mail de l'expéditeur et de vous assurer que l'e-mail est authentique.

Exemple d'attaque par hameçonnage

Bien que cet exemple d'hameçonnage soit le plus courant qui affecte les utilisateurs en ligne, il existe de nombreux autres types d'hameçonnage que vous devez connaître. Pour vous aider à reconnaître d'autres types d'hameçonnage répandus, soulignons-les rapidement :

- Smishing - cette forme de phishing remplace la communication par e-mail par SMS. Cela implique que les cyber-attaquants envoient à la victime un message similaire avec un lien ou une pièce jointe, l'invitant à cliquer sur le contenu du SMS.

- Vishing : comme la forme précédente d'hameçonnage, cela inclut le ciblage du téléphone de la victime, mais cette fois via un message vocal. Les attaquants laissent des messages vocaux essayant d'inciter la victime à révéler des informations personnelles ou financières précieuses.

- Angler Phishing : l'hameçonnage à la ligne est devenu de plus en plus répandu à l'ère actuelle des médias sociaux. Les attaquants se déguisent en représentants de l'entreprise ou en agents du service client pour obtenir des informations personnelles, des identifiants de compte ou d'autres données d'autres utilisateurs de réseaux sociaux.

Qu'est-ce que le harponnage ?

Le spear phishing est un type de phishing plus sophistiqué. Contrairement au phishing ordinaire, qui jette généralement un filet plus large dans l'espoir de capturer une victime, le spear phishing est beaucoup plus ciblé. Ainsi, dans le contexte du spear phishing vs phishing, ce dernier se concentre davantage sur la quantité. Alors que les attaques de phishing interagissent souvent avec des milliers de destinataires, les attaques de spear phishing ne se rapprochent pas de ce nombre.

Au lieu de cela, les attaques de spear phishing vous ciblent en tant qu'individu. Avant de vous envoyer un e-mail de spear phishing, les attaquants se livrent à l'ingénierie sociale, essayant de déterrer autant d'informations que possible sur vous pour donner l'impression qu'ils vous connaissent.

Dans cette optique, les attaques de harponnage ciblent le plus souvent un objectif très spécifique. Le plus souvent, ils se présentent comme quelqu'un de votre vie professionnelle ou personnelle, vous demandant de leur envoyer de l'argent et vous transmettant des instructions de câblage apparemment authentiques.

Whaling vs Spear Phishing vs Phishing

Outre le spear phishing, il existe un type d'attaque encore plus ciblé, appelé whaling. Cette forme de phishing ne cible que les PDG et les employés à des niveaux élevés dans le monde de l'entreprise. Les attaques de chasse à la baleine exigent souvent que les attaquants effectuent des recherches et une préparation approfondies afin d'adapter l'e-mail de phishing pour avoir les meilleures chances de succès.

En bref, les attaques de chasse à la baleine fonctionnent de la même manière que les attaques de phishing classiques, mais avec un prétexte plus précis. Par exemple, les cyber-attaquants se font passer pour le patron ou le collègue d'un employé et demandent généralement une faveur ou leur offrent une sorte d'opportunité qui les incitera à interagir avec l'e-mail malveillant.

Exemple d'attaque par hameçonnage

Exemples d'attaques par hameçonnage

Le phishing étant la menace de sécurité la plus courante dans le monde en ligne, il existe d'innombrables exemples d'attaques de phishing. À tel point que même certaines des plus grandes entreprises du monde ne sont pas à l'abri de telles menaces. Dans cet esprit, nous voulons partager deux attaques de phishing bien connues qui se sont produites au cours des dernières années.

Cette année seulement, il y a eu une attaque contre les comptes Microsoft 365 basée sur la tactique AITM (Adversaire-in-the-Middle). L'attaque était si bien ciblée qu'elle a même fonctionné sur les comptes de messagerie des utilisateurs sur lesquels MFA était activé.

Exemple d'attaque par hameçonnage

Mais c'était loin d'être la seule grande attaque de phishing réussie en 2022. La célèbre société américaine Cloudflare a également subi une attaque de phishing lorsque ses employés ont été amenés à entrer leurs informations d'identification professionnelles sur un site de phishing. En moins d'une minute, au moins 76 employés de Cloudflare ont reçu un SMS de phishing, et nombre d'entre eux ont été victimes de la ruse.

Exemple d'attaque par hameçonnage

Comment arrêter une attaque de phishing ?

Arrêter une attaque de phishing est difficile, car la plupart des gens ne remarquent ce qui se passe que lorsqu'il est trop tard. Cependant, il existe certaines méthodes de prévention que vous pouvez utiliser pour vous assurer de ne pas être victime d'une attaque de phishing. Voici quatre meilleurs conseils pour prévenir une attaque de phishing :

- Toujours vérifier avant de cliquer : ce conseil simple est très efficace pour vous aider à éviter les escroqueries par hameçonnage. Réfléchissez toujours avant de cliquer sur un lien ou une pièce jointe et évitez de cliquer sur quelque chose dont vous n'êtes pas sûr à 100 %.

- Gardez vos informations privées - ne révélez pas vos informations privées à moins que vous ne deviez. Même lorsque vous souhaitez vous connecter ou acheter quelque chose en ligne, ne le faites pas par e-mail ou par SMS. Accéder directement au site source.

- Gardez tout à jour : les principaux navigateurs et programmes antivirus publient régulièrement des correctifs pour faire face aux nouveaux risques de sécurité. Assurez-vous donc de ne pas retarder les mises à jour lorsque vous y êtes invité.

- Utilisez une clé de sécurité : les clés de sécurité conformes aux normes FIDO U2F/FIDO2 sont peut-être le meilleur moyen de vous protéger contre l'hameçonnage. Ils reconnaissent automatiquement le domaine authentique et éliminent le besoin de saisir manuellement les mots de passe.

Protégez-vous sans délai contre l'hameçonnage

En 2017, Google a mis en place une nouvelle exigence qui neutralisait complètement les attaques de phishing contre ses employés. Avec environ 140 000 employés, Google n'a subi aucune attaque de phishing depuis 2017. Cela peut sembler un miracle logistique, mais en réalité, cela a été réalisé avec un simple ajustement.

En 2017, tous les employés de Google ont dû cesser d'utiliser des mots de passe pour se connecter. Même l'utilisation de codes à usage unique était interdite. Au lieu de cela, chaque employé de Google a dû commencer à utiliser des clés de sécurité physiques pour accéder à ses comptes.

Un porte-parole de Google a déclaré que les clés de sécurité constituent désormais la base de tous les accès aux comptes chez Google. « Nous n'avons eu aucune prise de contrôle de compte signalée ou confirmée depuis la mise en place des clés de sécurité chez Google », a déclaré le porte-parole. "Les utilisateurs peuvent être invités à s'authentifier à l'aide de leur clé de sécurité pour de nombreuses applications/raisons différentes. Tout dépend de la sensibilité de l'application et du risque de l'utilisateur à ce moment-là.

Bien sûr, ces avantages et fonctionnalités de sécurité ne sont pas réservés aux grandes entreprises technologiques et aux organisations disposant de budgets considérables. Tout le monde peut obtenir un logiciel anti-phishing gratuitement ou à un coût minime et se protéger des dangers des attaques de phishing.

Chez Hideez, nous avons créé une clé de sécurité universelle économique qui est suffisamment robuste et fiable pour se protéger contre une variété d'attaques. Notre Hideez Key 4 peut vous protéger contre les attaques de phishing, les attaques MITM, le spoofing et tout autre type de menace liée aux mots de passe.

Mieux encore, il ne casse pas la banque, c'est donc une solution accessible pour les petites entreprises et les utilisateurs individuels. Pour seulement 49 $, vous obtiendrez une solution de sécurité complète, combinant à la fois des composants matériels et logiciels. Cela inclut un gestionnaire de mots de passe matériel avec une fonction de remplissage automatique, un générateur de mots de passe forts, une clé de sécurité prenant en charge les normes FIDO/U2F et un porte-clés RFID.

Connaissant les nombreuses menaces de cybersécurité qui existent dans le paysage actuel, vous ne devriez pas laisser votre sécurité au hasard. Contactez-nous dès maintenant pour demander un essai gratuit pour les entreprises !