Was ist Proximity Login? Vollständiger Leitfaden zur Proximity-Authentifizierung/b>

Inhalt

Auch im Jahr 2024 verlassen wir uns hauptsächlich auf traditionelle Authentifizierungsmethoden, die auf einer Benutzername-Passwort-Kombination basieren. Diese Methode ist jedoch nicht nur unpraktisch, je mehr Passwörter Sie sich merken müssen, sondern es gibt auch viele effizientere und sicherere Methoden der Cybersicherheitsauthentifizierung.

Eine der immer beliebter werdenden Formen der Authentifizierung ist die näherungsbasierte Authentifizierung. Mit einem kontaktlosen Anmeldesystem erhalten Sie einen vereinfachten und passwortfreien Zugang, der wesentlich sicherer ist als der konventionelle passwortbasierte Ansatz.

Also, was ist die Näherungsanmeldung und wie funktioniert sie? In diesem kurzen Leitfaden führen wir Sie durch verschiedene Näherungssperren/-entsperrtools, die Vor- und Nachteile dieses Authentifizierungssystems und alle anderen wichtigen Aspekte, die Sie über diese aufkommende Form der Authentifizierung wissen sollten.

Was ist die Näherungsanmeldung?

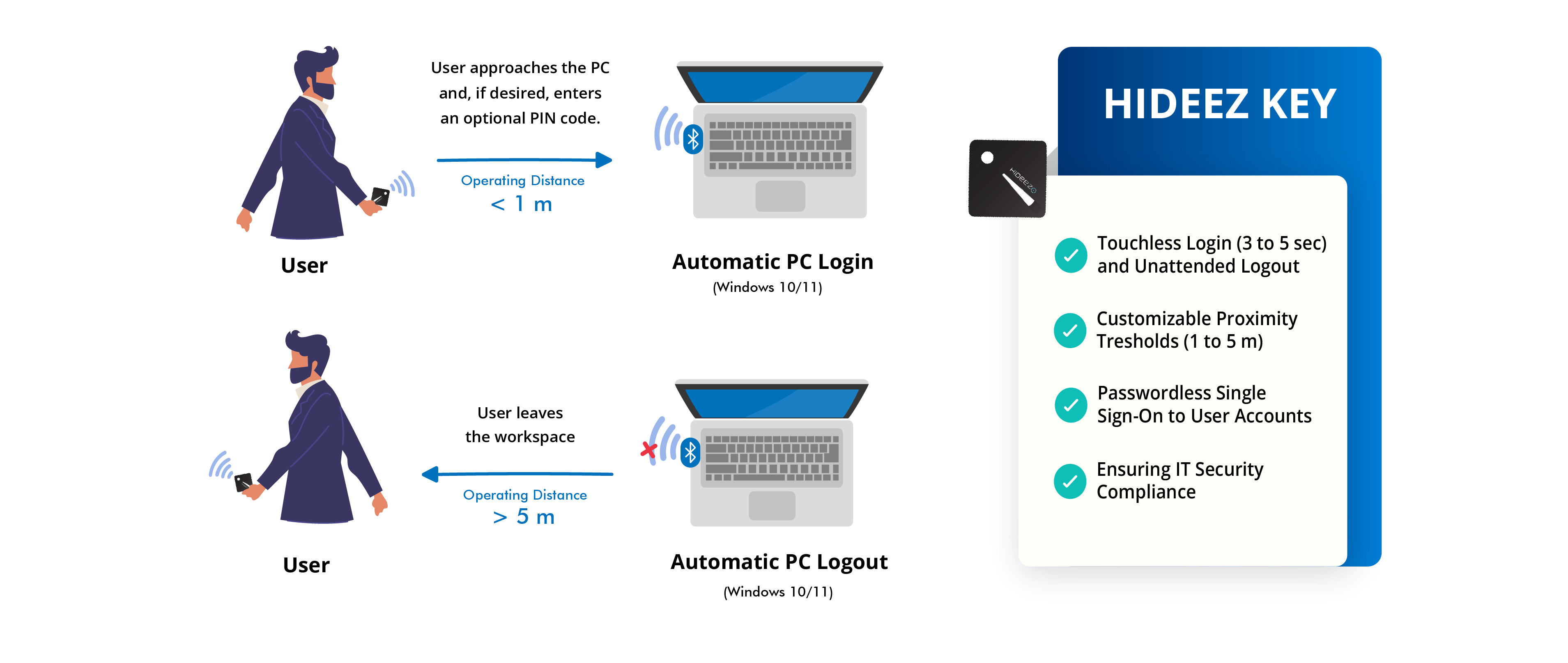

Die Näherungsanmeldung nutzt die Entfernung des Benutzers als Hauptfaktor, um eine passwortlose Umgebung zu ermöglichen, die schnelle und reibungslose Anmeldungen mit erhöhter Sicherheit bietet. Ein Näherungsanmeldesystem fügt eine wertvolle Sicherheitsebene hinzu und kann als Teil eines Multi-Faktor-Authentifizierungssystems verwendet werden. Dies kann angewendet werden, wenn Benutzer besonders sensitive Daten oder Funktionen zugreifen.

Ähnlich funktioniert die Näherungsabmeldung nach dem gleichen Prinzip, um maximalen Schutz für das Gerät oder die Ressource sicherzustellen. Sobald sich eine Person nicht mehr in der Nähe des Geräts befindet, wird sie automatisch ausgeloggt, bis sie wieder in die Nähe kommt.

Wie funktioniert es? - Näherungsanmeldungswerkzeuge erklärt

Näherungsanmeldungen sind eine passive Authentifizierungsform. Der Benutzer muss nichts tun, außer physisch in der Nähe des Geräts zu sein, auf das er zugreifen möchte. Um dieses Authentifizierungssystem zu ermöglichen, benötigen Sie neben dem Gerät, auf das Sie zugreifen möchten, auch ein sekundäres Gerät, das ein wesentliches Werkzeug in diesem Authentifizierungsprozess darstellt.

Das Primärgerät (das, auf das zugegriffen wird), sollte Sensoren oder Detektoren haben, die dieses Art von Anmeldesystem unterstützen. Dann zeigt das sekundäre Gerät, in der Regel Ihr Smartphone oder eine praktische tragbare Lösung wie ein Sicherheitstoken oder eine Schlüsselkarte, Ihre Nähe zum Gerät an und gewährt Zugang dazu.

In Bezug auf die spezifischen Protokolle kann die Näherungsauthentifizierung durch Folgendes funktionieren:

BLE

Bluetooth Low Energy, oder einfach BLE, ist eine hervorragende Lösung für die Kurzstreckenauthentifizierung. Zum Beispiel kann ein Zugangskontroll- und Türzugangssicherheitssystem oder eine Windows-Näherungsanmeldung Bluetooth für eine Näherungsanmeldung verwenden. Wie der Name schon sagt, verwendet diese Form von Bluetooth weniger Energie als normales Bluetooth. Dies bedeutet, dass sie mit günstigeren Wartungskosten betrieben werden kann und ideal als Näherungstoken für Systeme ist, die keine großen Datenmengen austauschen müssen.

Ein BLE-Näherungssicherheitstoken kann anpassbare Lesereichweiten bieten, was es zu einer großartigen Lösung für Organisationen macht, die es für verschiedene Anwendungen benötigen könnten. Darüber hinaus sind die Kosten für die Einrichtung von Bluetooth-Lesegeräten im Vergleich zu RFID geringer, da keine zusätzlichen Kosten für den Erwerb von Objekten wie Schlüsselanhängern oder RFID-Karten entstehen.

RFID

RFID, kurz für Radio-Frequency Identification, verwendet Funkwellen zur Kommunikation. Auf der einen Seite wird das RFID-Näherungsanmeldesystem einen Leser haben, der ein oder mehrere Antennen zum Empfangen von Signalen hat.

Die zweite Komponente dieses Authentifizierungssystems ist das RFID-Tag (das passiv oder aktiv sein kann). Es speichert die Informationen, die es über Funkwellen aussendet, wenn es sich in der Nähe des Lesers befindet.

NFC

Ähnlich wie bei den zuvor genannten Authentifizierungsmethoden verwendet Near-Field Communication einen Tag und einen Leser, wobei in diesem Fall der Leser ein Chip ist. In diesem Fall ist der Leserchip die aktive Komponente, da er die Informationen liest und die Antwort vom Tag aktiviert. Der Tag ist die passive Komponente, die Befehle vom Leser empfängt.

Ein häufiges Beispiel hierfür sind Smartphone-Zahlungen mit NFC-Technologie. Das Zahlungsterminal ist der Leser, der den Befehl sendet, während das NFC-Tag des Telefons ihn empfängt und die entsprechenden Informationen zur Abschluss der Transaktion zurückschickt.

Wi-Fi/Netzwerkzugang

Ein Wi-Fi-Näherungsauthentifizierungssystem ist eine ausgezeichnete Lösung für große Organisationen mit vielen Mitarbeitern und einem großen physischen Bereich. In diesem System ist das Primärgerät mit dem lokalen Netzwerk verbunden.

Wenn der Benutzer sich am abgedeckten Standort befindet, wird sein Gerät mit dem Netzwerk verbunden. Dadurch wird bestätigt, dass er sich physisch an diesem Ort befindet, und seine Identität authentifiziert.

Vor- und Nachteile der Näherungsauthentifizierung

Wie bei jedem anderen Sicherheitssystem hat die Verwendung von Näherungsanmeldeinformationen für die Authentifizierung Vor- und Nachteile. Zweifellos liegen die größten Vorteile eines berührungslosen Anmeldesystems in Geschwindigkeit und Bequemlichkeit.

- Authentifizierungsgeschwindigkeit. Wenn Sie ein Näherungsanmeldesystem implementieren, müssen Sie sich keine Passwörter oder PINs merken. Außerdem müssen Sie sich nicht ständig an- und abmelden, da alles automatisch erledigt wird. Diese Benutzerfreundlichkeit erhöht auch die Sicherheit, da Sie sich keine Sorgen machen müssen, ob Sie sich ausgeloggt oder Ihr Gerät gesperrt haben, bevor Sie sich entfernen.

- Erhöhte Sicherheit. Darüber hinaus macht ein solches System es potenziellen Angreifern sehr schwer, einen Cyberangriff auszuführen. Da diese Authentifizierungsmethode auf der physischen Präsenz der Person beruht, wäre es äußerst schwierig für jemanden, dieses Sicherheitssystem zu kompromittieren, wenn er sich nicht in der Nähe befindet.

- Benutzerfreundlichkeit. Diese Kombination aus Geschwindigkeit, Sicherheit und Einfachheit macht es zu einer großartigen Lösung für dynamische Geschäftsumgebungen mit vielen Mitarbeitern, Geräten oder Standorten. Zum Beispiel kann es verwendet werden, um den Zugang zu einem Gebäude zu sichern oder Desktop-Geräte in einer Klinik zu schützen, in der Krankenschwestern und Ärzte während ihrer Schichten ständig zwischen verschiedenen Räumen wechseln.

Betrachtet man die andere Seite der Medaille, gibt es keine gravierenden Nachteile, da die Vorteile die Nachteile bei weitem überwiegen. Die Hauptnachteile umfassen Herausforderungen bei der Einrichtung und die Bestimmung des besten Typs von Näherungsauthentifizierungstools, die jedoch im Vergleich zu den Vorteilen nicht sehr besorgniserregend sind.

Implementierung von Windows-Näherungsanmeldung & Näherungsabmeldung

Die Einrichtung eines funktionierenden Näherungscomputeranmelde- und abmeldesystems kann die Sicherheit und Produktivität Ihrer Organisation steigern. Wenn Sie eine reibungslose Näherungsauthentifizierungslösung für Ihre Organisation implementieren möchten, erwägen Sie die Näherungsbasierte Authentifizierungslösung von Hideez.

Dieser Service ermöglicht Näherungsanmeldungen unter Verwendung des Hideez Keys als Hardware-Sicherheitsschlüssel oder einer mobilen Authentifikator-App. Das bedeutet, dass Benutzer durch die Verwendung von Biometrie oder eines physischen Faktors anstelle der Eingabe eines Windows-Passworts kontaktlose Anmeldungen für Windows-Arbeitsstationen nutzen können.

Ebenso wichtig haben Hideez Keys auch eine Näherungsabmeldefunktion. Wenn Benutzer das Gelände verlassen, sperren sich ihre Arbeitsstationen automatisch. Dies stellt einen geschlossenen Sicherheitskreis dar, der die Geräte und Ressourcen Ihrer Organisation schützt.

Sie können zwischen mehreren Entsperrmethoden wählen, die Ihren Authentifizierungsszenarien und Sicherheitsanforderungen am besten entsprechen. Ein Schlüssel kann mit einer beliebigen Anzahl von Arbeitsstationen über NFC- und Bluetooth-Protokolle verbunden werden. Der Schlüssel ersetzt außerdem alle Ihre Passwörter durch ein robustes passwortloses SSO und MFA. Erfahren Sie mehr oder fordern Sie eine kostenlose Pilotversion unserer Unternehmenslösung an.

Oleg Naumenko ist CEO und Gründer von Hideez. Er ist spezialisiert auf passwortlose Authentifizierung, FIDO2-Schlüssel und Zugriffsverwaltungslösungen. Dank seiner umfassenden Erfahrung im Bereich Informationssicherheit unterstützt Oleg Unternehmen bei der Umstellung auf eine passwortlose, Phishing-resistente Mitarbeiterauthentifizierung.