Багатофакторна аутентифікація: чому окремий носимий пристрій краще, ніж ваш смартфон?

У Сполучених Штатах приблизно 19% дорослого населення зазнали крадіжки особистих даних. Понад 60 мільйонів американців викрили свою онлайн-ідентифікацію в результаті злому баз даних клієнтів їхніх постачальників послуг або державних установ. Подібна ситуація в Європі та інших країнах.

Крадіжка особистих даних – це не єдиний злочин, який супроводжується зламаними паролями та зламаними обліковими записами в Інтернеті: шахрайство з кредитними картками, шантаж, порушення конфіденційності та незаконне прослуховування телефонних розмов – усе це часто трапляється у всьому світі.

Багатофакторна автентифікація (MFA, іноді спрощена як «двофакторна» або 2FA) була доведена як ефективний інструмент для підвищення безпеки облікових записів в Інтернеті. Однак увімкнення MFA або 2FA не означає, що ваш обліковий запис автоматично захищений.

Військові та еліта використовували МЗС протягом століть. Наприклад, у творі Олександра Дюма «Три мушкетери» д'Артаньян отримує перстень від французької королеви Анни на додаток до усних інструкцій, які він повинен використати, щоб зв’язатися з герцогом Бекінгемським, щоб попередити герцога, що кардинал Рішельє та міледі де Вінтер планують його вбити.

Сучасне використання MFA для захисту комп’ютерних записів та онлайн-рахунків виникло в банківському секторі, типовим прикладом є зняття готівки в банкоматі, що вимагає надання банківська картка та знання свого PIN-коду.

Особа, яка використовує банкомат. Зображення від Pixabay

На початку 2000-х років банки, інтернет-магазини та сервіси представили телекомунікаційну версію 2FA на основі SMS, що містить одноразовий пароль (OTP). Тепер це є синонімом самої 2FA.

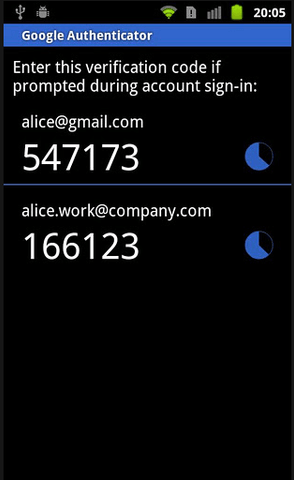

Нещодавно мобільні додатки (наприклад, кросплатформний Google Authenticator) додали незалежну від оператора 2FA на мобільні платформи за допомогою TOTP і

Знімок екрана Google Authenticator на смартфоні Android. Зображення від AskUbuntu через StackExchange

То навіщо досі турбуватися про старі апаратні токени автентифікації, які вимагають перенесення ще одного об’єкта?

У цій публікації ми спробуємо пояснити, чому апаратне рішення другого фактора є хорошим варіантом, і проведемо вас через особливості нашого флагманського продукту, Hideez Key, який робить апаратне забезпечення MFA ефективне та просте у використанні рішення для таких випадків.

Зовнішній пристрій – це справді другий фактор, один із багатьох факторів, необхідних для того, щоб відчувати себе в безпеці в сучасному кіберпросторі

У часи, коли онлайн-злочинці та уряди можуть обійти навіть двофакторну автентифікацію, довіряючи свій другий фактор тому самому пристрою, який ви хочете захист - не найкраще рішення. Добре відомі три стовпи двофакторної автентифікації: що ви знаєте (тобто пароль або PIN-код), що у вас є (тобто банківська картка, цифровий маркер або інший фізичний об’єкт) і те, що ви є (тобто біометричні дані, як-от відбитки пальців, райдужна оболонка або очні вени, спосіб введення тексту на клавіатурі, звукова хвиля вашого голосу чи серцебиття тощо).

Клієнти, які використовують програмне забезпечення 2FA, обмежуються лише тим, що вони знають, тобто своїм постійним паролем або парольною фразою та одноразовим паролем (OTP) або PIN-кодом, який є… просто іншим паролем в кінці. Це означає, що комп’ютерний професіонал або злочинець, який якимось чином отримав контроль над вашим клієнтським пристроєм або має можливість бачити, що на вашому екрані (згадайте відеоспостереження або приховані камери безпеки в сучасних офісних будівлях), може обійти 2FA лише програмне забезпечення.

Насправді, враховуючи всі загрози сучасного світу, ми рекомендуємо нашим клієнтам перейти від звичайних 2FA до більш складних MFA з біометричними даними як основним фактором для аутентифікації з усіма іншими допоміжними факторами, необхідними лише для підтвердження автентичність підтвердження, виданого на основі біометричних даних. Тут простота використання починає відігравати ключову роль.

Якщо налаштувати та використовувати належним чином, зовнішні пристрої можуть бути надійнішими, ніж OTP

З кінця 2000-х років одноразові паролі, які доставляють за допомогою SMS, стали дуже популярним методом аутентифікації в банківській справі та поширилися на онлайн-сервіси, такі як електронна пошта, соціальні мережі, хмарне сховище тощо. Там одноразові паролі прості у використанні. Однак їхня надійність залежить від ряду факторів.

Перш за все, клієнт повинен бути впевнений, що мобільна мережа, яка використовується для доставки одноразового протоколу, достатньо захищена. Вже є публічні повідомлення про недоліки в мережах 4G і навіть 5G, тоді як 3G також був скомпрометований ще в 2010.

По-друге, одноразові SMS-повідомлення вразливі до прослуховування телефонних розмов, що може бути проблемою для країн, які відчувають проблеми зі свободою слова та іншими основними правами людини. Кожен стандарт 3G та 4G має вбудовані обов’язкові інструменти для доступу уповноваженим державним правоохоронним органам до SMS-серверів мобільних мереж, що діють в межах юрисдикції правоохоронного органу. Крім того, можна перехопити такі одноразові SMS-повідомлення, поки жертва атаки користується роумінгом у цій країні.

На відміну від операторів зв’язку, постачальники токенів 2FA наразі не зобов’язані розкривати свої технології уряду в більшості країн, оскільки це може негативно вплинути на безпеку банків і саму державну комунікацію. Це не означає, що уряди не можуть орієнтуватися на апаратну технологію 2FA, але законні засоби для цього дуже обмежені.

Зовнішні пристрої 2FA на основі Bluetooth забезпечують той самий рівень захисту, що й належним чином обслуговуваний апаратний маркер USB, пропонуючи при цьому зручність одноразового доступу до SMS або мобільних програм, таких як Google Authenticator

Хоча апаратні токени на основі USB для 2FA є дуже надійними та ефективними, якщо вони використовуються належним чином, вони вимагають, щоб клієнт вставляв їх у USB-роз'єм свого пристрою щоразу, коли їм потрібно їх використовувати. Це спонукає клієнта залишити джойстик «прямо в слоті», роблячи таким чином другий фактор, увімкнений цією паличкою, вразливим для злому.

Hideez Key поєднує в собі надійність апаратного аутентифікатора другого фактора з простотою використання протоколу бездротового зв'язку. Кінцевому користувачеві не потрібно нікуди підключати пристрій, йому потрібно лише тримати його в кишені або на брелоку поруч із тілом.

На відміну від інших пристроїв «розблокування комп’ютера» на основі Bluetooth, Hideez серйозно ставиться до нюхів та атак MITM. Ми використовуємо додаткові засоби захисту на додаток до стандартного з’єднання Bluetooth. Ці запобіжні заходи покращують початковий обмін ключами та ускладнюють несанкціоноване перехоплення та інші методи перехоплення сигналів на наших пристроях.

Перехоплення трафіку Bluetooth на клієнтському пристрої зловмисним програмним забезпеченням також може бути проблемою, але ми вирішуємо її, додаючи додаткові засоби захисту для обміну криптоключами.

Як пристрій знає свого власника?

Ще одна критична вразливість будь-якого другого фактора обладнання така ж, як і будь-якого фізичного ключа чи маркера доступу — програмне забезпечення припускає, що особа, яка представляє фізичний маркер для аутентифікації, є законним власником. Однак що робити, якщо пристрій другого фактора втрачено або вкрадено?

Якщо ключ Hideez з будь-якої причини втрачено, користувач також може використати My Hideez, щоб від’єднати Hideez Key зі свого облікового запису або зверніться до системного адміністратора.Це запобіжить несанкціоноване використання ключа Hideez

Синхронізація через Bluetooth безпечніша, ніж синхронізація через хмару чи Wi-Fi

Знати свій пароль у потрібний момент не менш важливо, ніж зберегти його в безпеці. Різні мобільні платформи, як-от iCloud Keychain, LastPass, Dashlane, SafeInCloud та інші, пропонують внутрішні та автономні менеджери паролів з функціями синхронізації між пристроями.

Хоча всі ці рішення мають чудову репутацію, усі вони використовують Інтернет для синхронізації даних між різними пристроями клієнтів, а це означає, що існує потенційна вразливість.

У разі пристрою з локальним бездротовим підключенням (Bluetooth 4.2 LE у випадку Hideez Key) такої вразливості немає. Кінцеві користувачі можуть використовувати наше зовнішнє апаратне сховище паролів як засіб для синхронізації паролів між різними пристроями з підтримкою Bluetooth без підключення до Інтернету, що супроводжує ризики. Наша команда пом’якшує ризики, пов’язані з бездротовим зв’язком, за допомогою вищезгаданих додаткових шарів шифрування на транспортному рівні та всередині програми.

Завершення

Хоча програмне забезпечення MFA стає все більш популярним і краще, ніж нічого, поточне середовище кібербезпеки вимагає дійсно розподіленого MFA. Це можуть запропонувати лише апаратні рішення.

Однак апаратні рішення повинні забезпечувати простоту використання в поєднанні з надійністю, щоб мінімізувати ризик того, що клієнт може вирішити прийняти простий варіант і поставити під загрозу свій другий фактор, залишивши USB-накопичувач у своєму USB-роз'ємі або використовуючи ' 1111' PIN-код для ідентифікації кінцевого користувача на пристрої другого фактора.

Пристрої Bluetooth для MFA вирішують цю проблему, забезпечуючи зручність та простоту використання, дотримуючись суворих методів безпеки. Примітно, що вони створюють додатковий ризик перехоплення сигналу спеціалізованим радіообладнанням і не захищають від ризику перехоплення даних зловмисним програмним забезпеченням, встановленим всередині підключеного пристрою, хоча зараз такі типи атак зустрічаються набагато рідше.

Рішення MFA на основі Bluetooth дають клієнтам додаткову перевагу бездротової синхронізації між різними пристроями клієнта, не вимагаючи Інтернету.

Якщо кінцевим користувачем розроблено ретельно та належним чином обслуговується, пристрій другого фактора на основі Bluetooth забезпечує простоту використання та промисловий рівень захисту.

Докладніше про основні характеристики та технічні характеристики Hideez. Якщо ви хочете впровадити таке рішення у своїй компанії чи організації, перегляньте Hideez Enterprise Solution або заплануйте безкоштовну демонстрацію:

.

Олег Науменко є генеральним директором і засновником Hideez. Він спеціалізується на автентифікації без пароля, ключах FIDO2 і рішеннях для керування доступом. Маючи великий досвід у сфері інформаційної безпеки, Олег допомагає організаціям переходити на безпарольну, стійку до фішингу автентифікацію персоналу.