Authentification multifacteur : pourquoi un appareil portable séparé est-il meilleur que votre smartphone ?

Aux États-Unis, environ 19 % de la population adulte a été victime de vol d'identité. Plus de 60 millions d'Américains ont eu leur identité en ligne exposée par des piratages des bases de données clients de leurs fournisseurs de services ou des agences gouvernementales. La situation est similaire en Europe et dans d'autres pays.

Le vol d'identité n'est pas le seul crime lié aux mots de passe piratés et aux comptes en ligne compromis : la fraude à la carte de crédit, le chantage, l'invasion de la vie privée et l'écoute illégale se produisent fréquemment dans le monde entier.

L'authentification multifacteur (MFA, parfois simplifiée en 'deux facteurs' ou 2FA) s'est avérée être un outil efficace pour renforcer la sécurité des comptes en ligne. Cependant, activer l'AMF ou 2FA ne signifie pas que votre compte est automatiquement sécurisé.

L'armée et l'élite utilisent l'AMF depuis des siècles. Par exemple, dans Les Trois Mousquetaires d'Alexandre Dumas, d'Artagnan reçoit une bague de la reine Anne de France en plus des instructions verbales dont il a besoin pour communiquer au duc de Buckingham afin de le prévenir que le cardinal de Richelieu et Milady de Winter complotent pour le tuer.

L'utilisation moderne de l'AMF pour sécuriser les enregistrements informatiques et les comptes en ligne a son origine dans le secteur bancaire, l'exemple typique étant le retrait d'espèces à un distributeur automatique, ce qui nécessite d'avoir une carte bancaire et de connaître votre NIP.

Personne utilisant un guichet automatique. Image par Pixabay

Au début des années 2000, les banques, les magasins en ligne et les services ont introduit une version télécom de l'AMF basée sur les SMS contenant un mot de passe à usage unique (OTP). Maintenant, cela est synonyme de 2FA lui-même.

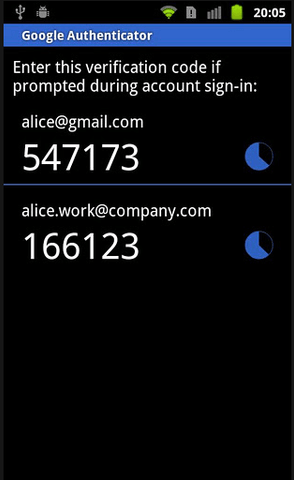

Récemment, les applications mobiles (par exemple, Google Authenticator multiplateforme) ont introduit l'AMF indépendante du transporteur sur les plateformes mobiles en utilisant TOTP et HMAC.

Capture d'écran de Google Authenticator sur smartphone Android. Image par AskUbuntu via StackExchange

Alors, pourquoi se soucier encore des jetons d'authentification matérielle à l'ancienne qui nécessitent de transporter un autre objet ?

Dans ce post, nous essaierons d'expliquer pourquoi une solution matérielle de deuxième facteur est une bonne option et vous guiderons à travers les fonctionnalités de notre produit phare, la Hideez Key, qui rend l'AMF matériel une solution efficace et facile à utiliser pour de tels cas.

Un appareil externe est un véritable deuxième facteur, en fait - l'un des multiples facteurs nécessaires pour se sentir en sécurité dans le cyberespace moderne

À une époque où les criminels en ligne et les gouvernements peuvent contourner même l'authentification à deux facteurs, confier votre deuxième facteur au même appareil que vous voulez protéger n'est pas la meilleure solution. Les trois piliers bien connus de l'authentification à deux facteurs sont ce que vous savez (c'est-à-dire mot de passe ou NIP), ce que vous avez (c'est-à-dire une carte bancaire, un jeton numérique ou un autre objet physique) et ce que vous êtes (c'est-à-dire des données biométriques comme empreintes digitales, iris ou veines oculaires, la manière dont vous tapez sur votre clavier, le modèle de votre voix ou votre battement de cœur, etc.).

Les clients qui utilisent uniquement des 2FA basés sur des logiciels se limitent à ce qu'ils savent, c'est-à-dire leur mot de passe permanent ou leur phrase secrète et un mot de passe à usage unique (OTP) ou NIP qui est... juste un autre mot de passe à la fin. Cela signifie qu'un professionnel de l'informatique ou un criminel qui a d'une manière ou d'une autre pris le contrôle de votre appareil client ou a la capacité de voir ce qui se trouve sur votre écran (pensez à la vidéosurveillance ou aux caméras de sécurité cachées à l'intérieur des immeubles de bureaux modernes) peut contourner les 2FA basés sur le logiciel de cette manière.

En fait, étant donné toutes les menaces du monde moderne, nous recommandons à nos clients de passer au-delà de l'authentification à deux facteurs classique pour passer à une authentification multifactorielle plus complexe avec les données biométriques comme facteur principal pour l'authentification, tous les autres facteurs auxiliaires étant nécessaires uniquement pour prouver l'authenticité du message de confirmation émis sur la base des données biométriques. Ici, la facilité d'utilisation commence à jouer un rôle clé.

Si la configuration et l'utilisation sont correctes, les appareils externes peuvent être plus fiables que les OTP

Depuis la fin des années 2000, les OTP livrés via SMS sont devenus une méthode d'authentification très populaire dans la banque et se sont étendus à des services en ligne tels que les e-mails, les réseaux sociaux, le stockage dans le cloud, etc. Là, les OTP sont faciles à utiliser. Cependant, leur fiabilité dépend d'un certain nombre de facteurs.

Tout d'abord, le client doit être sûr que le réseau mobile utilisé pour la livraison de l'OTP est suffisamment protégé. Il y a des rapports publics de failles dans les réseaux 4G et même 5G déjà, alors que la 3G a également été compromise dès 2010.

Deuxièmement, les OTP SMS sont vulnérables à l'écoute gouvernementale, ce qui pourrait poser problème dans les pays confrontés à des problèmes de liberté d'expression et d'autres droits fondamentaux de l'homme. Chaque norme 3G et 4G contient des instruments obligatoires permettant aux agences gouvernementales de l'application de la loi autorisées d'accéder aux serveurs SMS des réseaux mobiles opérant dans la juridiction de l'agence de l'application de la loi. De plus, il est possible d'intercepter de tels OTP SMS pendant que la victime d'une attaque utilise l'itinérance dans ce pays.

Contrairement aux opérateurs de télécommunications, les fournisseurs de matériel de jetons 2FA n'ont actuellement aucune obligation de divulguer leur technologie au gouvernement dans la plupart des pays, car cela pourrait avoir des effets néfastes sur la sécurité bancaire et les communications gouvernementales elles-mêmes. Cela ne signifie pas que les gouvernements ne peuvent pas cibler la technologie 2FA matérielle, mais les moyens légitimes de le faire sont très limités.

Les dispositifs 2FA externes basés sur Bluetooth offrent le même niveau de protection qu'un jeton matériel USB correctement maintenu, tout en offrant la commodité des OTP basés sur SMS ou des applications mobiles comme Google Authenticator

Bien que les jetons matériels 2FA basés sur USB soient très fiable et efficaces, s'ils sont utilisés correctement, ils nécessitent que le client les insère dans le port USB de son appareil chaque fois qu'il doit les utiliser. Cela incite le client à laisser le stick "juste dans le port", rendant ainsi le deuxième facteur activé par ce stick vulnérable au piratage.

Hideez Key combine la fiabilité d'un authentificateur matériel de second facteur avec la facilité d'utilisation d'un protocole de communication sans fil. L'utilisateur final n'a pas besoin de brancher l'appareil n'importe où, il doit juste le garder dans sa poche ou sur un porte-clés proche de son corps.

Contrairement aux autres appareils "déverrouiller votre ordinateur" basés sur Bluetooth, Hideez prend les attaques de sniffing et de type MITM au sérieux. Nous utilisons des mesures de sécurité supplémentaires en plus de l'appairage Bluetooth standard. Ces mesures de sécurité améliorent l'échange initial de clés et rendent le sniffing non autorisé et les autres techniques d'interception de signal plus difficiles à réaliser avec nos appareils.

L'interception du trafic Bluetooth sur un appareil client par des logiciels malveillants peut également être un problème, mais nous le résolvons en ajoutant des mesures de sécurité supplémentaires à l'échange de clés cryptographiques.

Comment l'appareil reconnaît-il son propriétaire?

Une autre vulnérabilité critique de tout second facteur matériel est la même que pour toute clé physique ou jeton d'accès - le logiciel suppose que la personne présentant le jeton physique pour l'authentification est le propriétaire légitime. Cependant, que se passe-t-il si l'appareil de second facteur est perdu ou volé?

Si un Hideez Key est perdu pour quelque raison que ce soit, l'utilisateur peut également utiliser My Hideez pour dissocier le Hideez Key de son compte, ou contacter son administrateur système. Cela empêchera toute utilisation non autorisée du Hideez Key.

La synchronisation via Bluetooth est plus sûre que la synchronisation via le Cloud ou le Wi-Fi

Connaître votre mot de passe au bon moment est tout aussi important que de le garder sécurisé. Diverses plateformes mobiles comme iCloud Keychain, LastPass, Dashlane, SafeInCloud et d'autres offrent des gestionnaires de mots de passe internes et autonomes avec des fonctionnalités de synchronisation entre appareils.

Bien que toutes ces solutions aient d'excellentes réputations, elles utilisent toutes Internet pour synchroniser les données entre les différents appareils des clients, ce qui signifie qu'il existe une vulnérabilité potentielle.

Dans le cas d'un appareil avec une connexion sans fil locale (Bluetooth 4.2 LE dans le cas de la Hideez Key), il n'y a pas de telle vulnérabilité. Les utilisateurs finaux peuvent utiliser notre coffre-fort de mots de passe matériel externe comme moyen de synchroniser les mots de passe entre divers appareils compatibles Bluetooth sans utiliser de connexion Internet, avec les risques associés. Notre équipe atténue les risques de sniffing et autres risques liés au sans fil grâce aux couches de cryptage supplémentaires mentionnées précédemment sur la couche de transport et à l'intérieur de l'application.

En résumé

Bien que l'authentification multifactorielle basée sur les logiciels soit de plus en plus populaire et meilleure que rien, l'environnement de cybersécurité actuel exige une authentification multifactorielle véritablement distribuée. Seules les solutions matérielles peuvent offrir cela.

Cependant, les solutions matérielles doivent offrir une facilité d'utilisation combinée à une fiabilité pour minimiser le risque qu'un client décide de choisir la solution la plus simple et compromette leur deuxième facteur en laissant leur clé USB dans le port USB ou en utilisant un code PIN '1111' pour l'identification de l'utilisateur final sur le dispositif du deuxième facteur.

Les appareils Bluetooth pour l'authentification multifactorielle résolvent ce problème en permettant commodité et facilité d'utilisation, tout en appliquant des pratiques de sécurité strictes. Il est à noter toutefois qu'ils créent un risque supplémentaire d'interception de signal par des équipements radio spécialisés et ne protègent pas contre le risque d'interception de données par des logiciels malveillants installés sur l'appareil appairé, bien que ces types d'attaques soient beaucoup moins courants à l'heure actuelle.

Les solutions d'authentification multifactorielle basées sur Bluetooth offrent aux clients un avantage supplémentaire de synchronisation sans fil entre les différents appareils du client sans nécessiter Internet.

Si elles sont conçues avec diligence et correctement entretenues par l'utilisateur final, un appareil à deuxième facteur basé sur Bluetooth offre une facilité d'utilisation et un niveau de protection industriel.

En savoir plus sur les fonctionnalités et spécifications de Hideez Key. Si vous souhaitez mettre en œuvre une telle solution dans votre entreprise ou organisation - consultez la Solution d'entreprise Hideez ou planifiez une démonstration gratuite :

Oleg Naumenko est le PDG et fondateur de Hideez. Il est spécialisé dans l'authentification sans mot de passe, les clés FIDO2 et les solutions de gestion des accès. Fort d'une vaste expérience en matière de sécurité de l'information, Oleg aide les organisations à passer à une authentification des employés sans mot de passe et résistante au phishing.